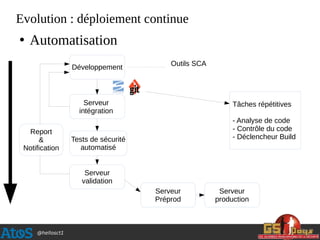

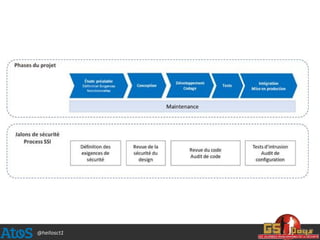

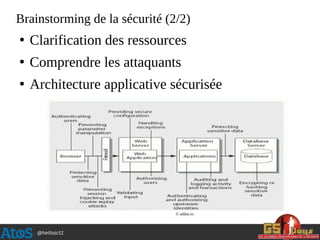

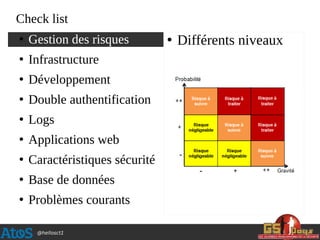

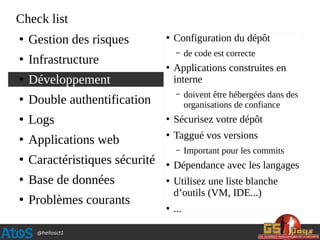

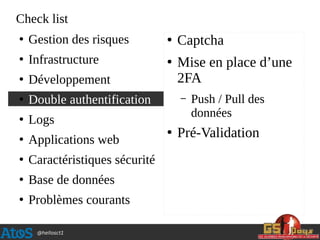

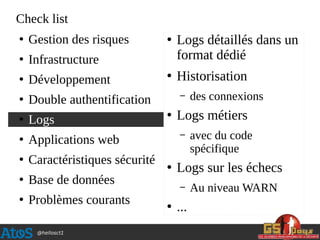

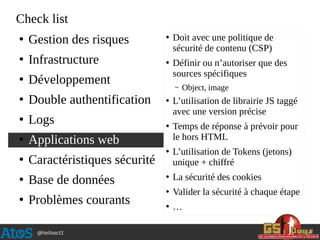

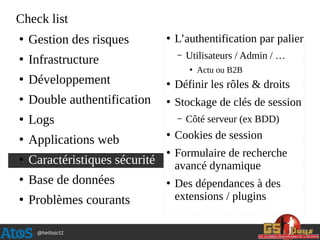

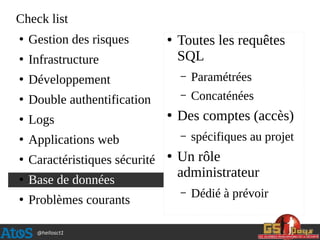

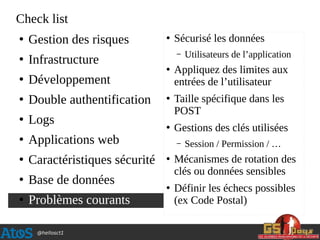

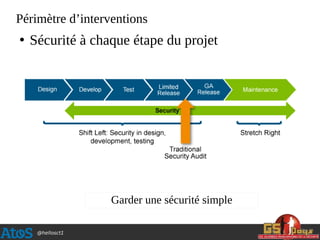

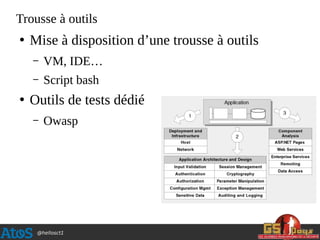

Le document traite de l'importance de la sécurité applicative par le design, en intégrant des mécanismes de protection dès le début des projets de développement. Il met en avant des principes tels que minimiser la surface d'attaque, le moindre privilège et la défense en profondeur, tout en soulignant les erreurs fréquentes dans la conception pouvant mener à des failles de sécurité. La sécurité doit être une préoccupation constante tout au long du cycle de vie du produit pour réduire les risques et garantir une infrastructure sécurisée.