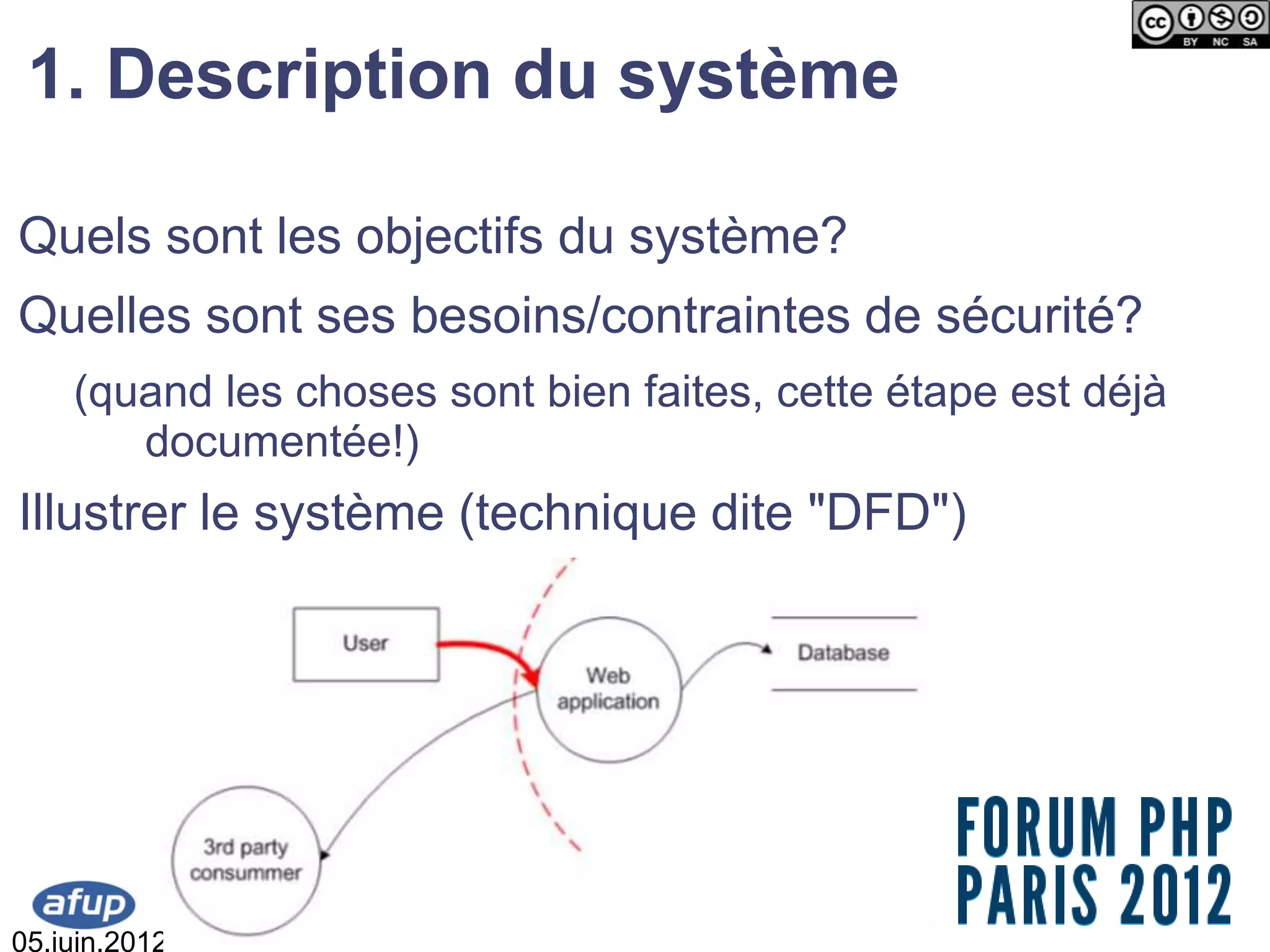

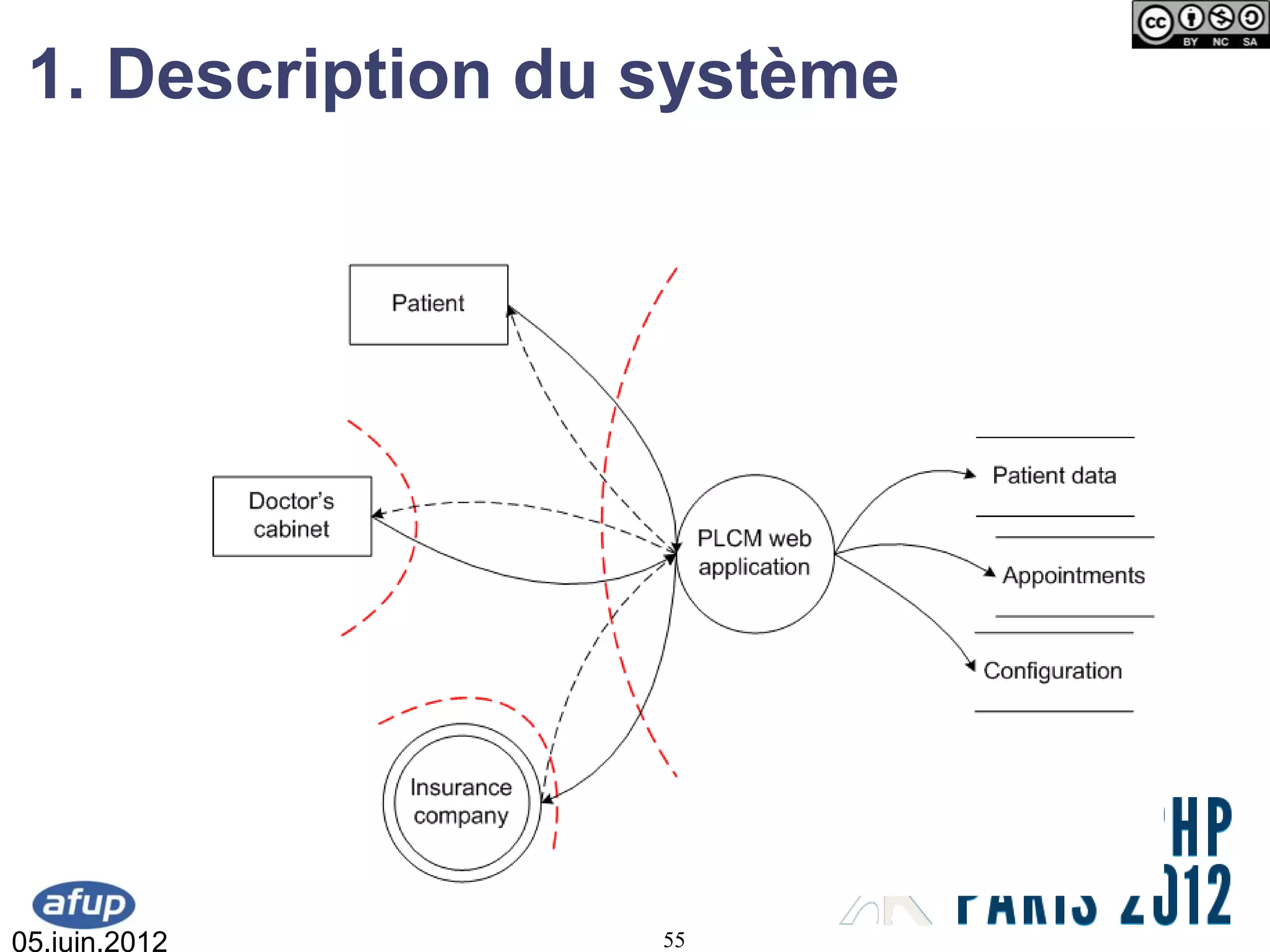

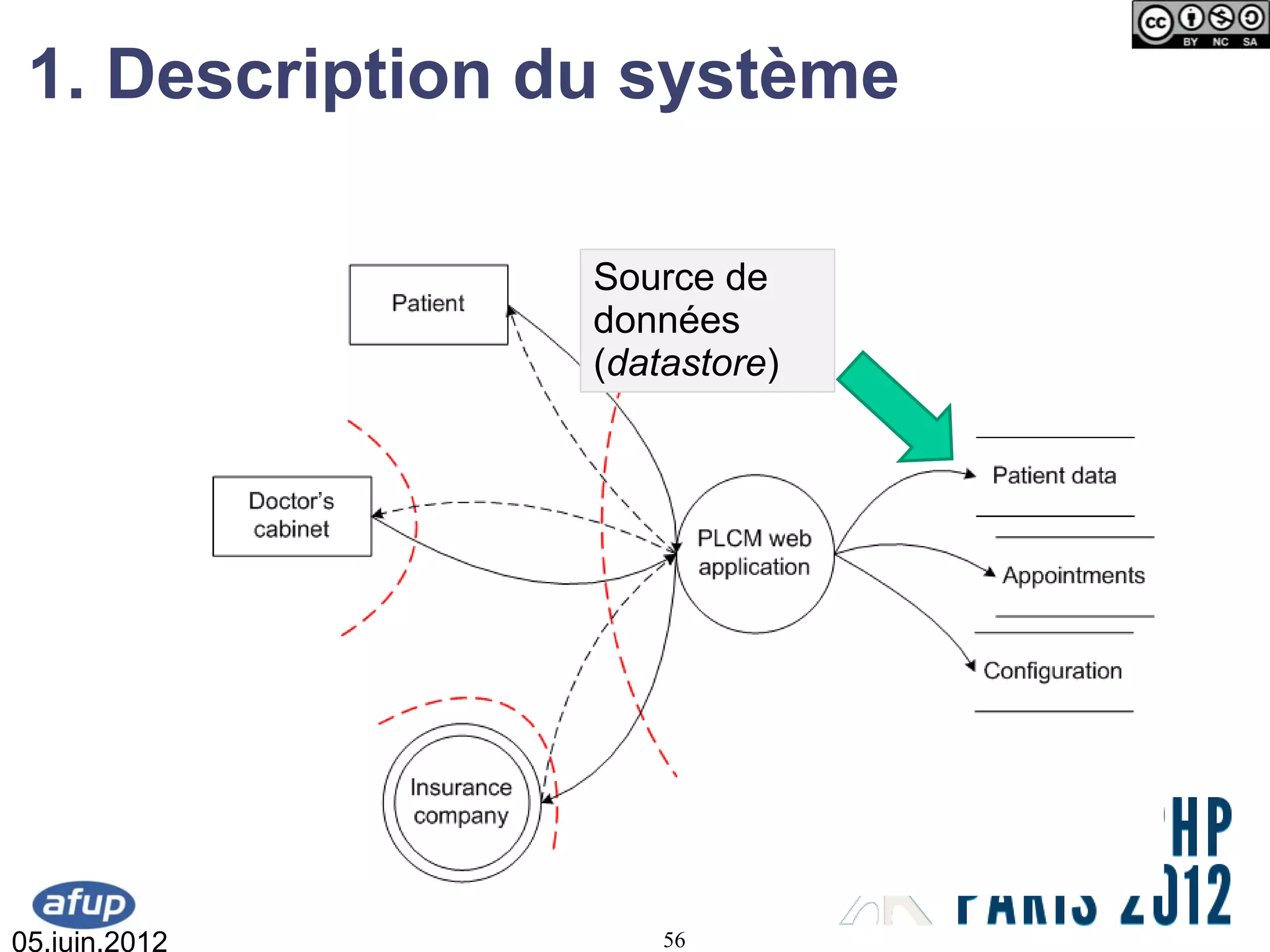

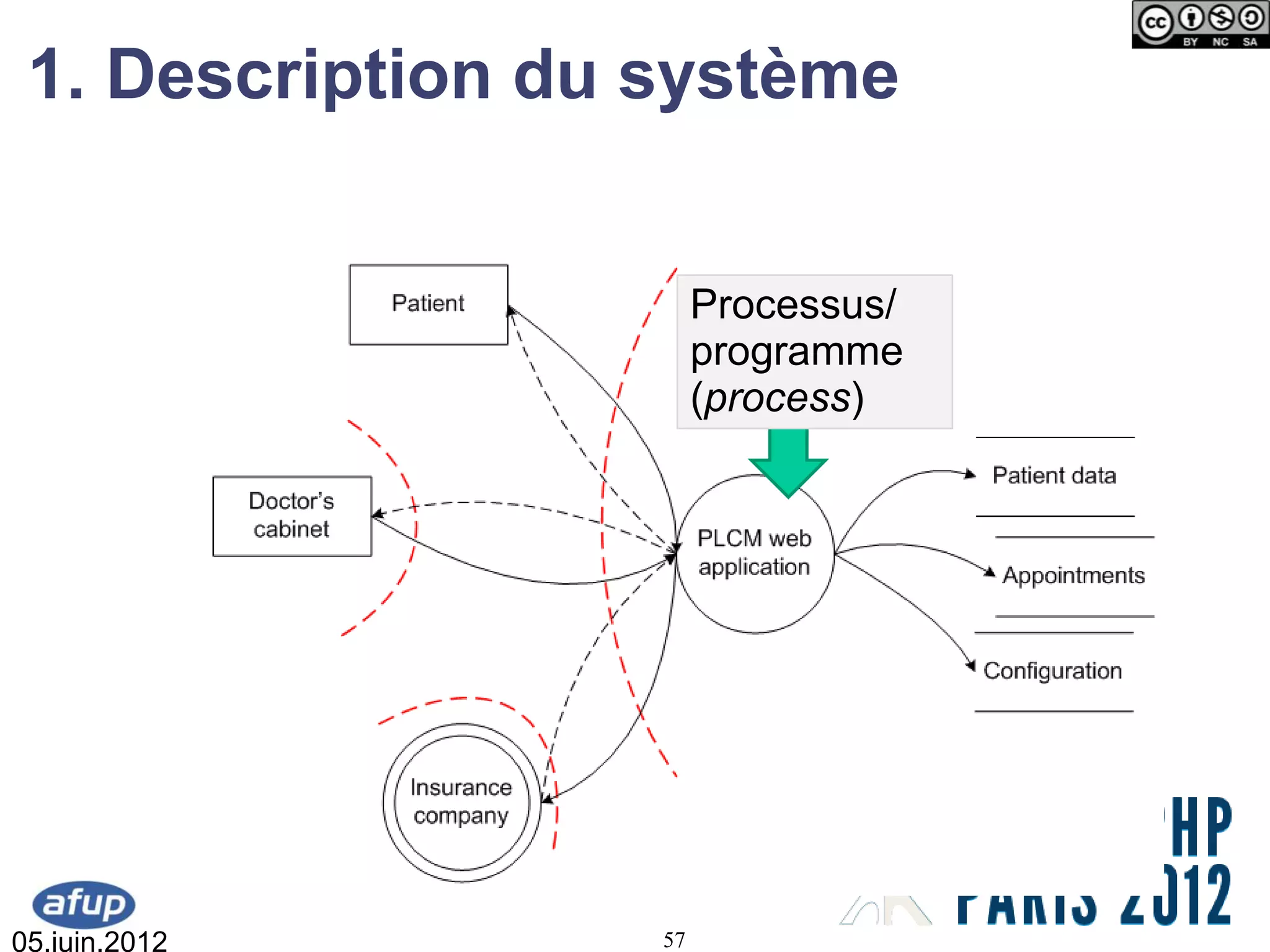

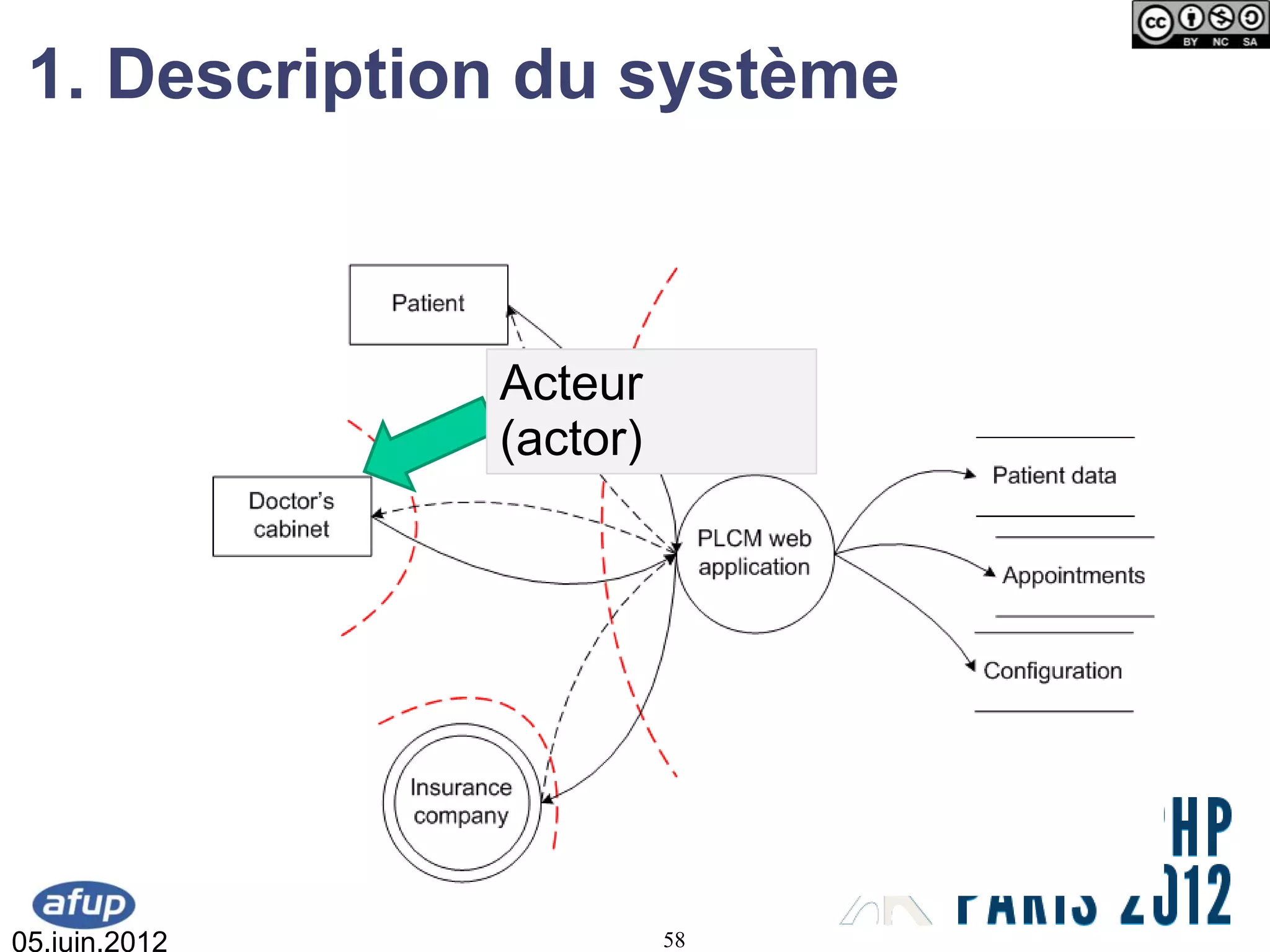

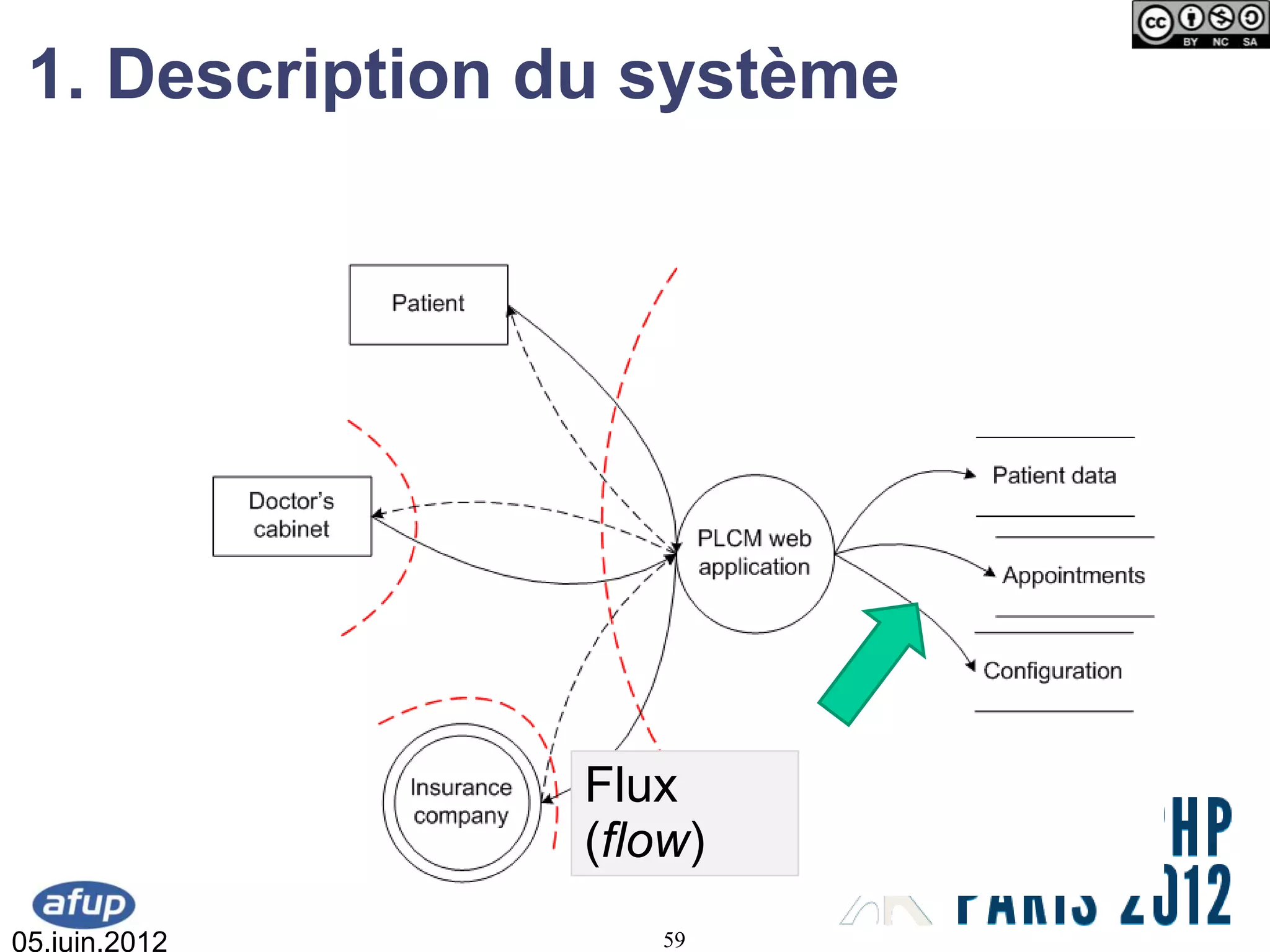

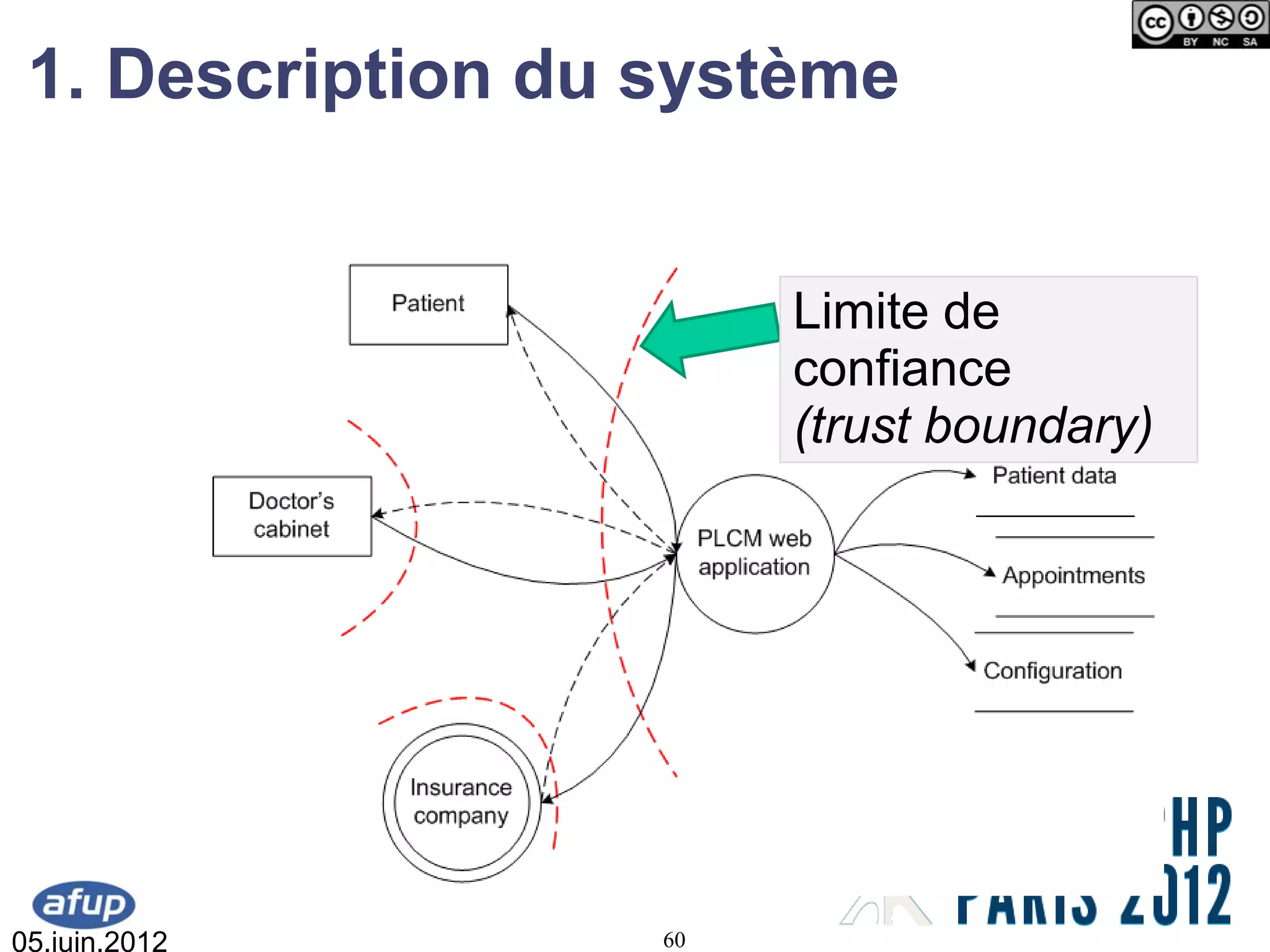

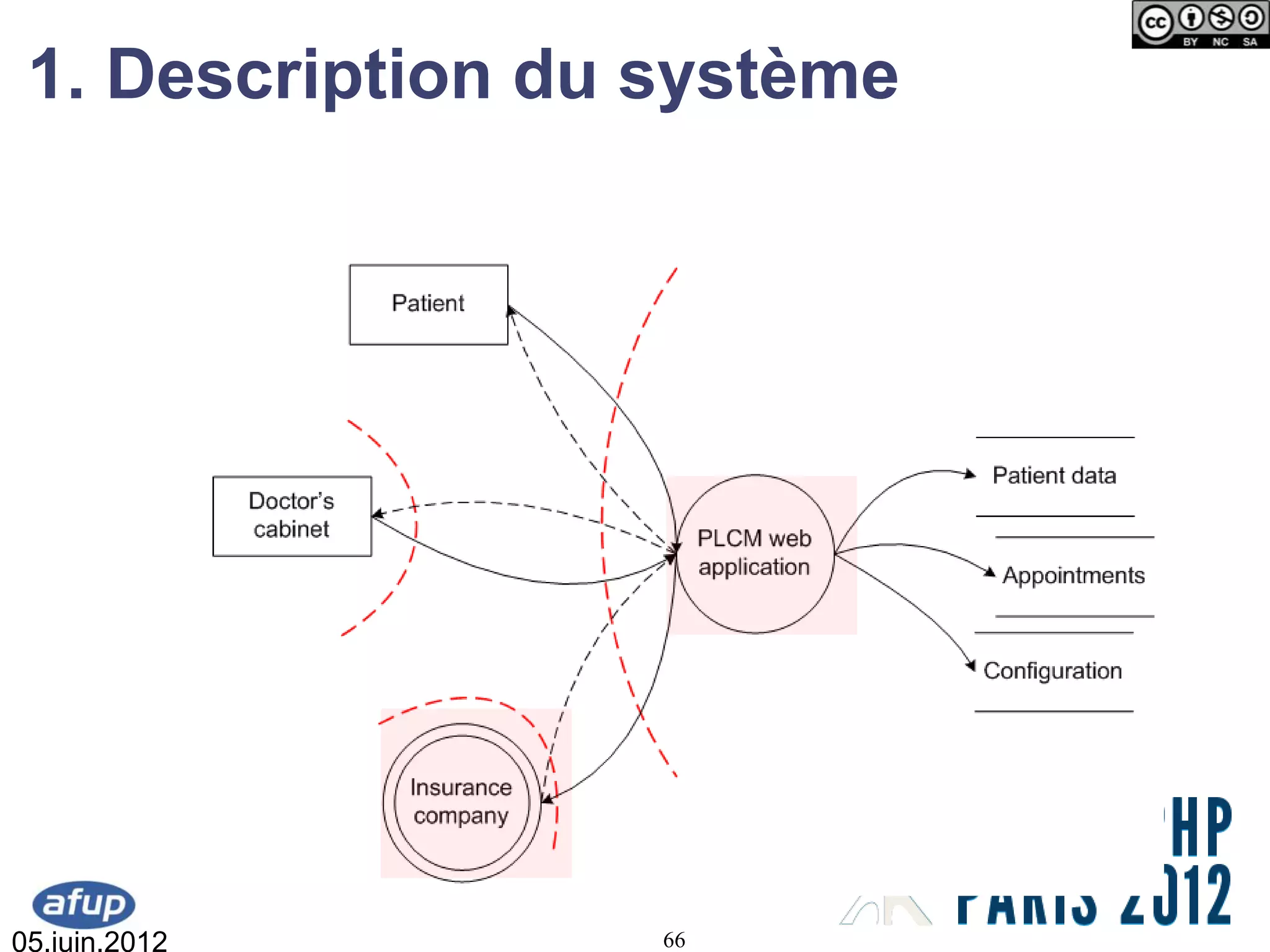

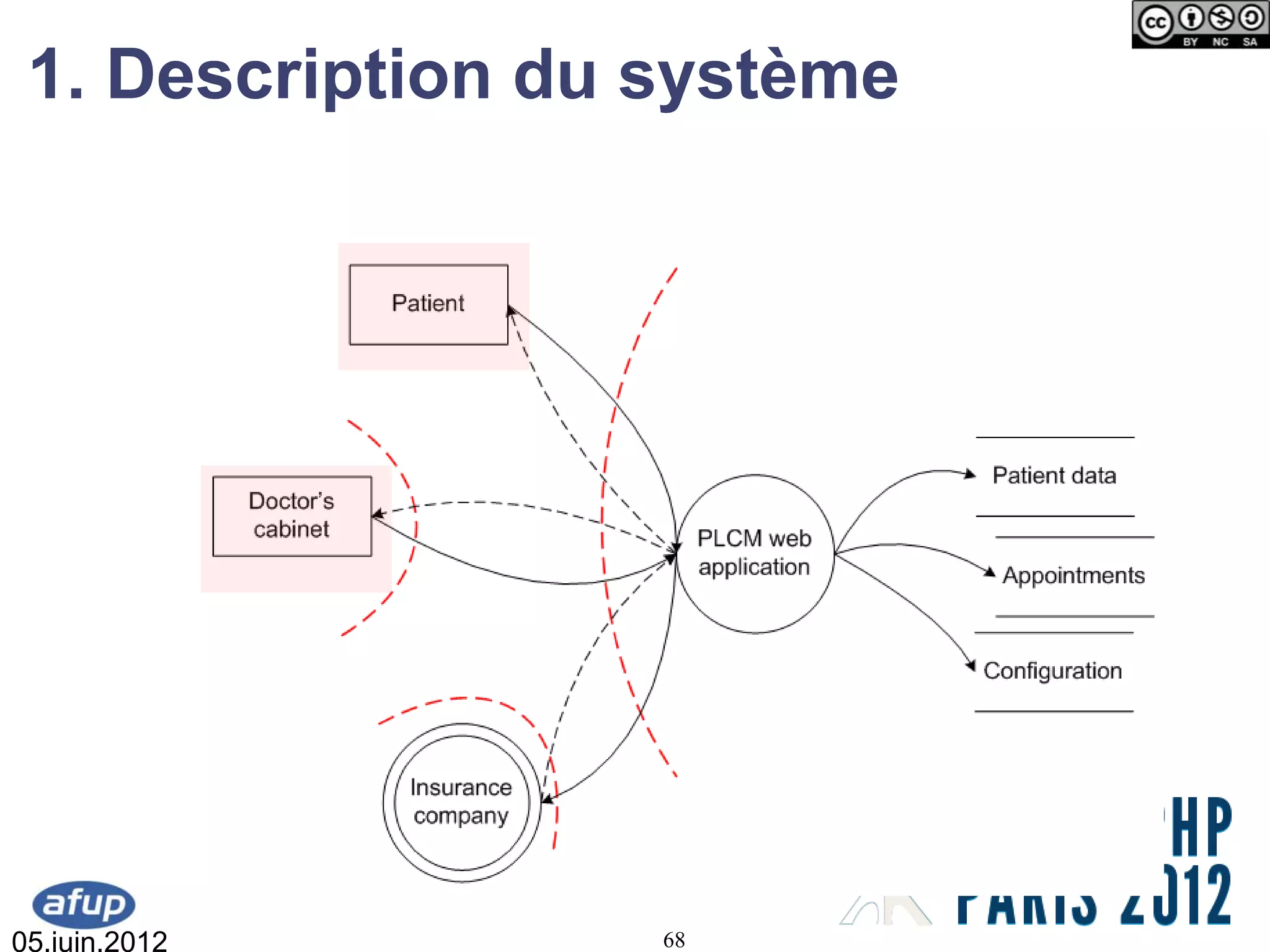

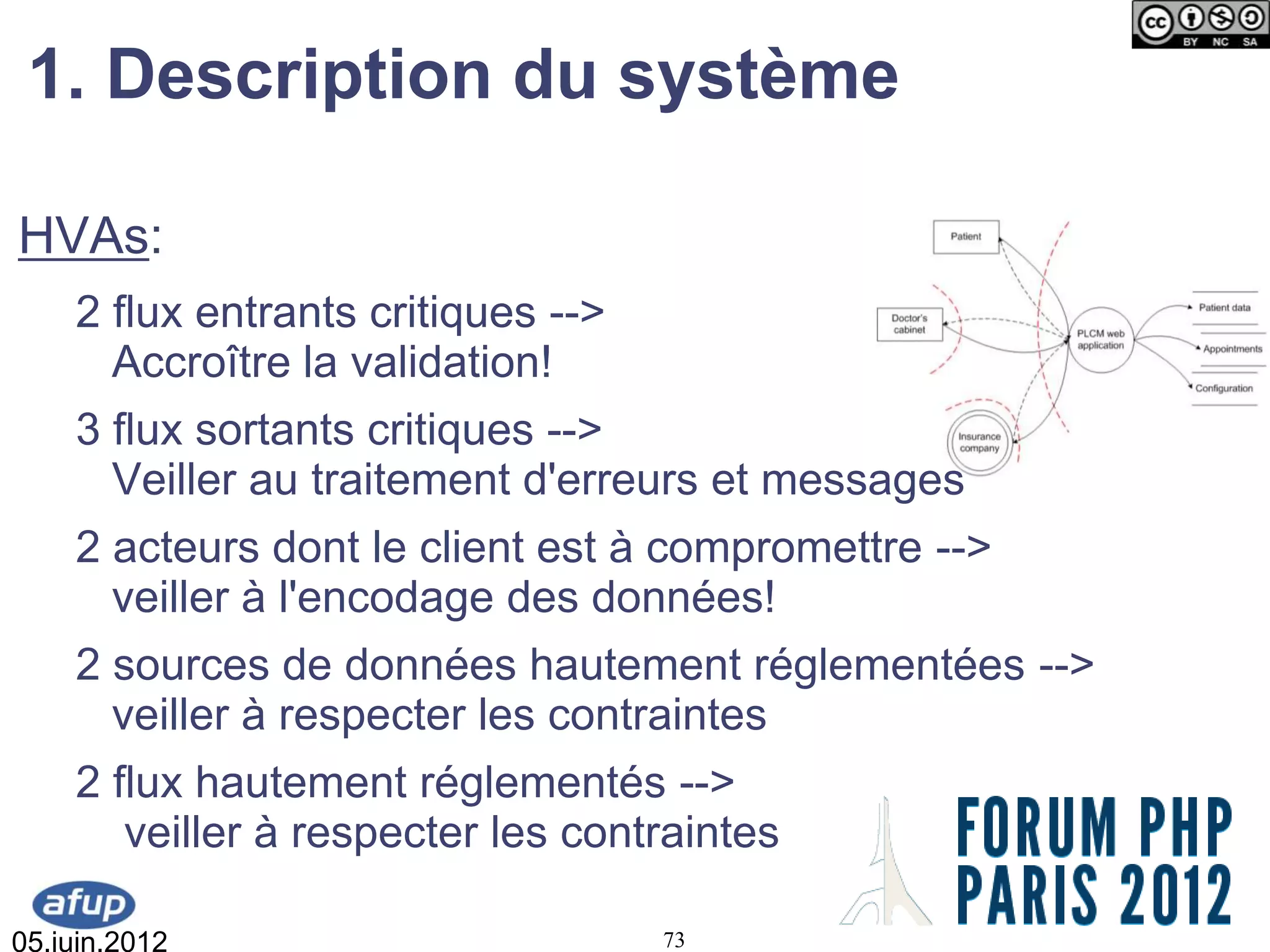

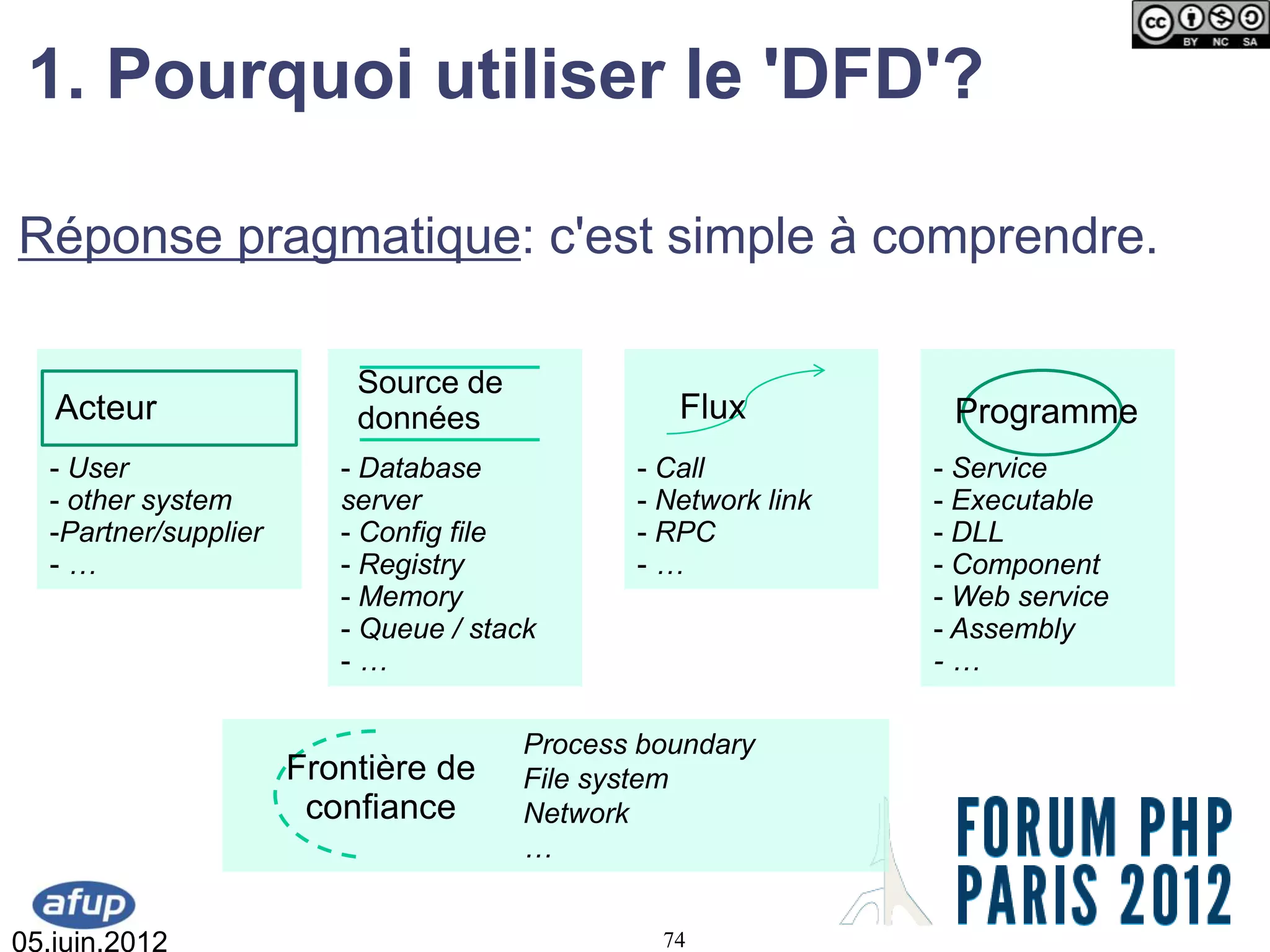

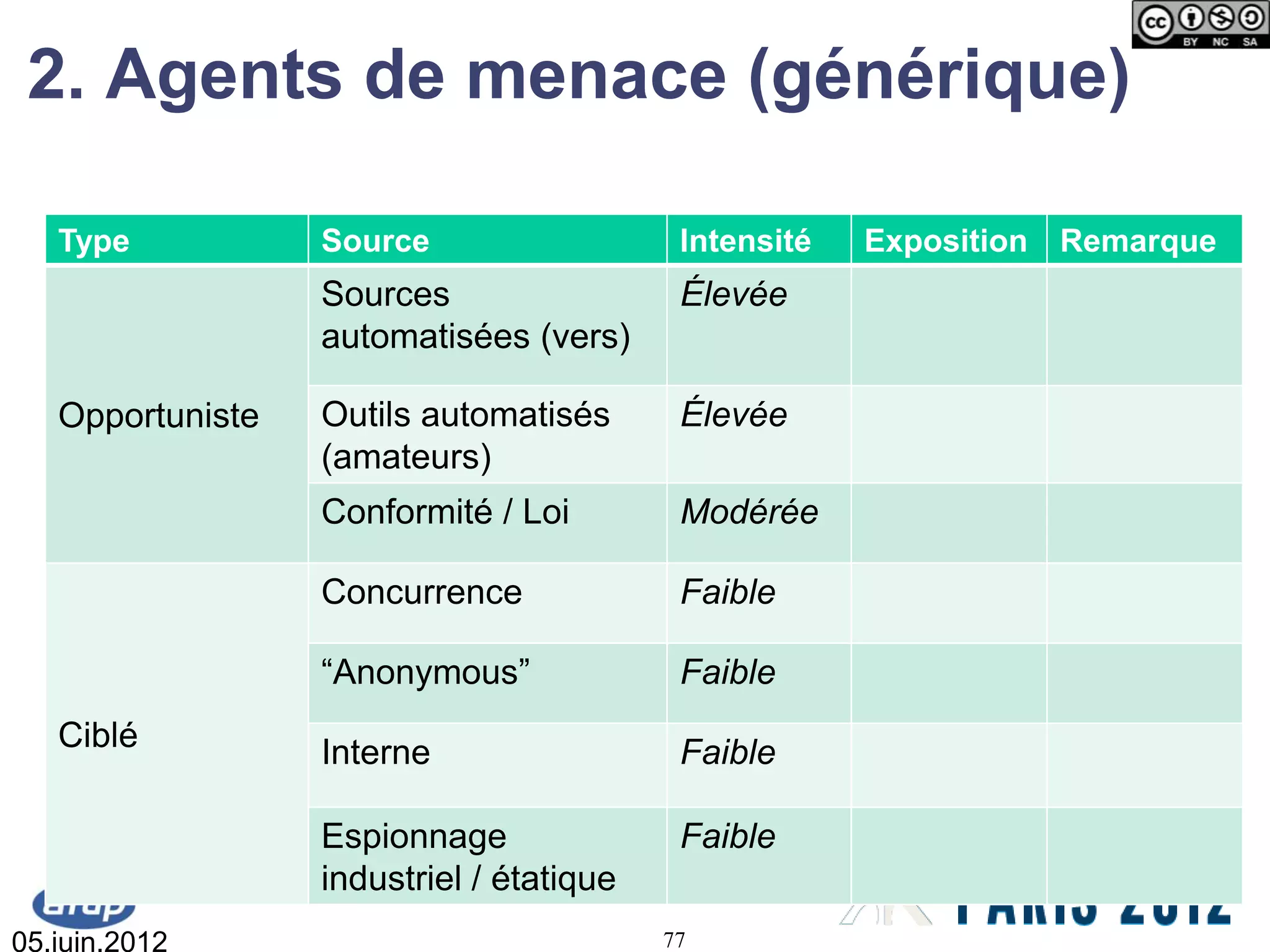

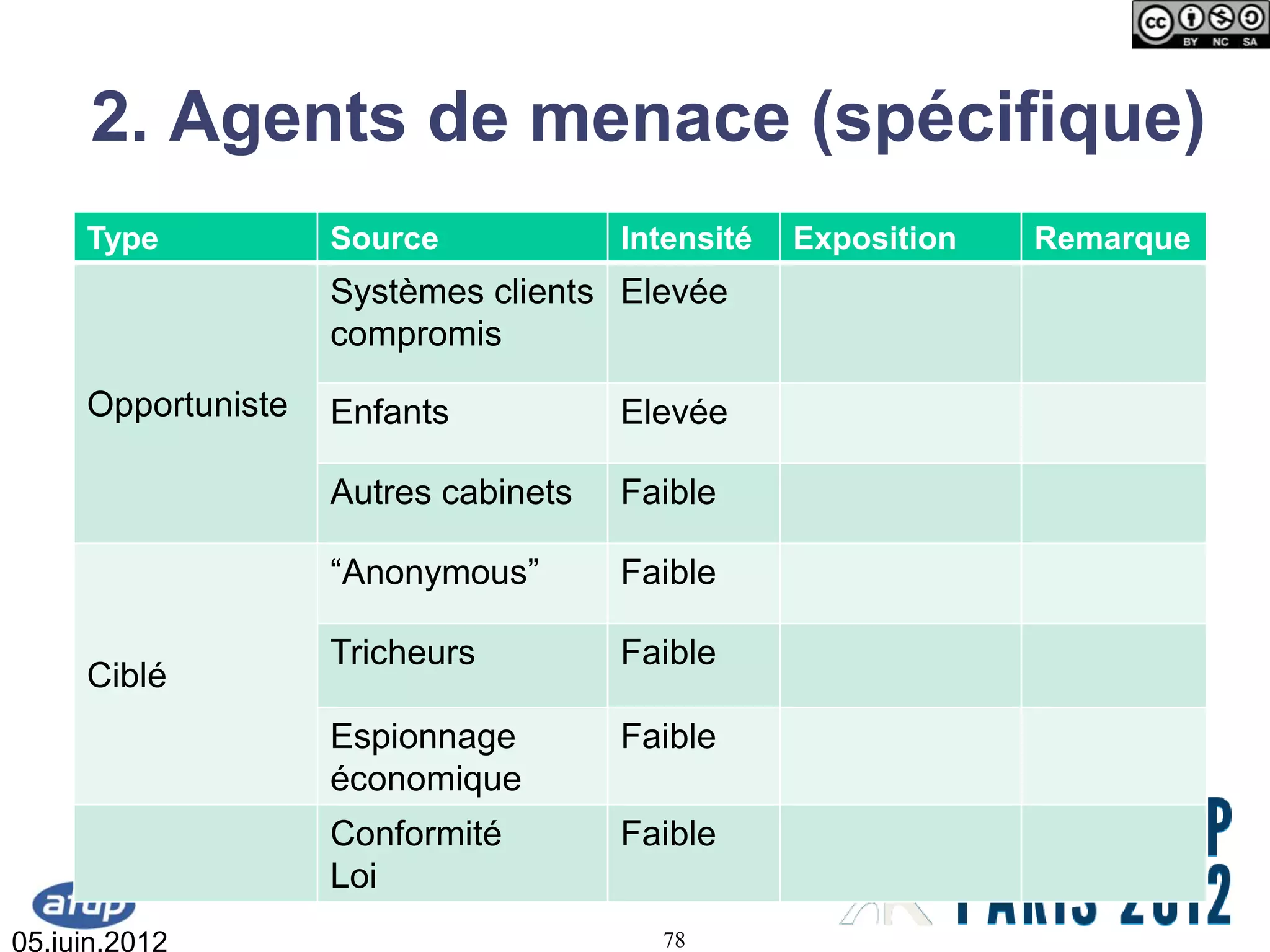

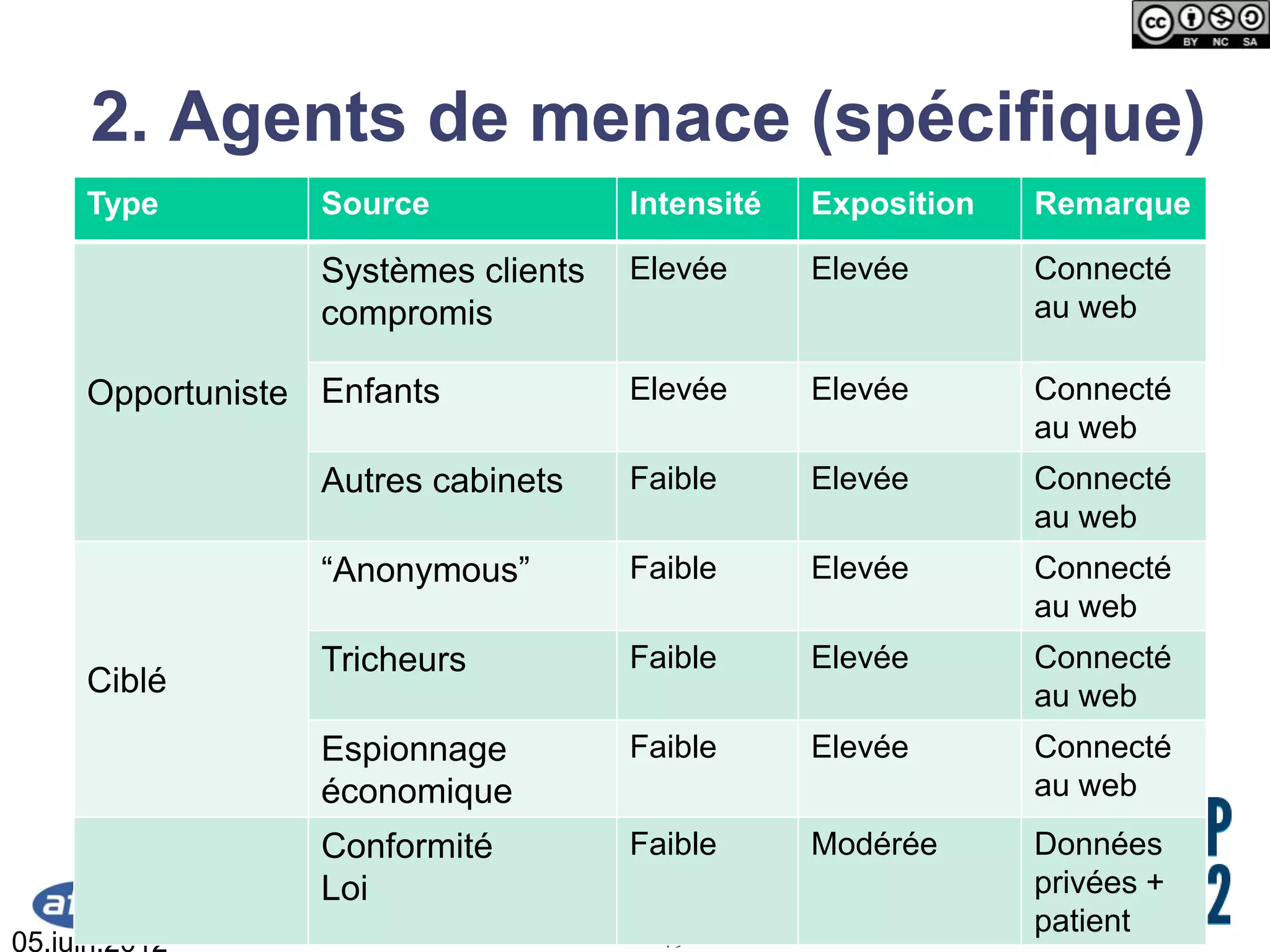

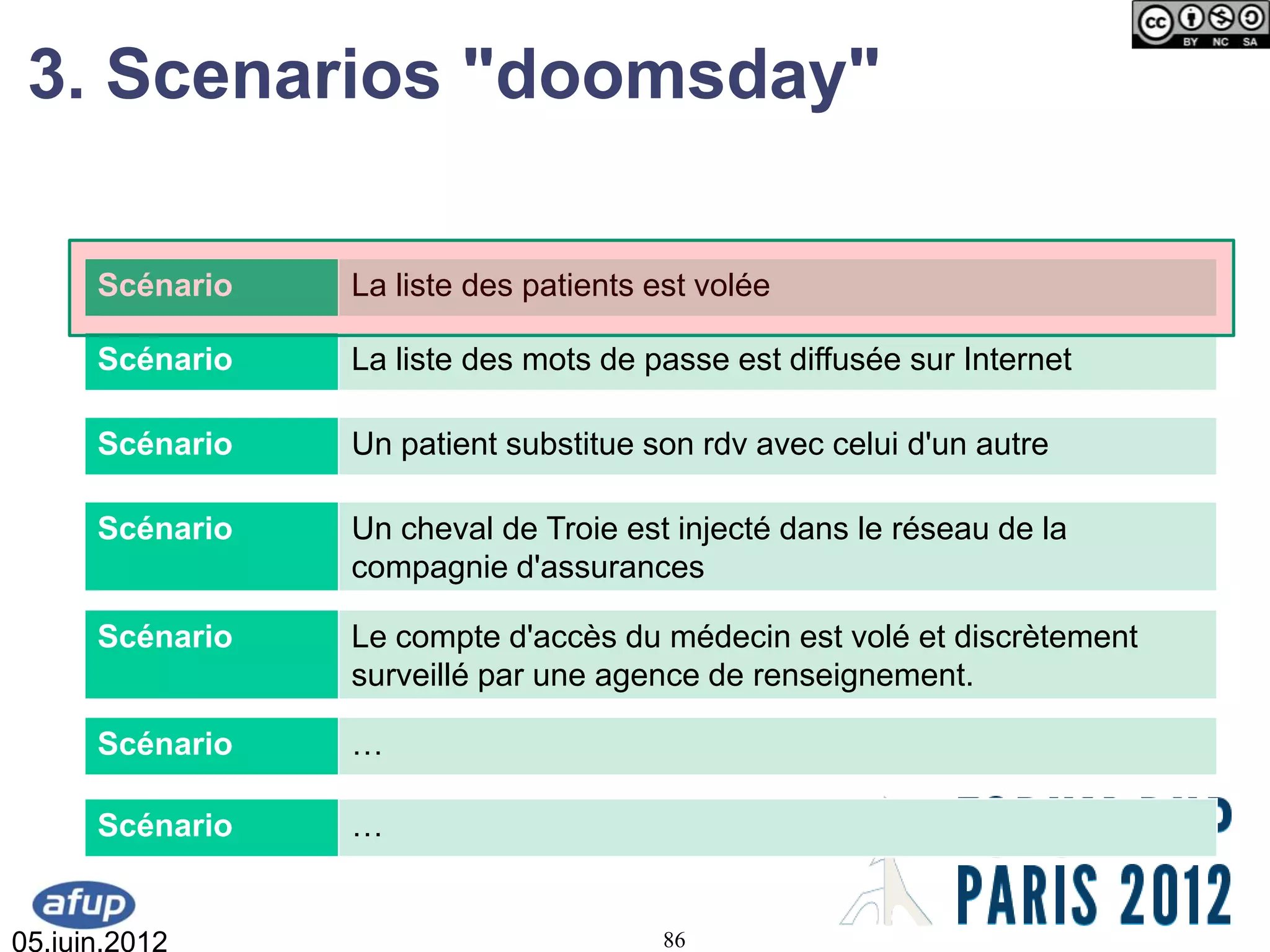

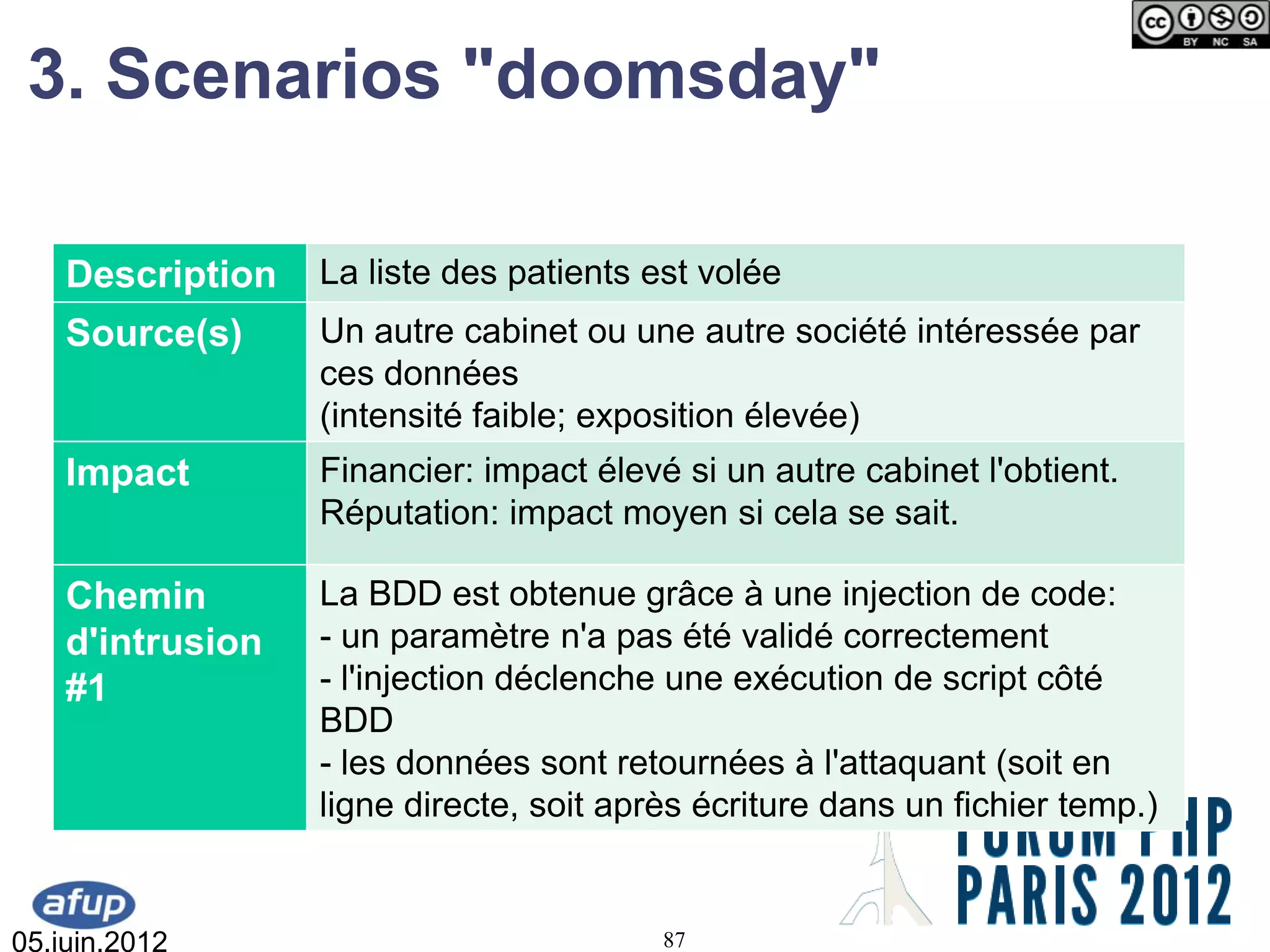

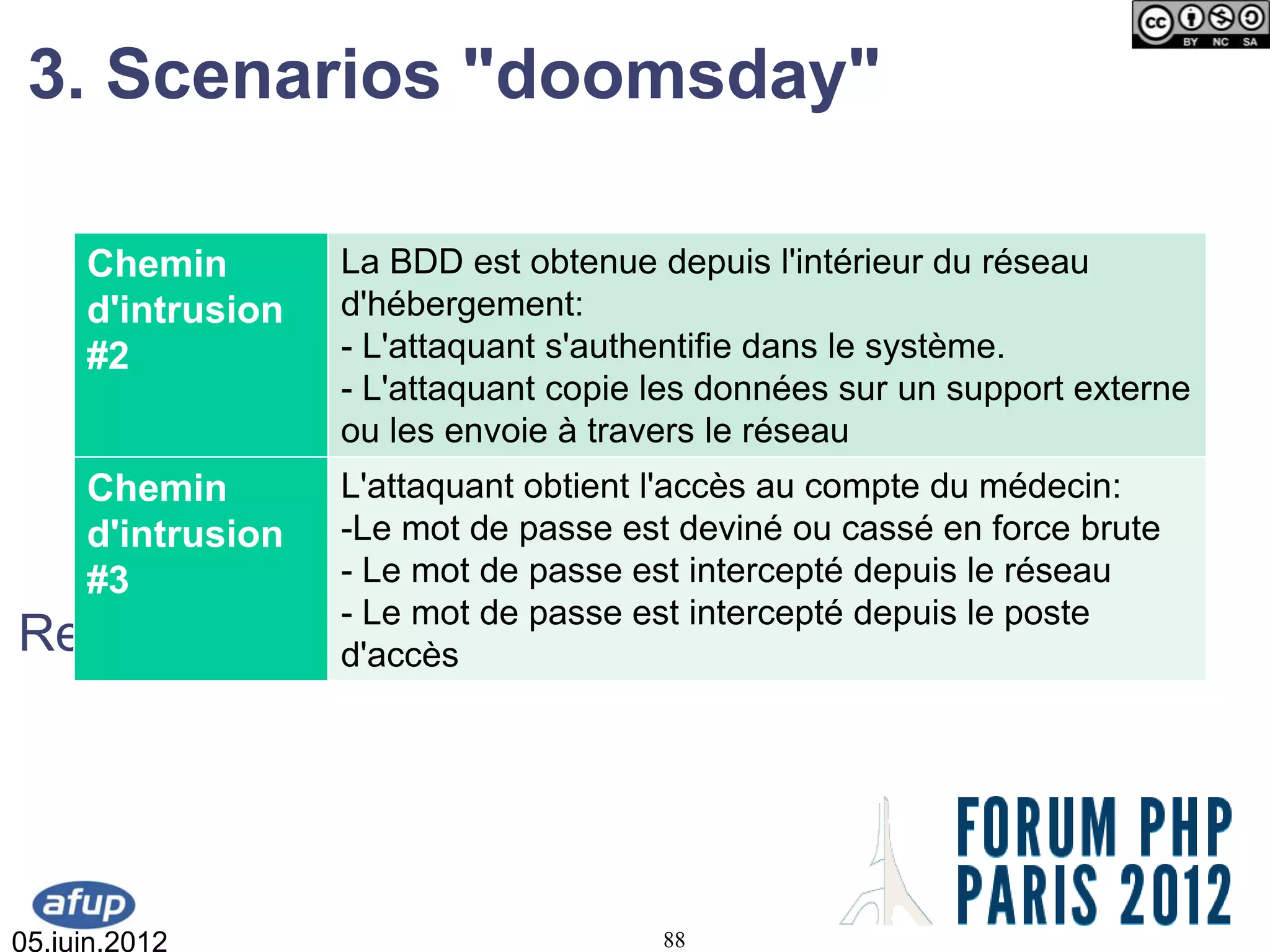

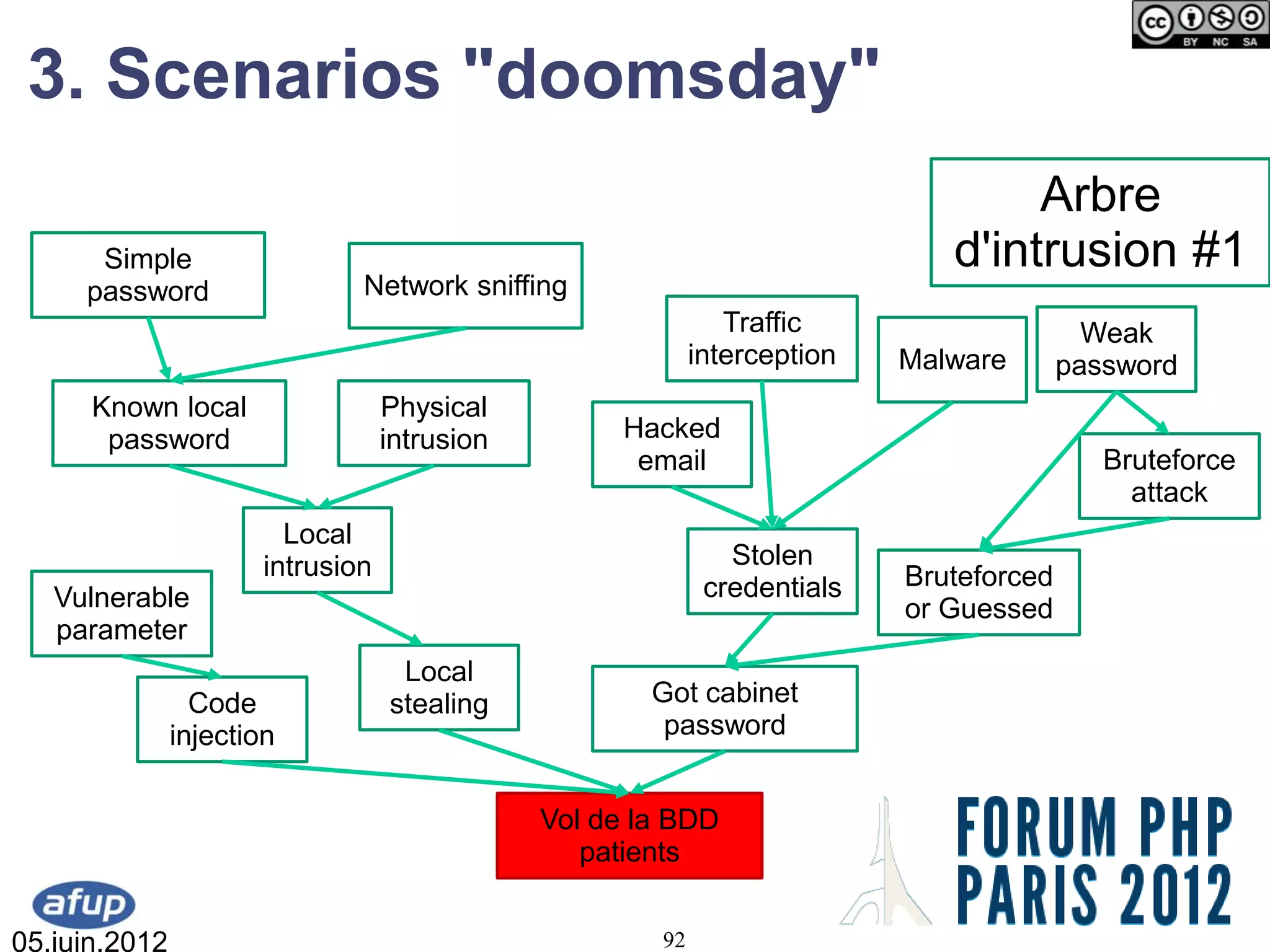

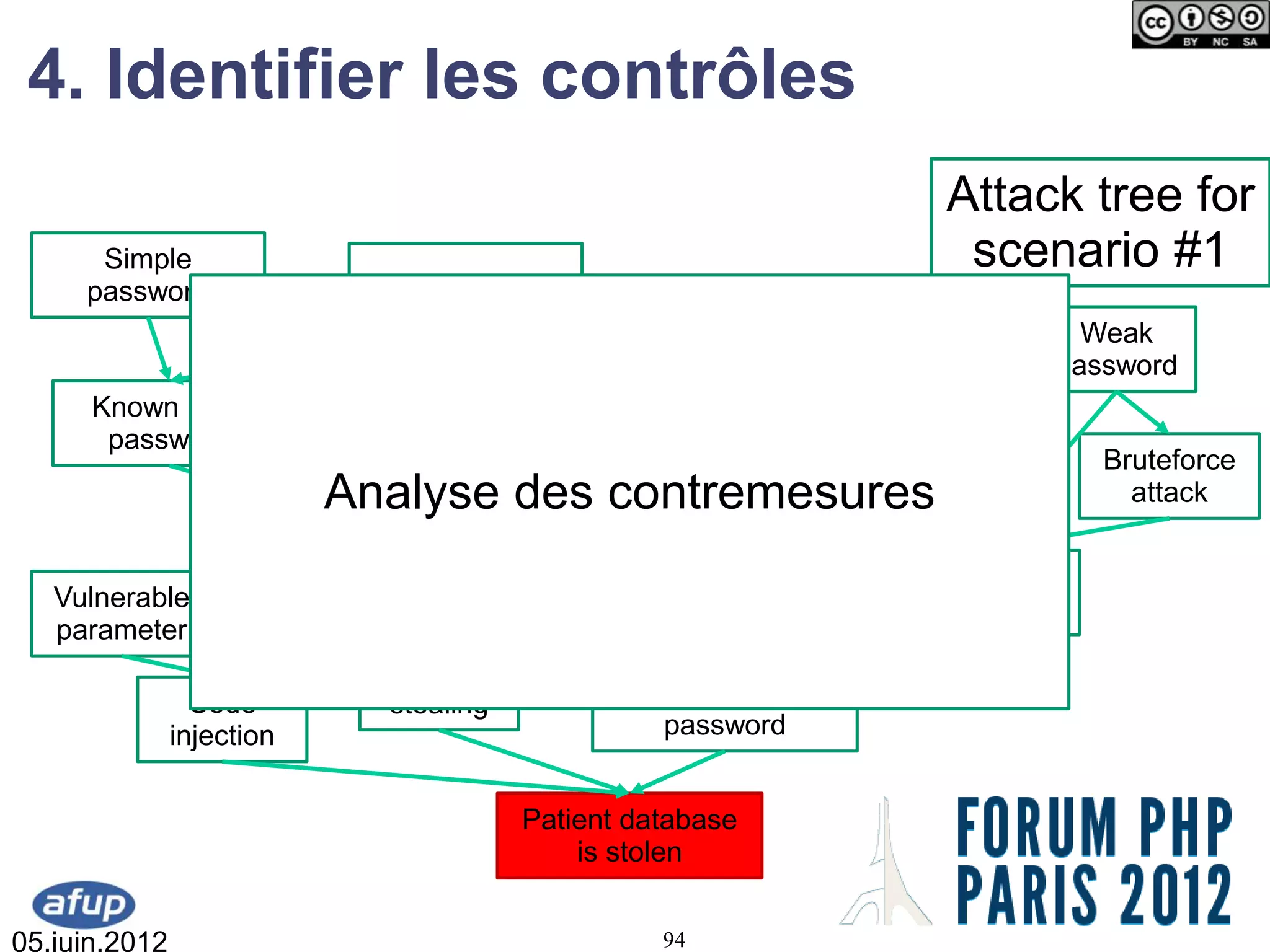

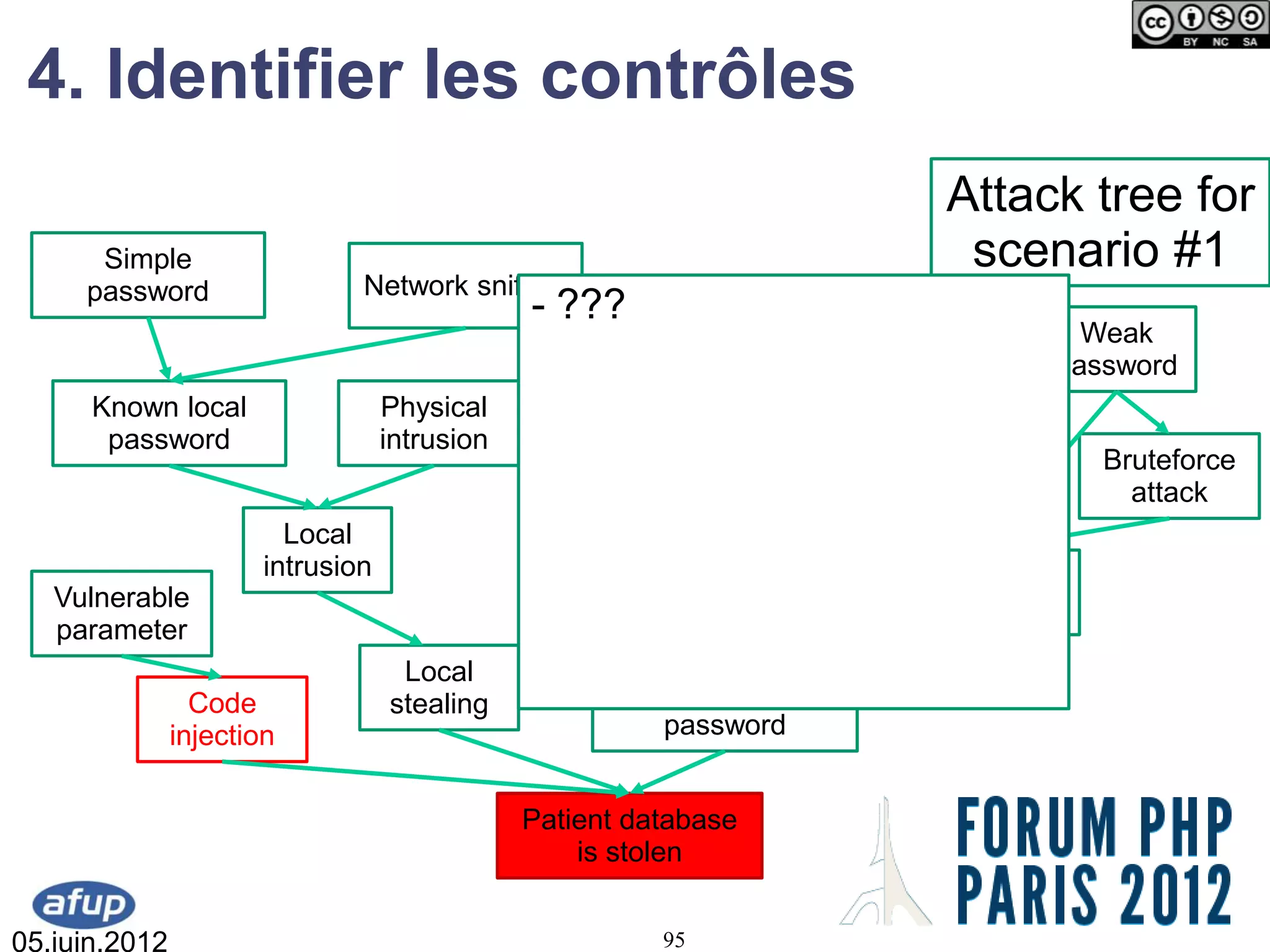

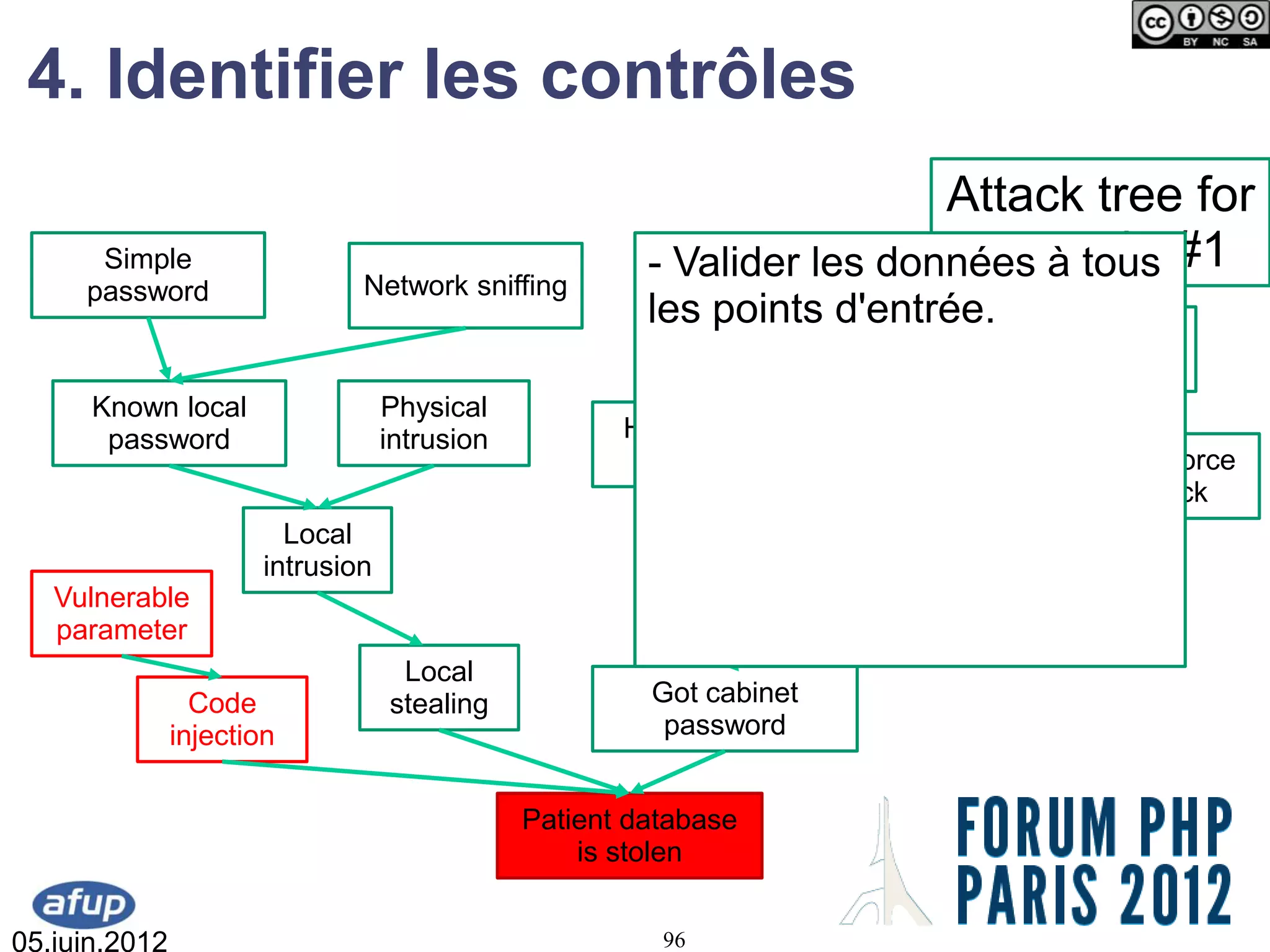

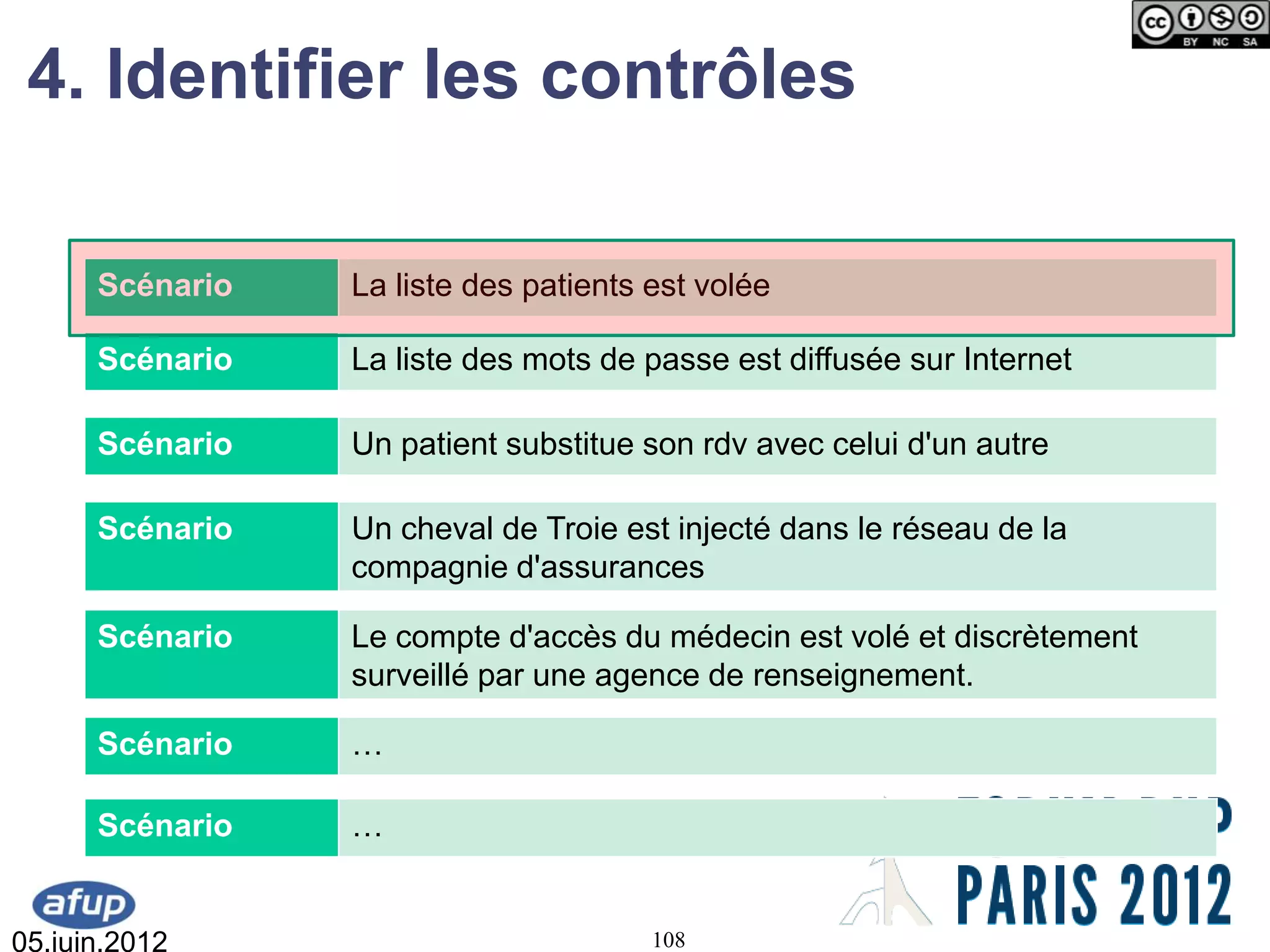

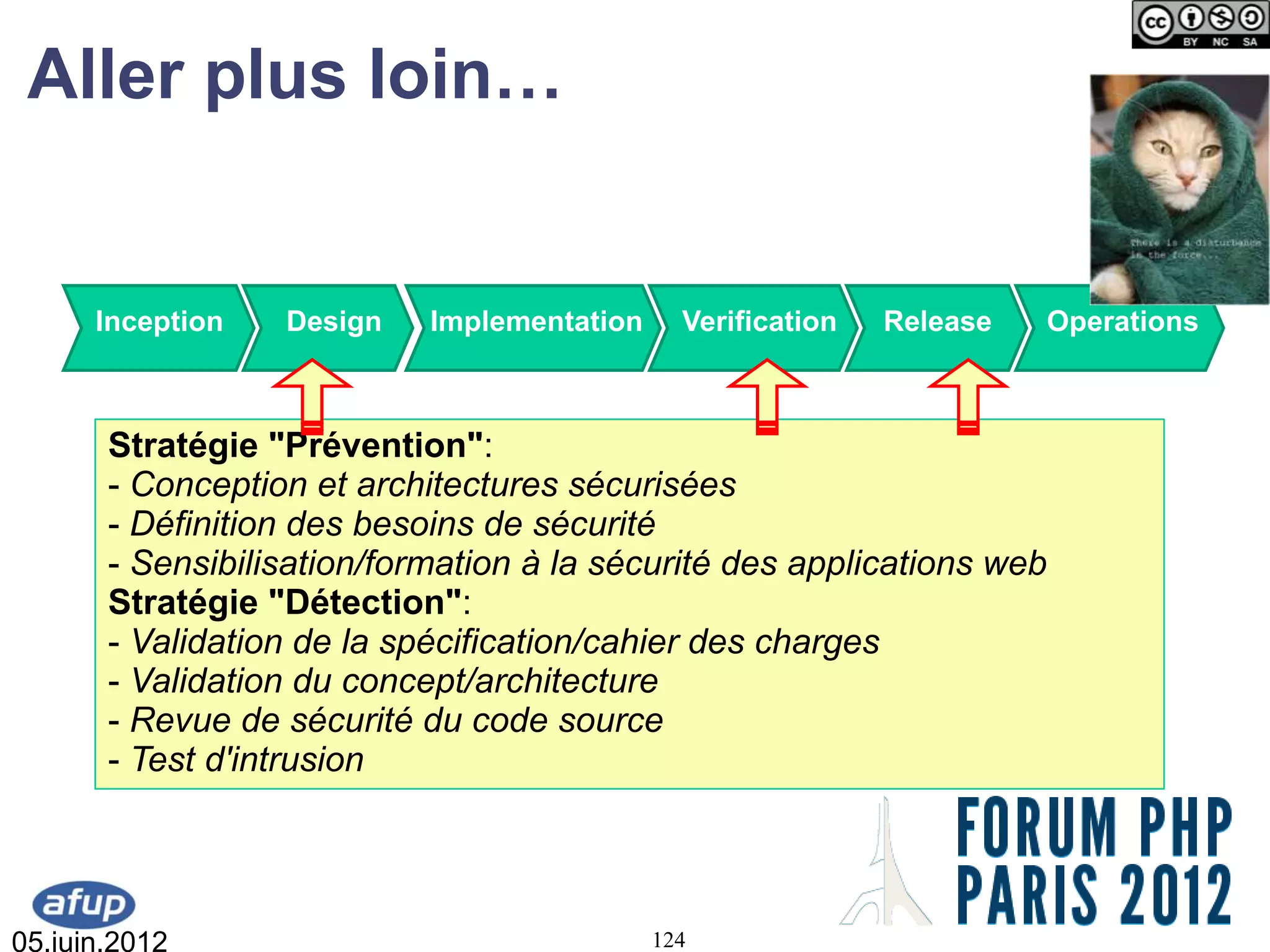

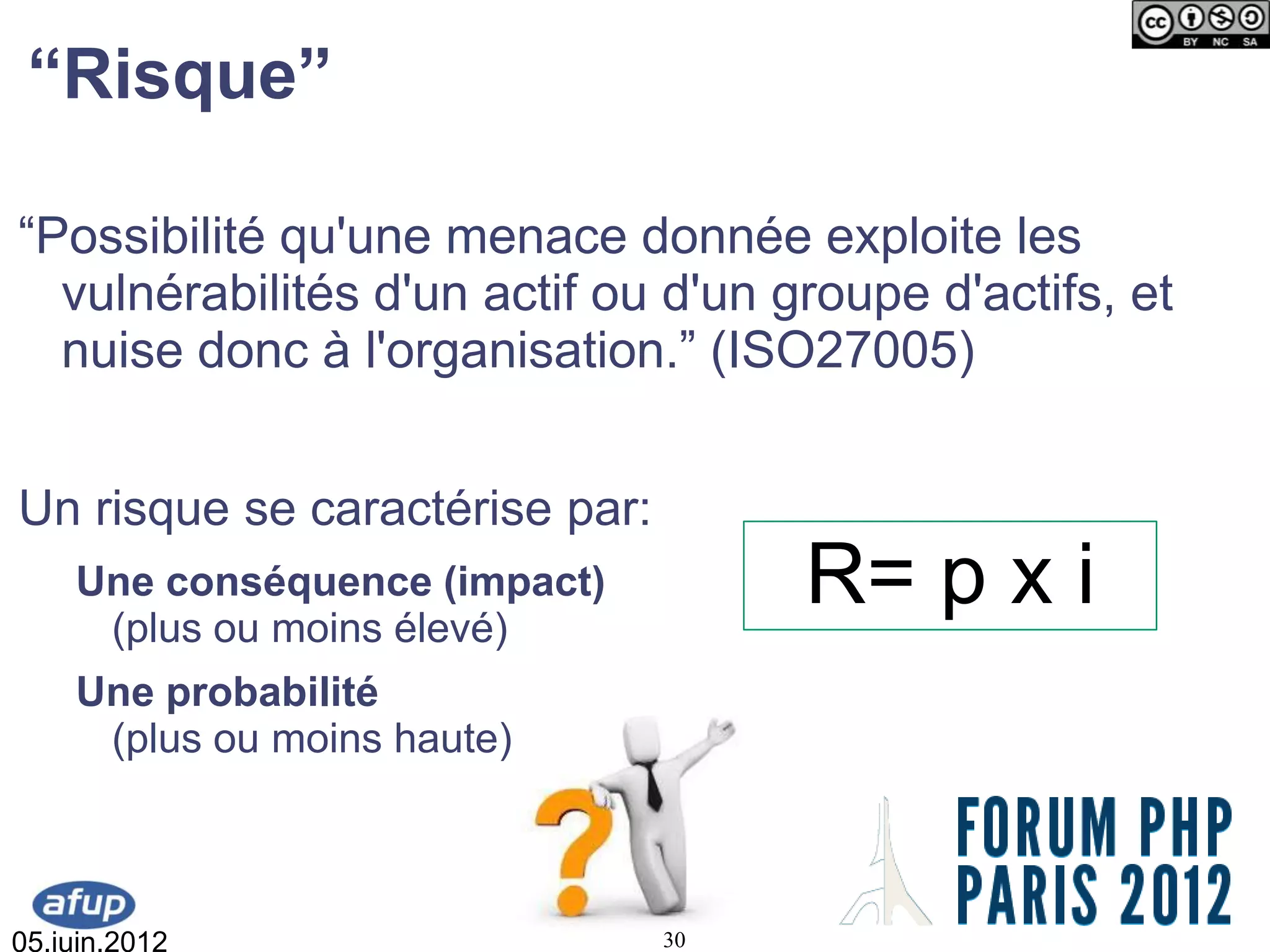

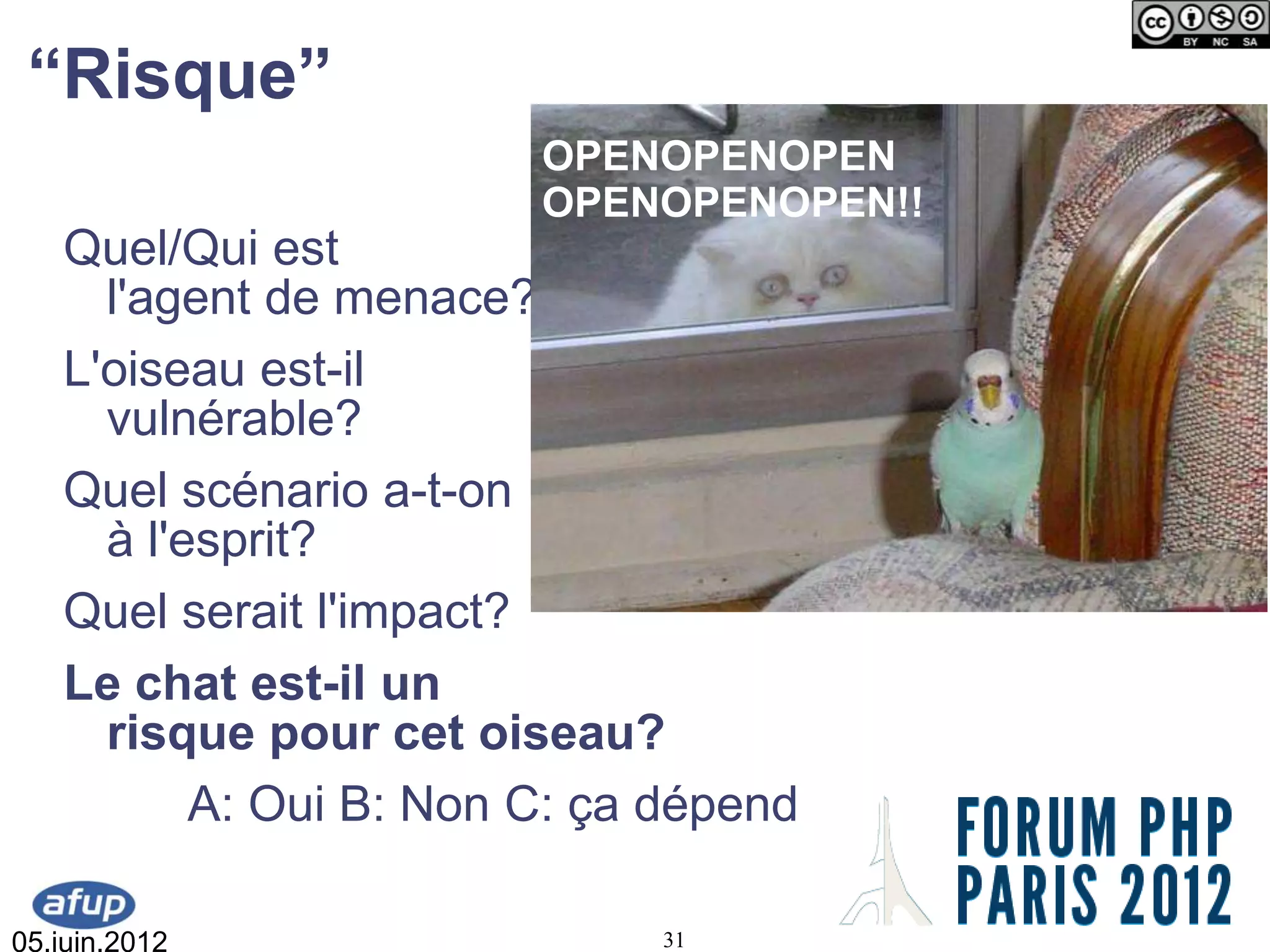

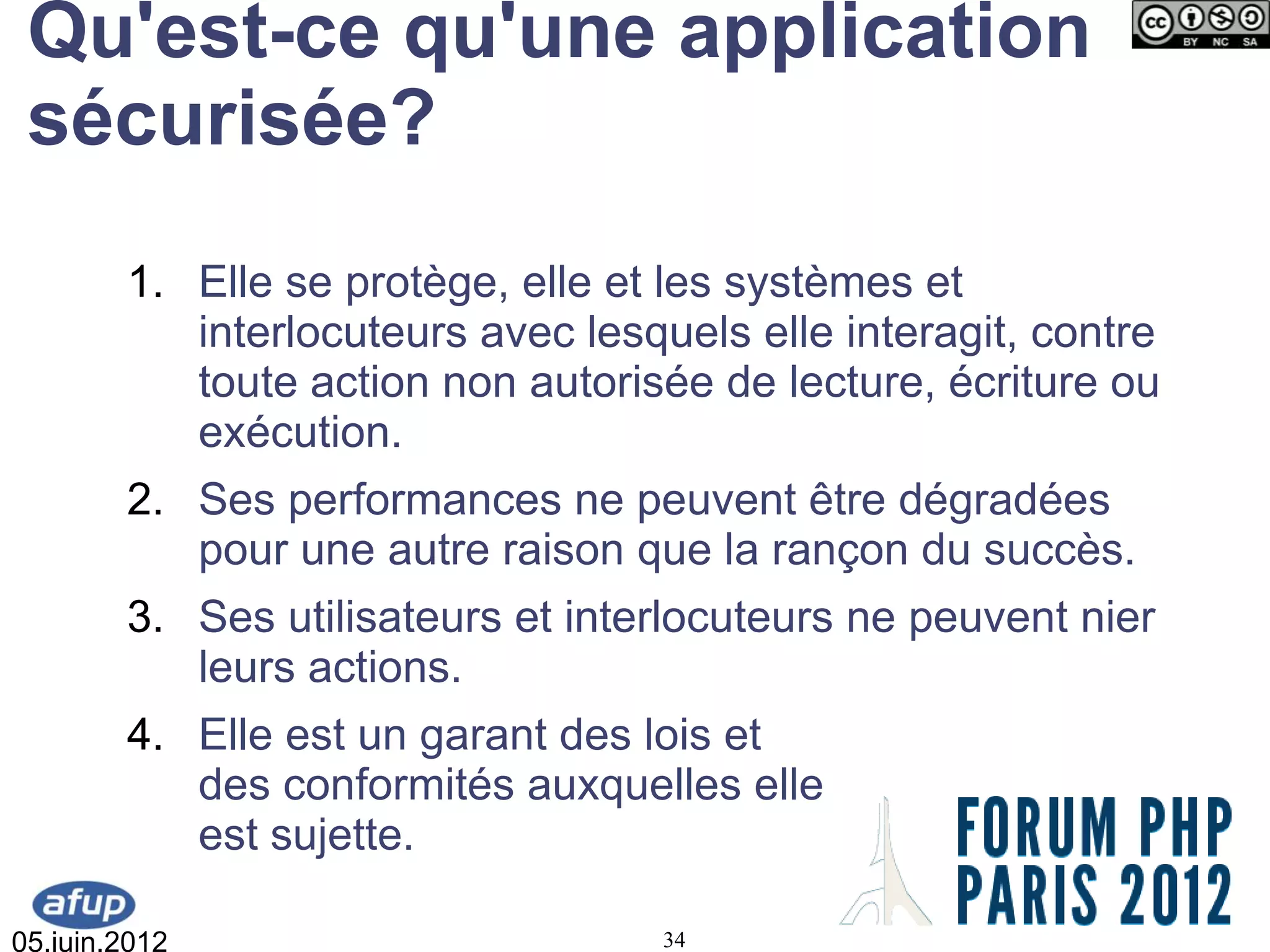

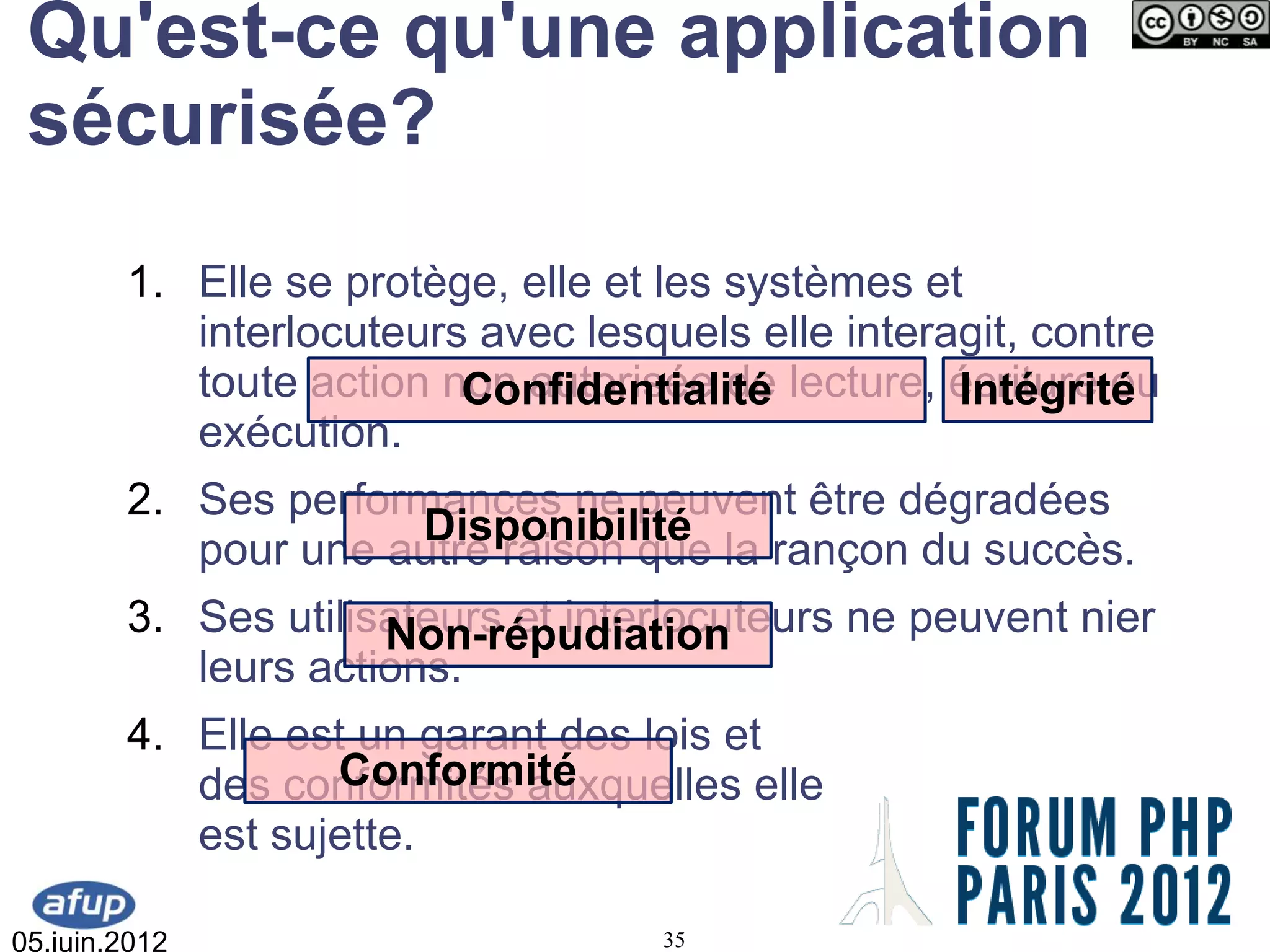

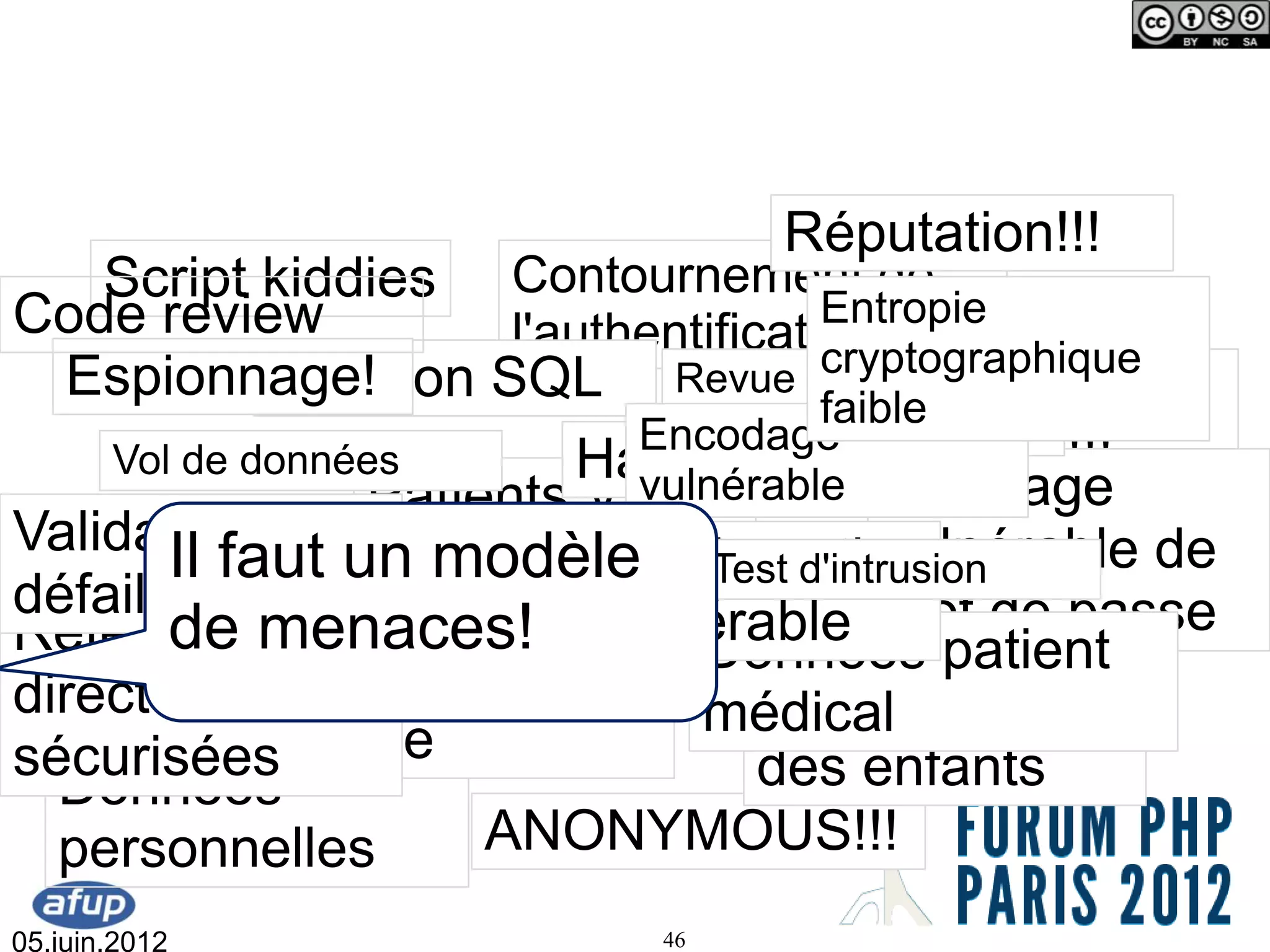

Le document traite de la modélisation des menaces pour les applications web, soulignant l'importance de comprendre les menaces potentielles, les vulnérabilités et les impacts possibles sur les systèmes. Il aborde également des concepts clés tels que les actifs, les agents de menace, les scénarios de menace et le processus de modélisation des menaces (MDM) en vue d'améliorer la sécurité des applications. Enfin, des exemples pratiques et des études de cas illustrent ces concepts dans un contexte de développement d'applications.

![Qu'est-ce que le MdM?

Un processus que l'on peut répéter et améliorer.

Une activité qui a lieu tôt dans le cycle de

développement:

Durant la conception

Optimise le traitement du risque avant la production de

code

Un processus simple:

table, chaises, papier,

crayon, pizzas, [remplacer

ici par la boisson qui convient]

05.juin.2012 48](https://image.slidesharecdn.com/threatmodelingforumphp2012-120606014929-phpapp02/75/Modeliser-les-menaces-d-une-application-web-48-2048.jpg)