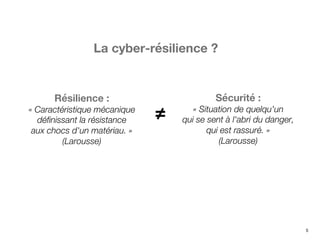

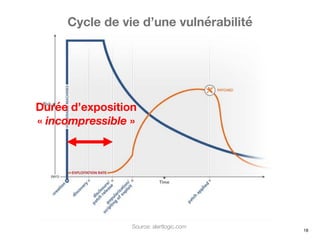

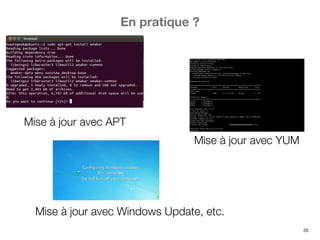

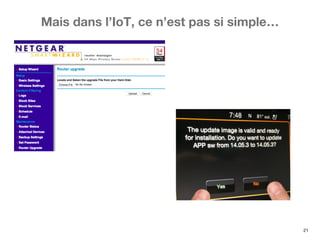

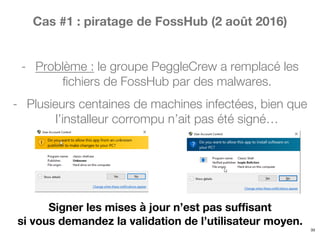

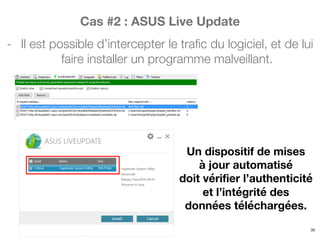

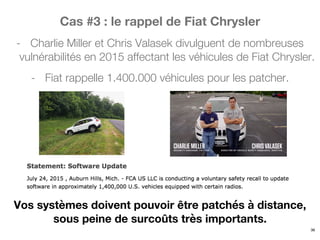

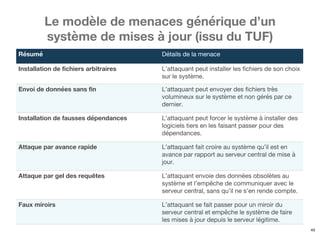

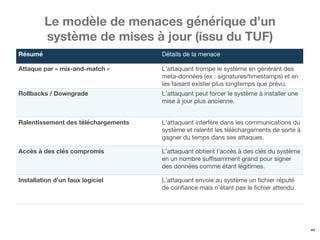

Le document traite de la gestion des vulnérabilités dans l'Internet des Objets (IoT) et de l'importance de la cyber-résilience. Il souligne la nécessité d'intégrer la sécurité dès la conception et de surveiller les vulnérabilités tout au long du cycle de vie des systèmes. Des cas concrets illustrent les risques liés à une gestion inadéquate des mises à jour de sécurité.