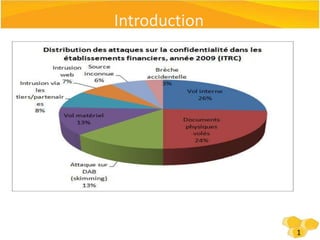

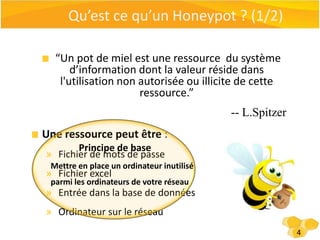

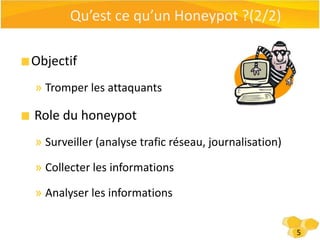

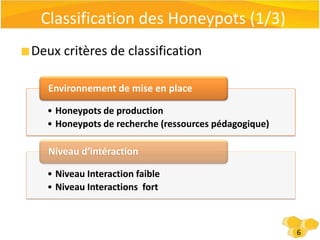

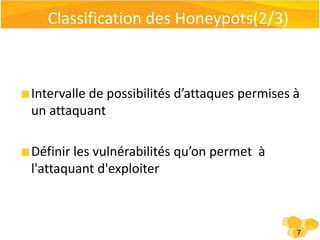

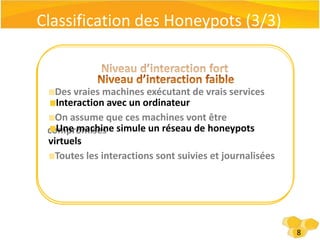

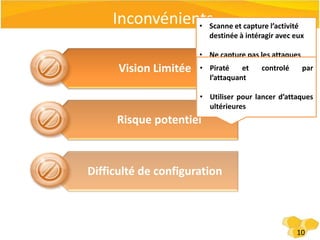

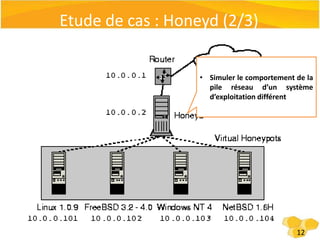

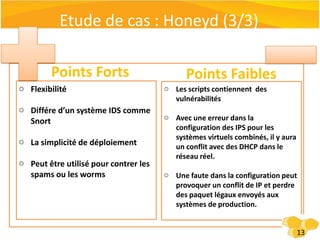

Le document aborde le concept des honeypots, qui sont des ressources systèmes conçues pour attirer et surveiller les attaquants afin de détecter les intrusions. Il présente différentes classifications de honeypots et discute des avantages et inconvénients de leur utilisation, ainsi qu'une étude de cas sur honeyd. Les honeypots sont considérés comme des outils efficaces pour collecter des informations sur les attaques et améliorer la résilience des systèmes de sécurité.