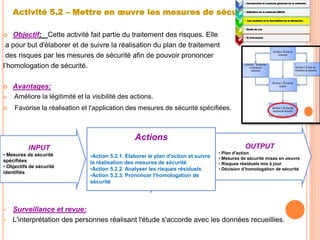

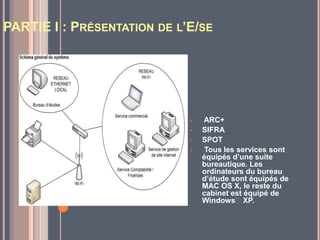

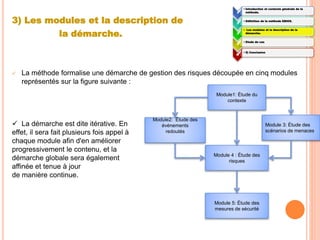

Le document présente la méthode EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité), qui est une méthode d'évaluation des risques en informatique permettant de formaliser la gestion des risques par le biais de plusieurs modules itératifs. Chaque module aborde des aspects spécifiques de l'identification et de l'analyse des risques, tels que l'étude du contexte, les événements redoutés, les scénarios de menaces, et les mesures de sécurité à mettre en œuvre. La méthode est applicable à diverses structures, que ce soit dans le secteur public ou privé.

![1) Introduction et contexte générale

de la méthode.

Qu'est-ce qu'EBIOS ?

La méthode EBIOS (Expression des Besoins et Identification des Objectifs de

Sécurité) permet d'apprécier et de traiter les risques.

Domaine d'application

La démarche EBIOS peut s'appliquer au secteur public et au secteur privé, à des

petites structures (PME, collectivités territoriales…) et à des grandes structures (ministère,

organisation internationale, entreprise multinationale…), à des systèmes en cours

d'élaboration et à des systèmes existants.

• Références réglementaires et normatives

La méthode EBIOS décline les normes internationales :

[ISO 27005]

[ISO 31000]

[ISO 27001]

Aucune de ces normes n'est indispensable à l‘application de cette méthode.

1:

• Introduction et contexte générale de la

méthode.

2:

• Définition de la méthode EBIOS.

3:

• Les modules et la description de la

démarche.

4:

• Etude de cas

5:

• 5) Conclusion](https://image.slidesharecdn.com/ebios-180525002459/85/Ebios-3-320.jpg)

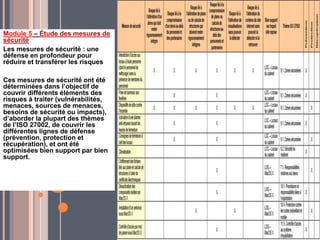

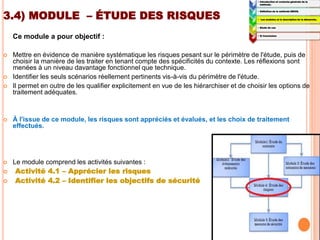

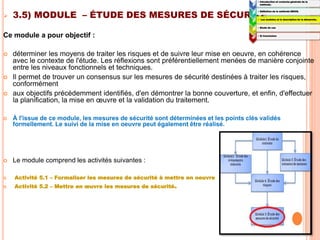

![Activité 5.1 – Formaliser les mesures de sécurité à mettre

en œuvre.

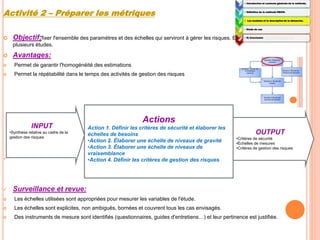

Objectif: Cette activité fait partie du traitement des risques. Elle a pour but de déterminer les mesures de

sécurité adéquates pour atteindre les objectifs de sécurité identifiés, d'identifier les risques résiduels et

de valider "formellement" les choix effectués.

Avantages:

Permet d'exploiter les référentiels de mesures existants et/ou d'en élaborer des spécifiques

Permet de s'adapter à l'objectif de la gestion des risques et aux livrables attendus

Permet de mesurer l'efficacité des mesures de sécurité (rapport coût / effet)

Permet aux parties prenantes de décider objectivement de la poursuite des actions

Favorise l'implication et la responsabilisation des parties prenantes

Surveillance et revue:

Des processus sont mis en place pour vérifier qu'on a bien considéré toutes les informations nécessaires.

Les résultats précédents orientent les choix des mesures de sécurité.

Les résultats revêtent une signification précise pour l'organisation.

Les conclusions de l'étude couvrent l’ensemble des questions posées au départ.

Les résultats de l’analyse des données recueillies reflètent l’expérience des participants ou le contexte avec crédibilité.

1:

• Introduction et contexte générale de la méthode.

2:

• Définition de la méthode EBIOS.

3:

• Les modules et la description de la démarche.

4:

• Etude de cas

5:

• 5) Conclusion

Actions

•Action 5.1.1. Déterminer les mesures de

sécurité.

•Action 5.1.2. Analyser les risques résiduels

•Action 5.1.3. Établir une déclaration

d'applicabilité

.

INPUT

• Objectifs de sécurité identifiés

• Paramètres à prendre en

compte

• Meilleures pratiques (ex. :

mesures de sécurité de l'[ISO

27002])

OUTPUT

• Mesures de sécurité

spécifiées

• Risques résiduels

complétés

• Déclaration d’applicabilité](https://image.slidesharecdn.com/ebios-180525002459/85/Ebios-18-320.jpg)