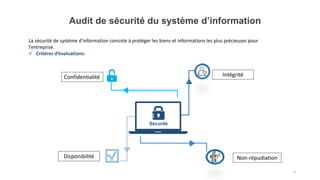

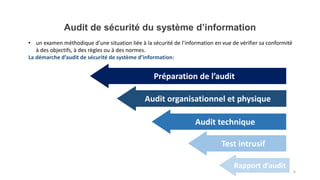

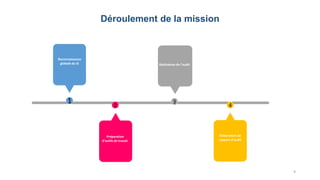

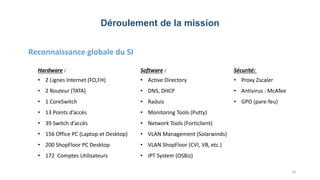

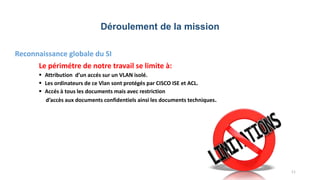

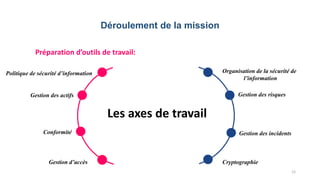

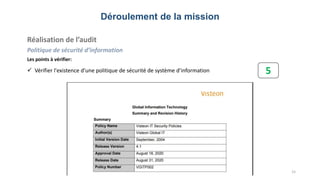

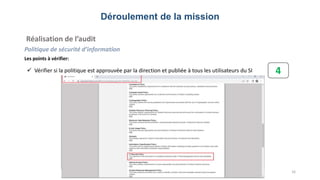

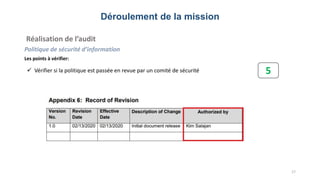

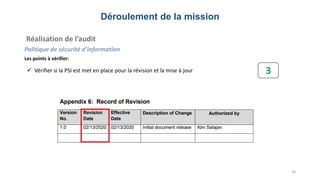

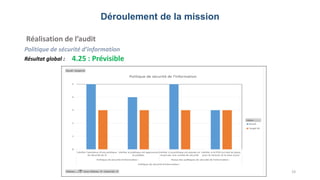

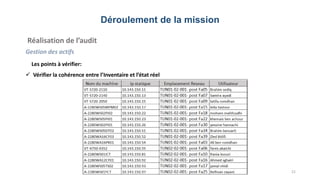

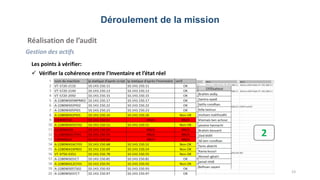

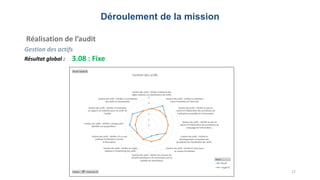

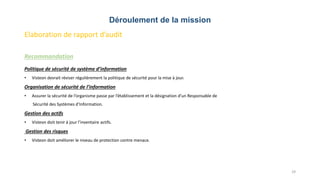

Le document présente un audit de sécurité du système d'information d'une entreprise américaine d'électronique automobile en Tunisie, effectué dans le cadre d'un projet de fin d'études. L'audit, basé sur la norme ISO 27002, met en évidence les phases de préparation, de réalisation et de rapport, ainsi que des recommandations pour renforcer la sécurité du système d'information. Les résultats montrent un besoin d'amélioration dans la mise à jour des politiques de sécurité et la gestion des actifs.