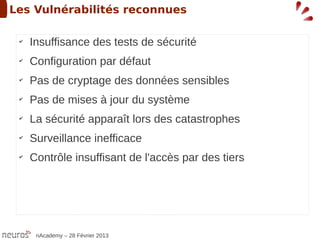

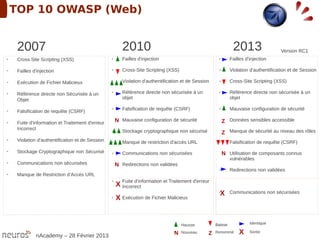

Le document aborde les différentes techniques de sécurisation des projets de développement web, en mettant l'accent sur les vulnérabilités reconnues, notamment les failles d'injection et les problèmes de configuration. Il propose également des recommandations pour améliorer la sécurité, telles que l'authentification, le contrôle des accès et l'utilisation d'outils de scan de vulnérabilités. Enfin, des notions de défense en profondeur et de cryptage des données sont discutées.

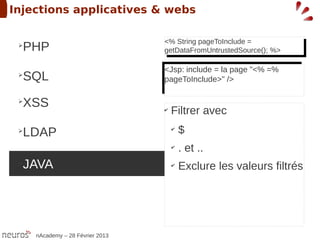

![Injections applicatives & webs

include ($_GET['x']);

PHP include ($_GET['x']);

✔

➢ ✔

grep -ri include **> incl.php.txt

grep -ri include > incl.php.txt

✔

Filtrer avec

✔

$

✔

. et ..

✔

Exclure les valeurs filtrés

nAcademy – 28 Février 2013](https://image.slidesharecdn.com/securiservotreprojet100-130227050652-phpapp01/85/Securiser-votre-projet-10-320.jpg)

![Injections applicatives & webs

'WHERE login='.$_GET['x']

➢

PHP 'WHERE login='.$_GET['x']

➢

SQL

✔

mysql_escape_string

✔

addslashes

✔

pdo_quote

"WHERE login= '".$_GET['x']."'"

nAcademy – 28 Février 2013](https://image.slidesharecdn.com/securiservotreprojet100-130227050652-phpapp01/85/Securiser-votre-projet-11-320.jpg)

![Injections applicatives & webs

echo $_GET['x'];

➢

PHP echo $_GET['x'];

<?php

➢

SQL echo htmlentities($_GET['x']) ;

?>

➢

XSS

nAcademy – 28 Février 2013](https://image.slidesharecdn.com/securiservotreprojet100-130227050652-phpapp01/85/Securiser-votre-projet-12-320.jpg)

![Injections applicatives & webs

$sql = "SELECT **FROM users WHERE

➢

PHP $sql = "SELECT FROM users WHERE

name = ?";

name = ?";

$qid= $cnx->executeQuery($sql,

$qid= $cnx->executeQuery($sql,

➢

SQL array($_GET['rname']));

array($_GET['rname']));

➢

XSS $sql = " SELECT *

FROM users

➢

LDAP WHERE name = " .

$cnx->quote(

➢

JAVA $_GET['username'],

PDO::PARAM_STR);

➢

ORM = Doctrine

nAcademy – 28 Février 2013](https://image.slidesharecdn.com/securiservotreprojet100-130227050652-phpapp01/85/Securiser-votre-projet-15-320.jpg)

![Injections applicatives & webs

$qid = $sql->where("id ='".$_GET['id']."'");

➢

PHP $qid = $sql->where("id ='".$_GET['id']."'");

$where =

➢

SQL $this->getAdapter()->quoteInto("id =?',

$_GET['id']);

➢

XSS

➢

LDAP

➢

JAVA

➢

ORM = Doctrine

➢

Framework = Zend

nAcademy – 28 Février 2013](https://image.slidesharecdn.com/securiservotreprojet100-130227050652-phpapp01/85/Securiser-votre-projet-16-320.jpg)