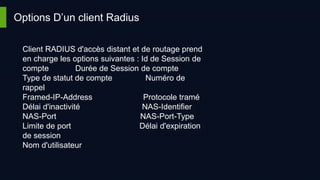

Le document traite du protocole RADIUS (Remote Authentication Dial-In User Service), qui est utilisé pour l'authentification et la gestion d'accès des utilisateurs distants, et explique ses fonctionnalités de sécurité, y compris l'utilisation de secrets partagés et le cryptage des mots de passe. Il souligne également les vulnérabilités de RADIUS, notamment des failles dans la méthode de hachage MD5 et l'absence de protection dans la couche de transport. Le document conclut que RADIUS est largement utilisé pour la gestion centralisée des utilisateurs et mentionne Diameter comme une amélioration de RADIUS.