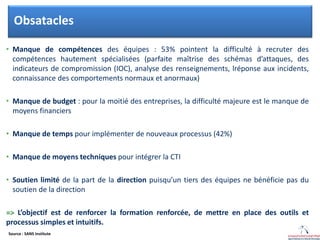

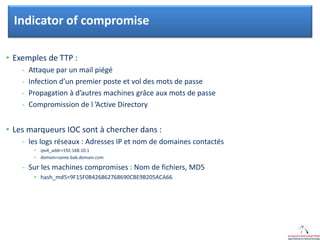

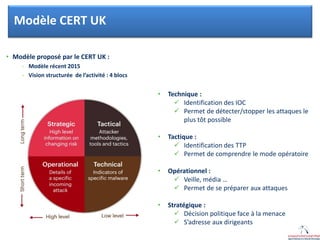

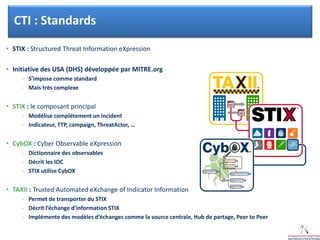

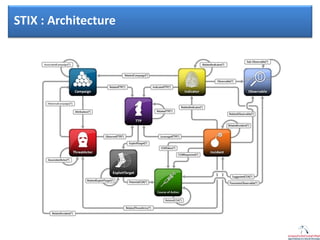

Le document traite de l'initiation de l'intelligence sur les menaces cybernétiques en Tunisie, mettant en lumière l'absence d'une définition universelle et les défis rencontrés dans le domain, tels que le manque de compétences et de budgets. Il présente également le marché des services d'intelligence sur les menaces, en utilisant des standards comme STIX et des outils tels que MISP. En outre, le document aborde les approches et les techniques d'analyse des menaces, en insistant sur l'importance de la collecte et du partage d'informations sur les menaces pour renforcer la cybersécurité.

![Click to edit Master title style

• Absence d’une définiton universelle

• Différence selon les pays, organismes, …

“ Le Cyberespace est défini comme étant l’environnement résultant de

l’interconnexion des différentes infrastructures TIC comprenant ainsi

Internet, les réseaux de télécommunications, les systèmes informatiques, les

processeurs et contrôleurs embarqués, les réseaux SCADA “

Contexte Tunisien

• 7 Millions d’adresses IP => Stratégie

• Plusieurs Acteurs :

- TT

- Ooredoo

- Orange

- TOPNET

- Hexabyte

- Globalnet

- FSI Publics [CIMS, CCK, CNTE]

- …

CyberEspace

Source : http://bgp.he.net/country/TN](https://image.slidesharecdn.com/cyberthreatintelligence-180504094248/85/Cyber-threat-intelligence-3-320.jpg)