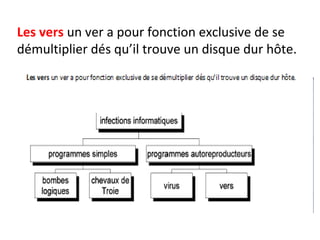

Le document traite de la sécurité informatique, en soulignant l'importance de sécuriser les informations sensibles contre le vol et la divulgation non autorisée. Il aborde les différentes catégories de virus, les fonctions des antivirus et les comportements à adopter pour prévenir les infections informatiques. La sécurité de l'information est présentée comme un enjeu critique pour les entreprises, nécessitant des précautions spécifiques lors du traitement des données.