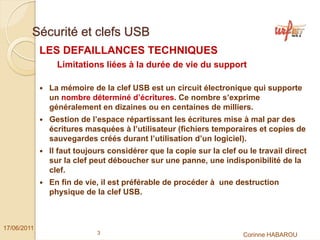

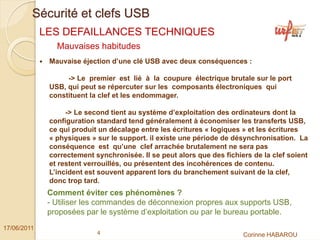

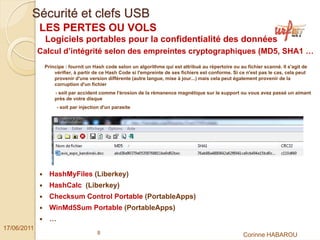

Le document aborde les risques liés à l'utilisation des clés USB, notamment les défaillances techniques, les pertes ou vols, et les attaques virales. Il souligne l'importance d'une gestion adéquate de ces dispositifs, incluant l'utilisation de chiffrement pour protéger les données sensibles. Des recommandations sont également fournies sur la manière d'éliminer efficacement les données avant de se séparer d'une clé USB.