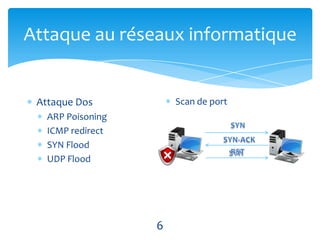

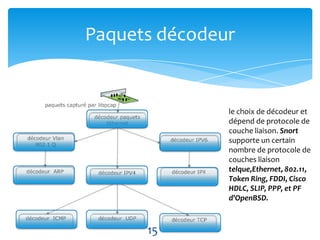

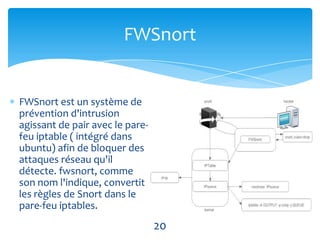

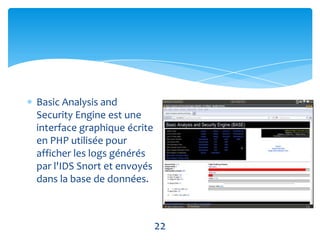

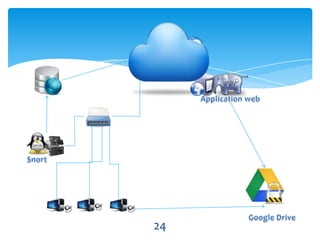

Ce document présente la mise en place d'un système de détection d'intrusion utilisant Snort, Fwsnort et Rkhunter, dans le contexte croissant des menaces liées à la sécurité des réseaux informatiques. Il détaille les types d'attaques, les solutions existantes et les composants techniques de Snort et Fwsnort. L'étude démontre l'intégration de ces outils pour renforcer la sécurité des réseaux et propose des améliorations futures via une architecture cloud.