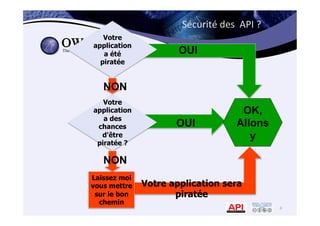

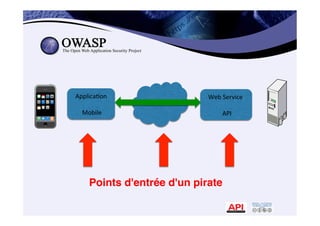

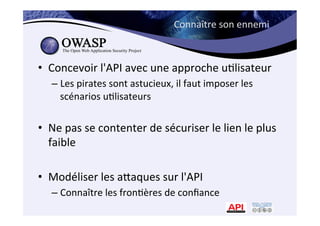

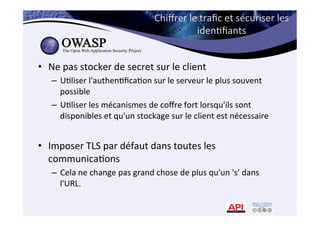

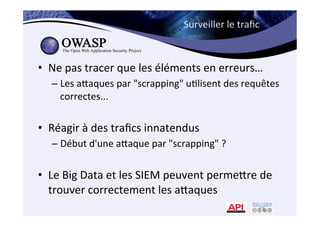

Le document présente l'importance de la sécurité des API dans un paysage numérique où la plupart des applications sont vulnérables. Il met en avant les meilleures pratiques et stratégies pour sécuriser les API, en insistant sur la nécessité de comprendre les menaces potentielles et d'impliquer les développeurs dans le processus de sécurité. OWASP est mentionné comme une ressource clé pour des outils, des documentations et des recommandations en matière de sécurité des applications.