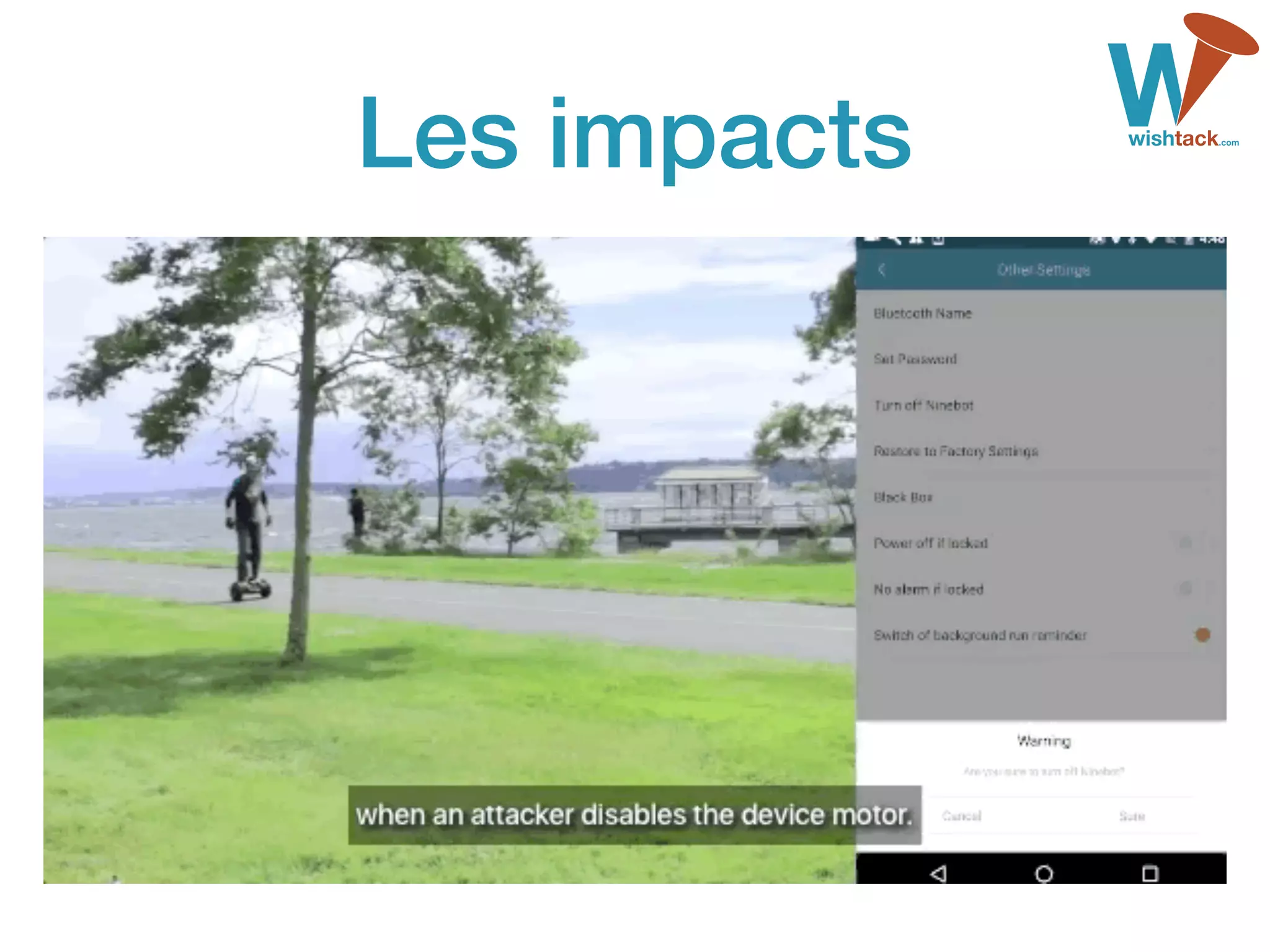

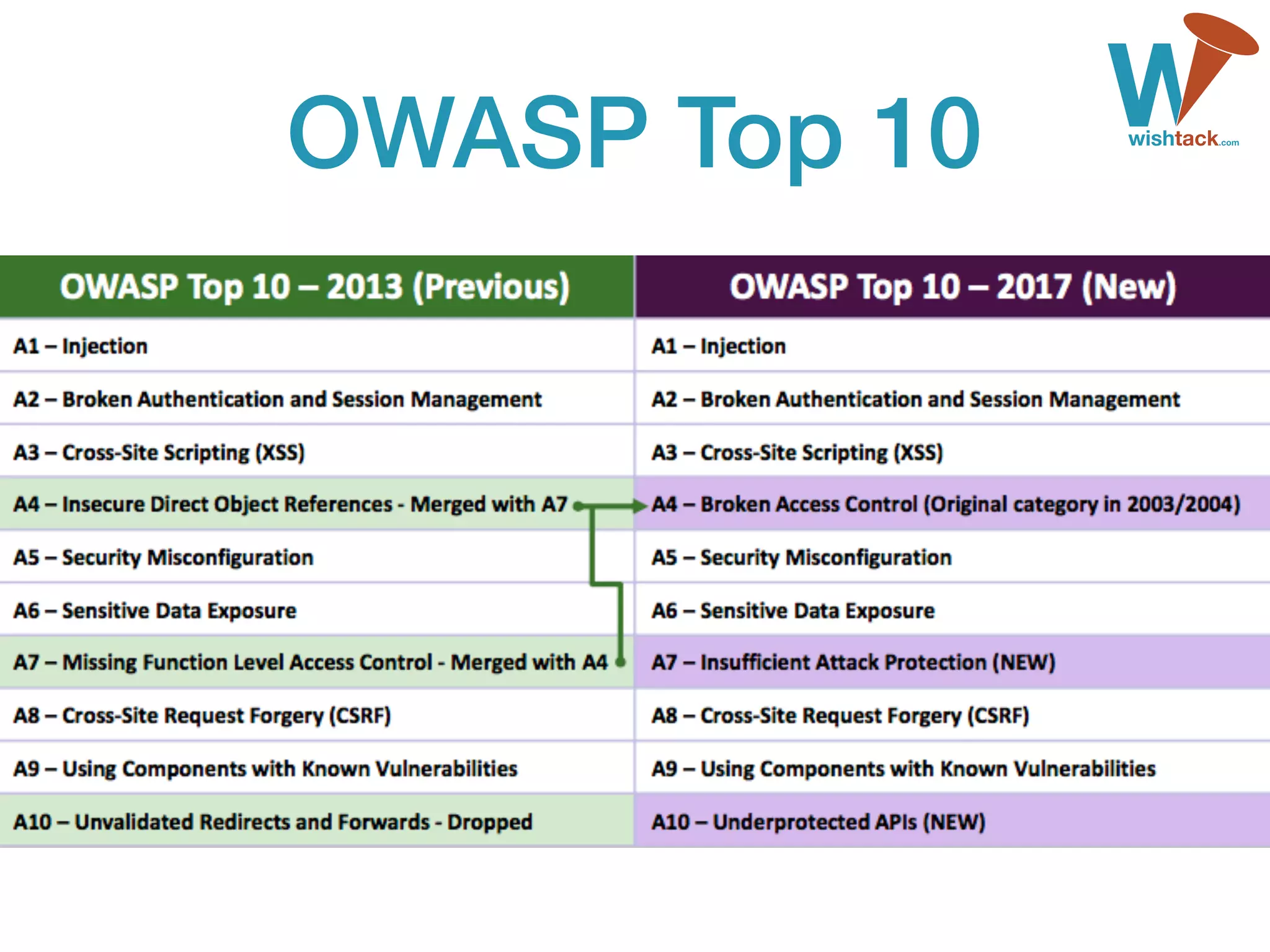

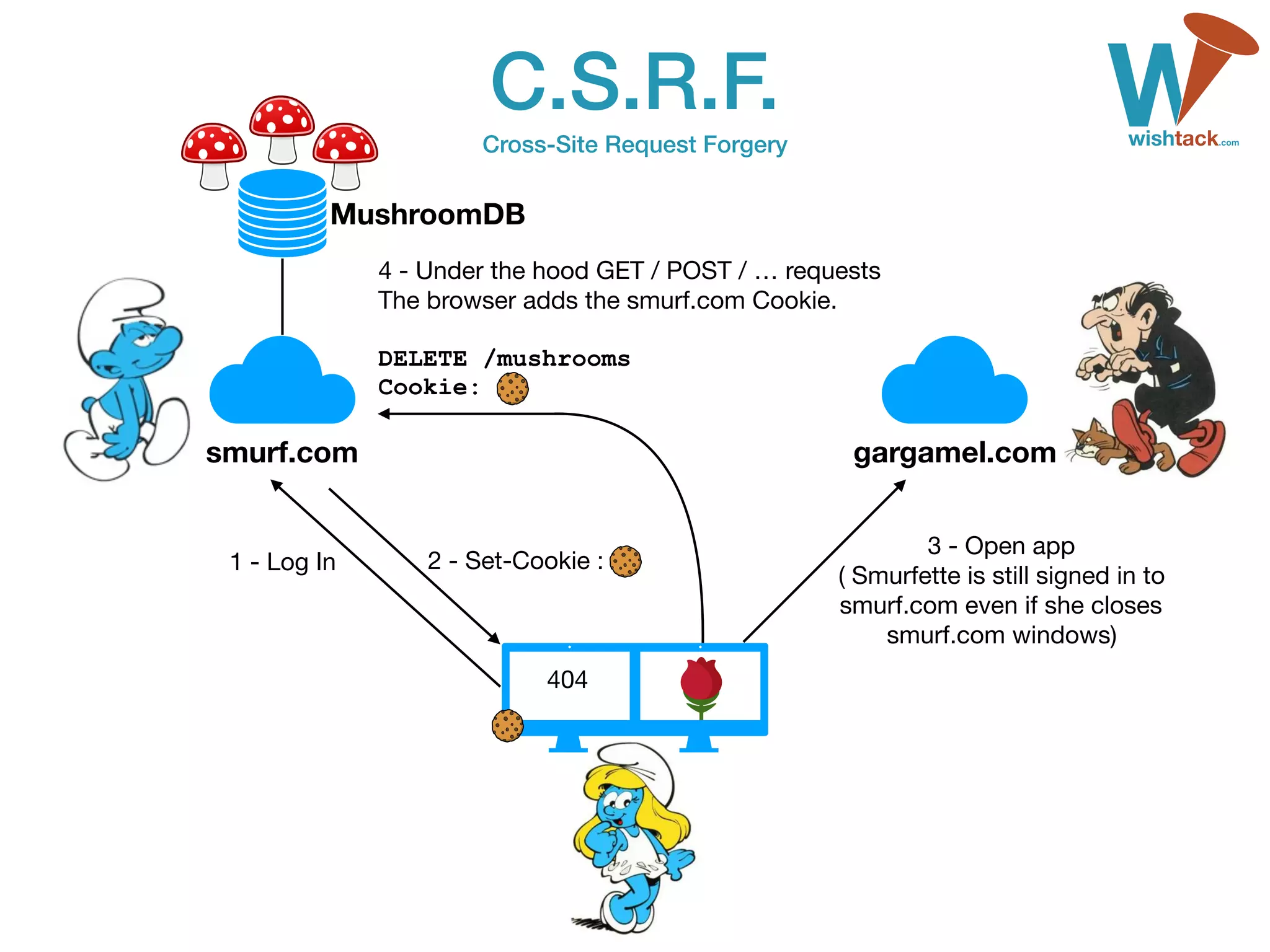

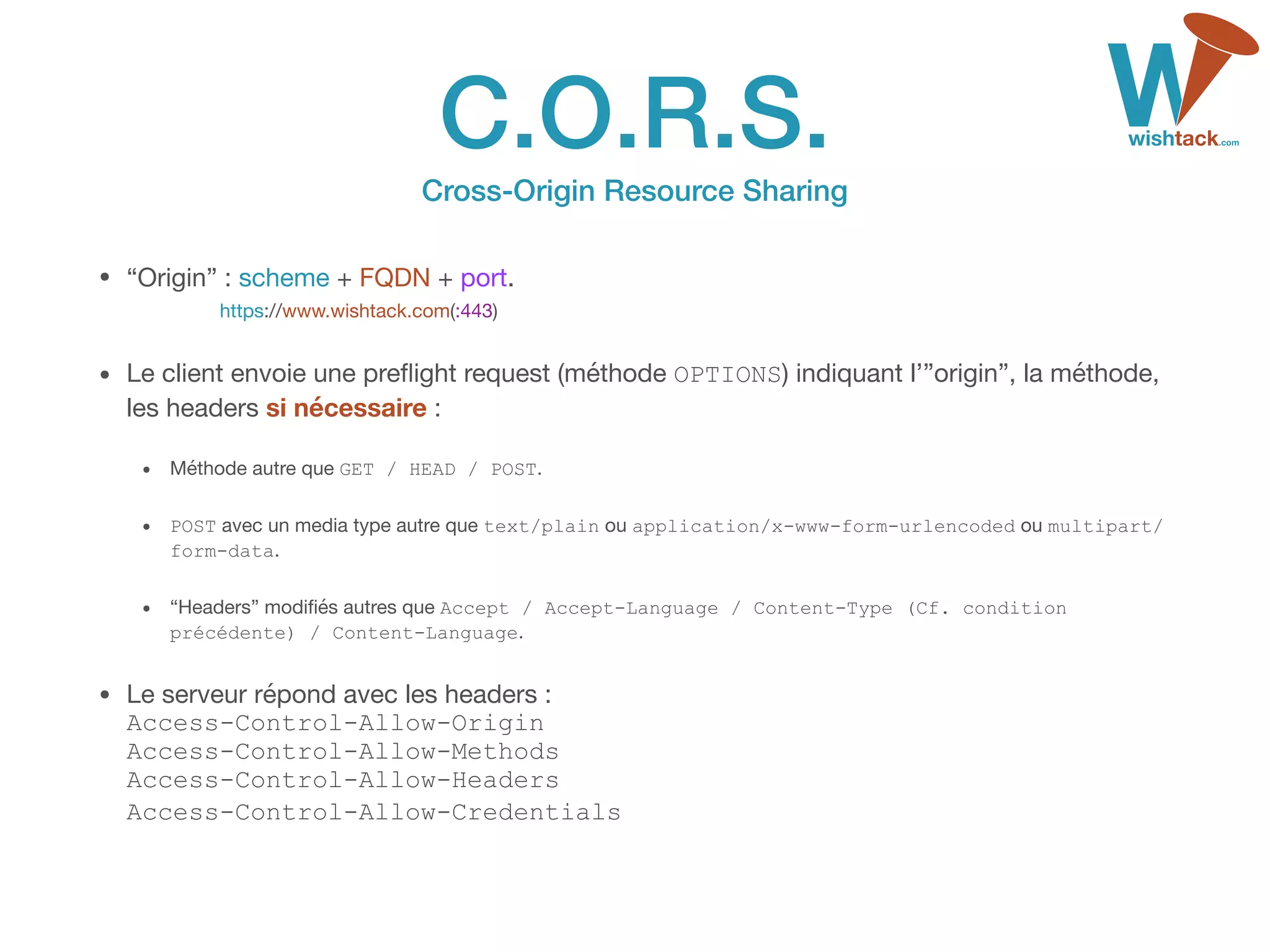

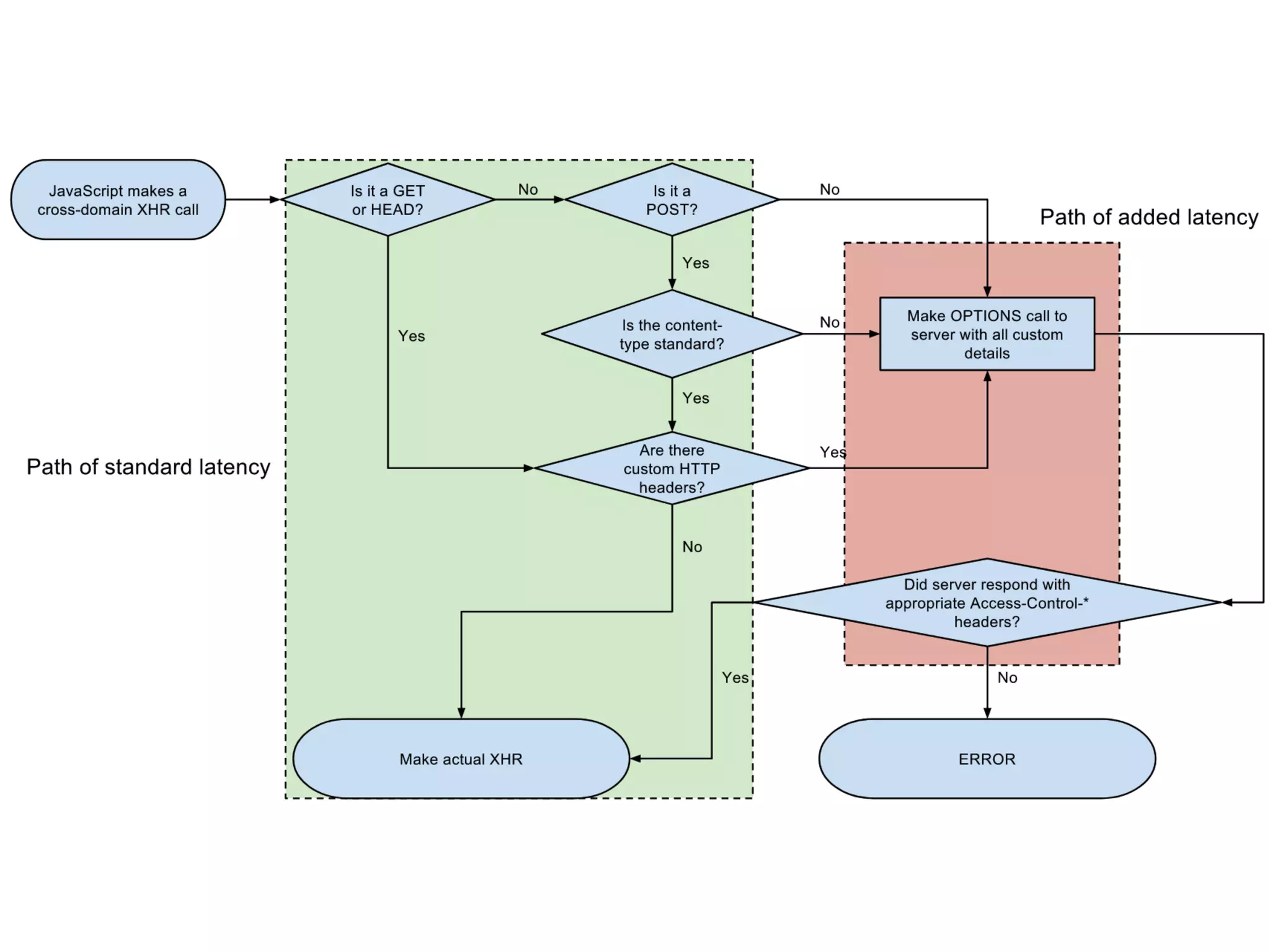

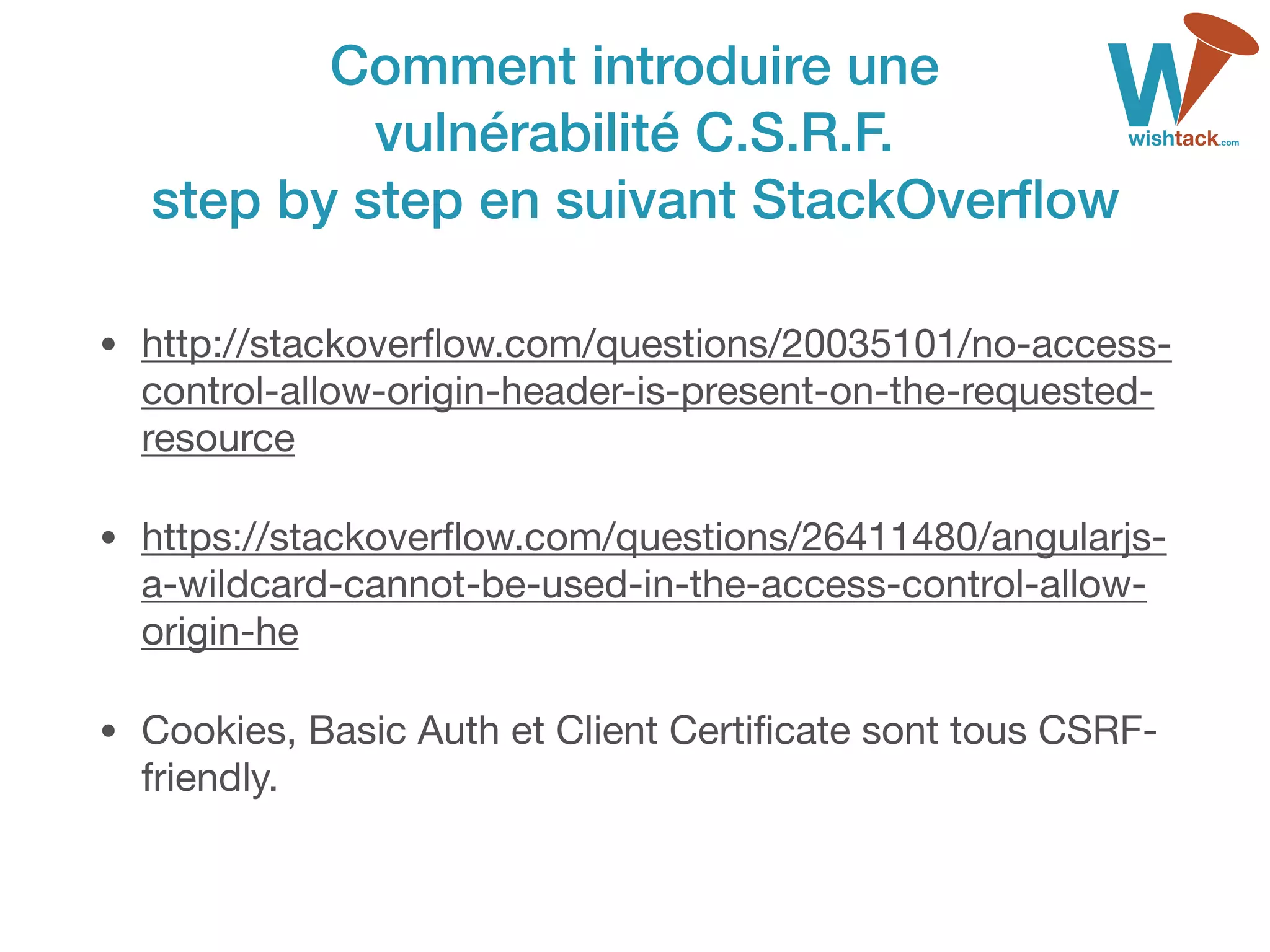

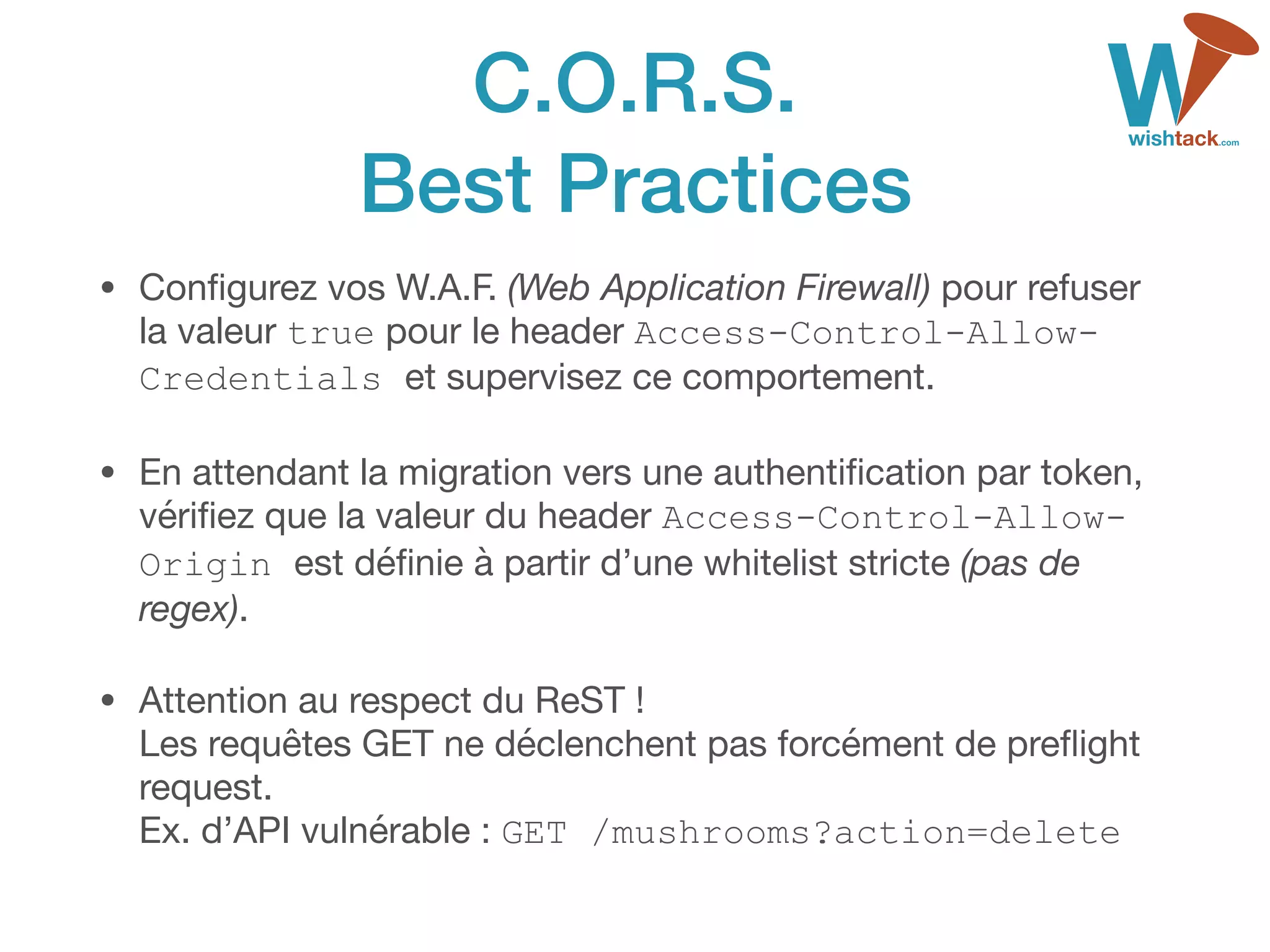

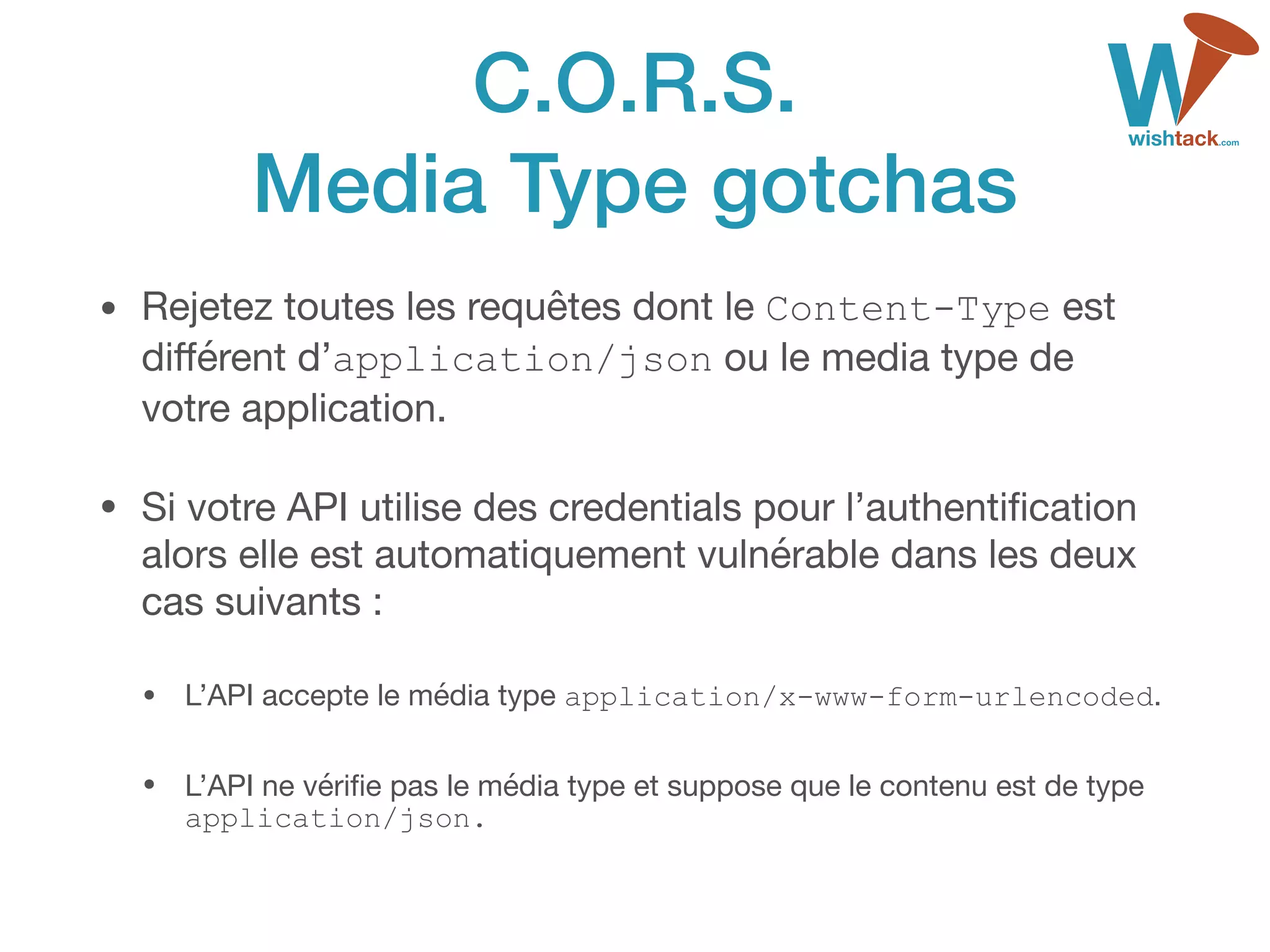

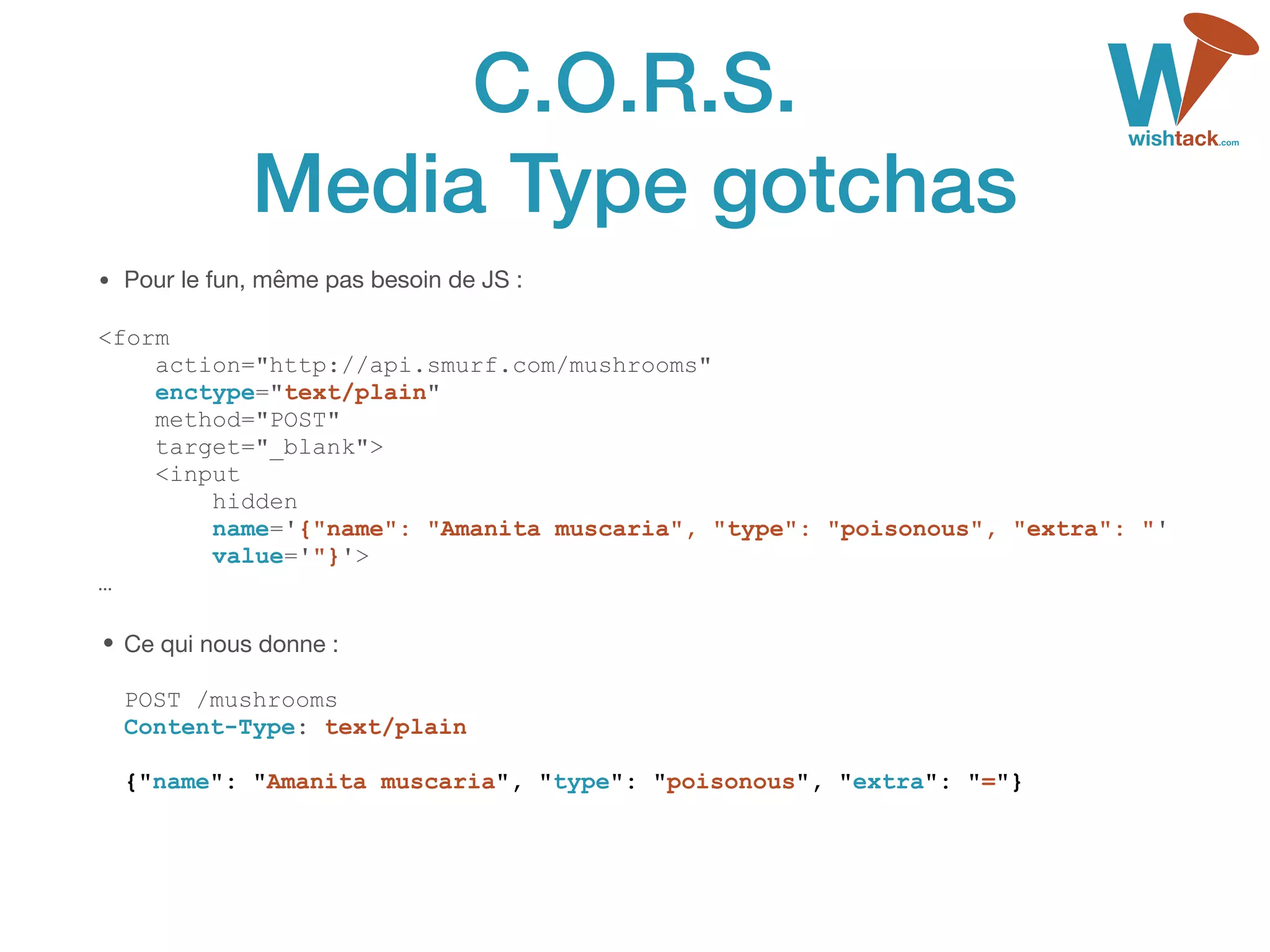

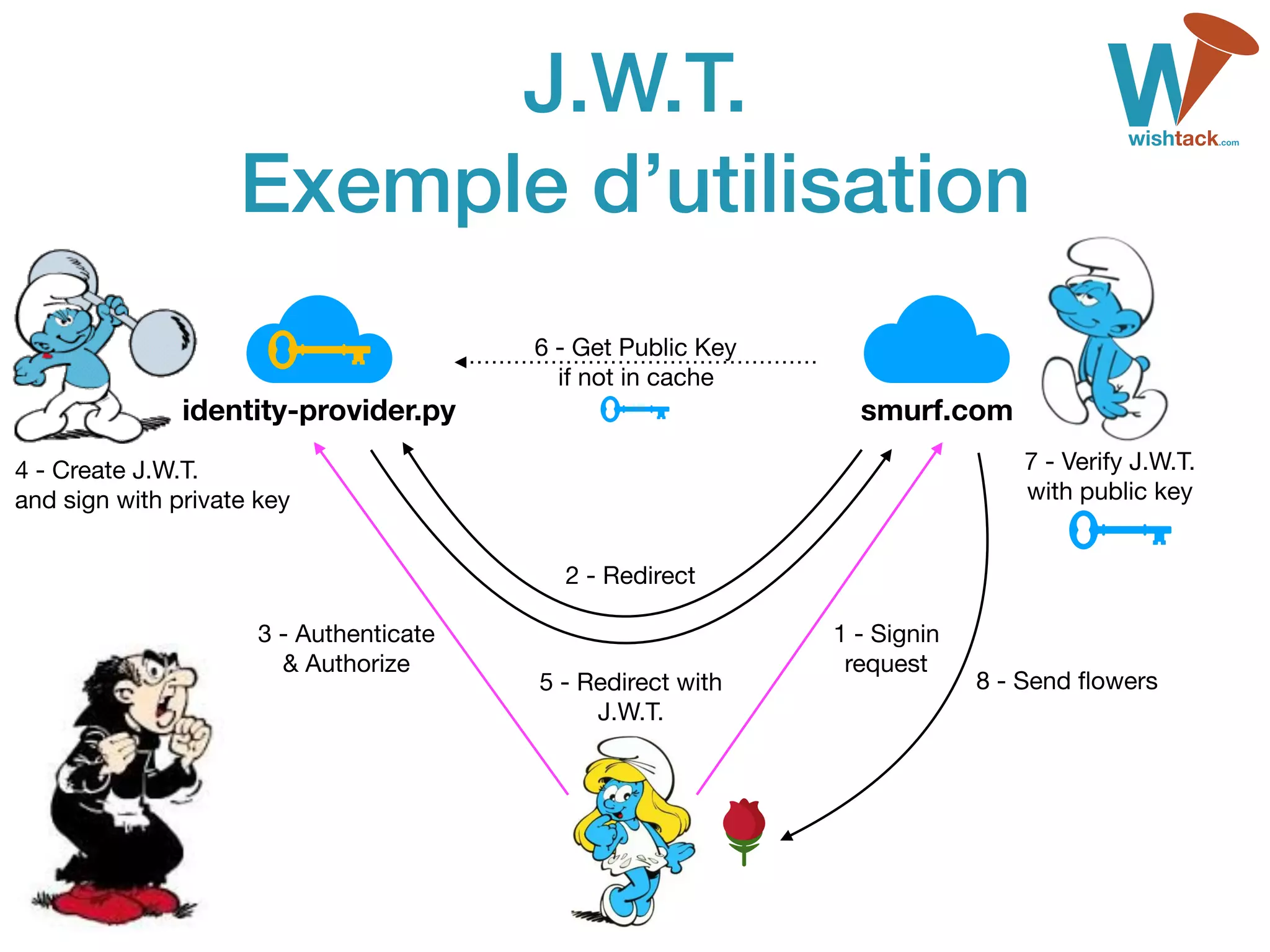

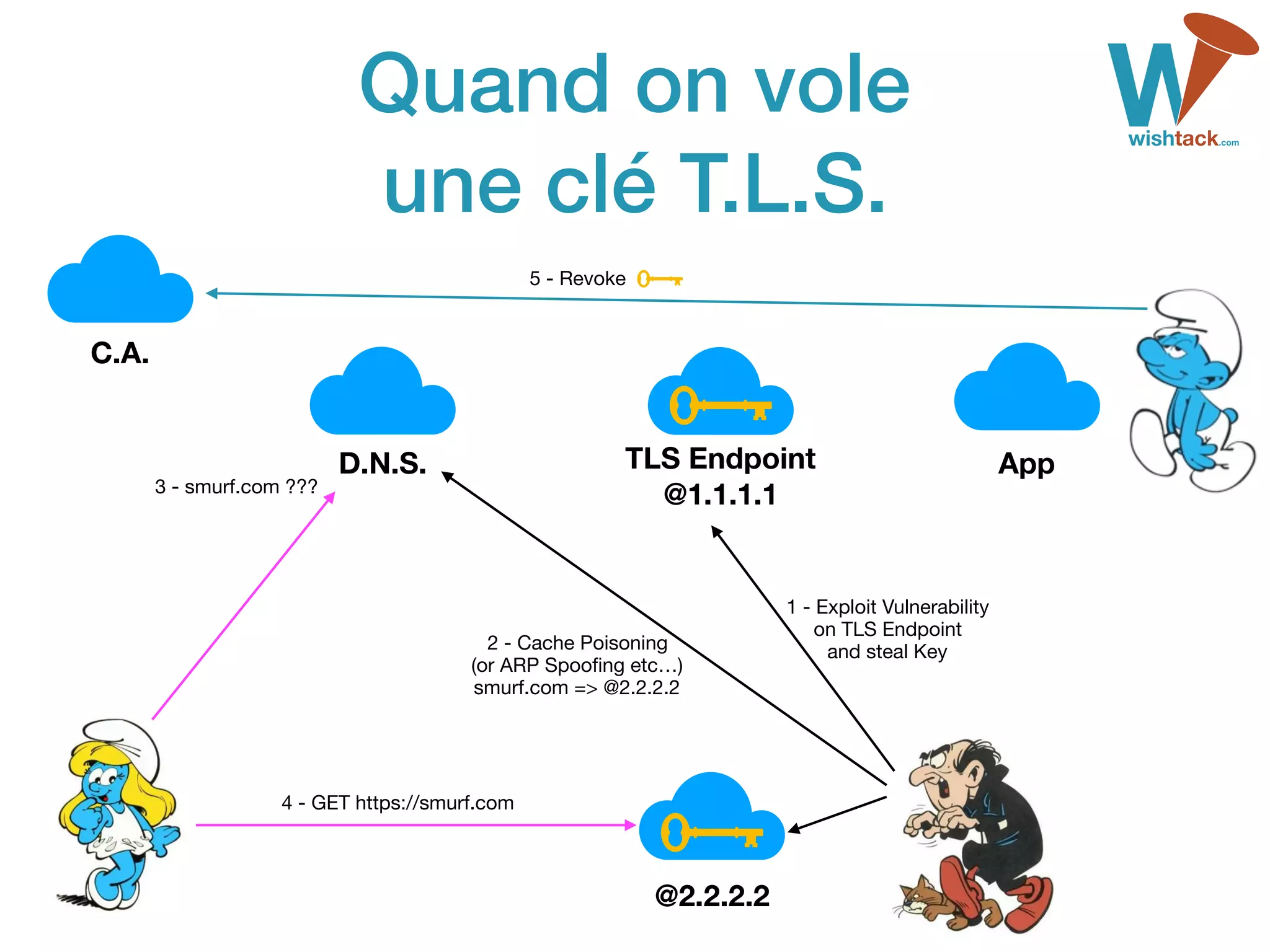

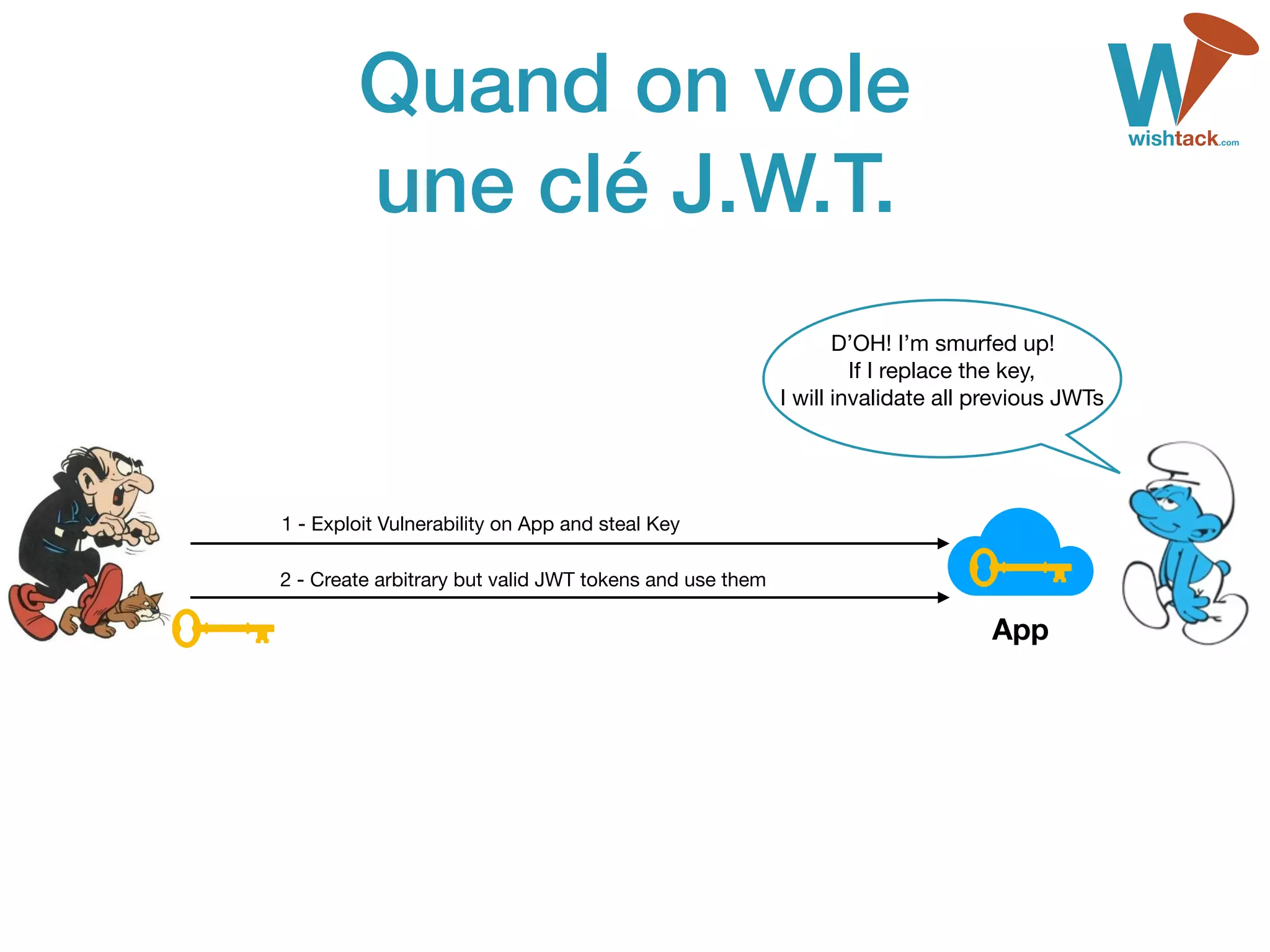

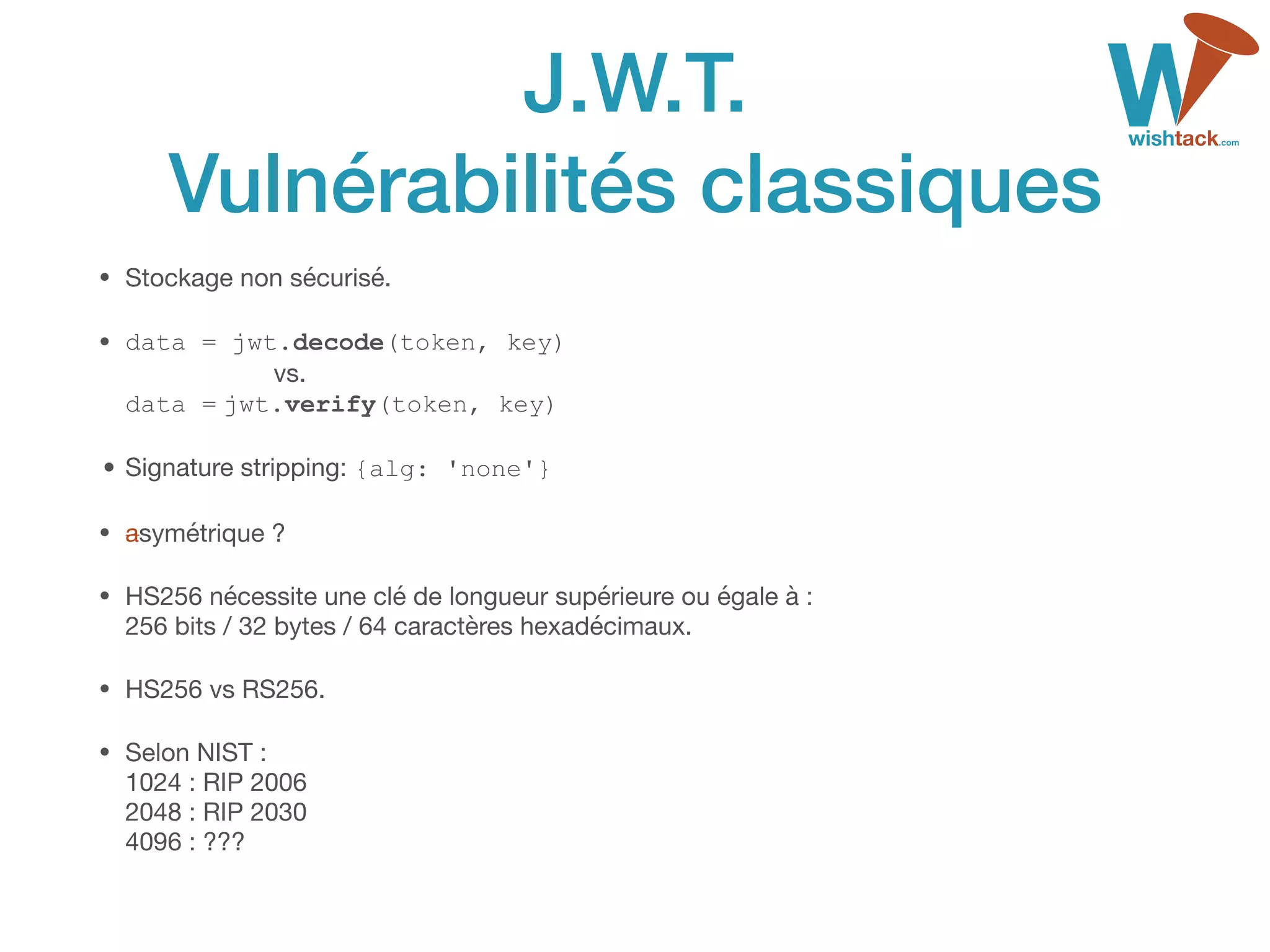

Le document présente des éléments essentiels sur la sécurité des API REST, y compris les concepts fondamentaux tels que l'identification, l'authentification et l'autorisation, ainsi que les vulnérabilités et meilleures pratiques associées. Il aborde également les impacts de la sécurité sur les applications, les défis liés aux CSRF et CORS, ainsi que l'importance des JSON Web Tokens (JWT) et de la gestion des clés. Enfin, il met l'accent sur la nécessité d'intégrer la sécurité dès la phase de développement des produits numériques.