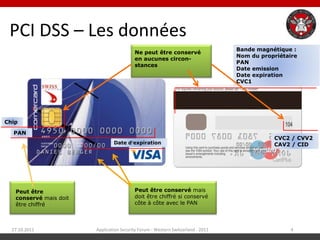

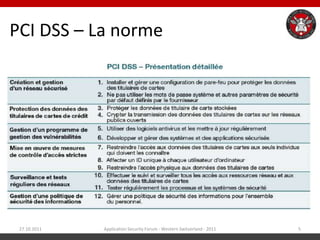

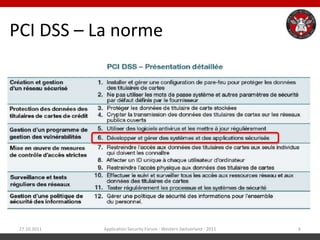

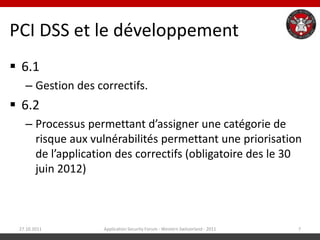

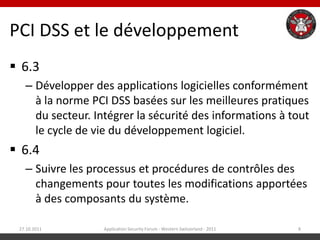

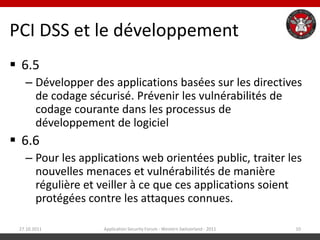

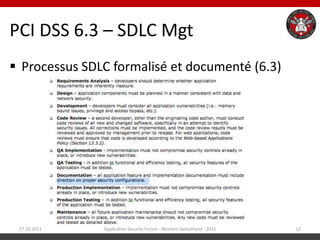

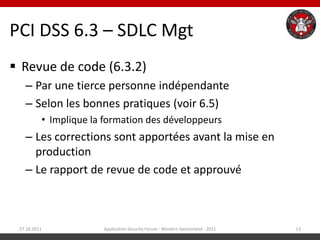

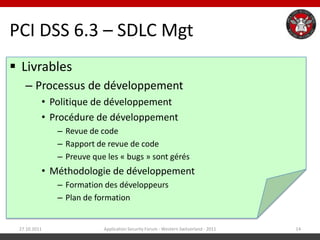

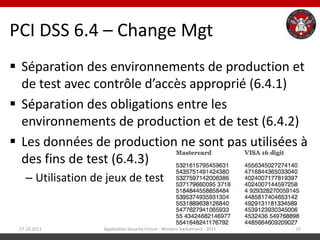

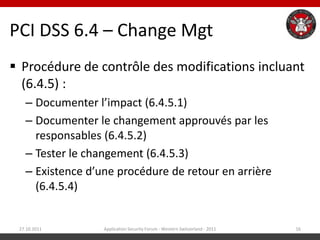

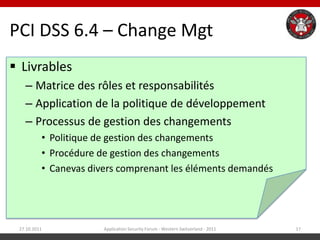

Le document présente la norme PCI-DSS, qui vise à protéger les données des cartes de paiement et prévenir la fraude, ainsi que son application dans le développement logiciel. Il détaille les exigences spécifiques sur la gestion des correctifs, le développement sécurisé et la gestion des changements. La conclusion souligne l'importance de l'aspect organisationnel et de la collaboration avec les entités de certification.