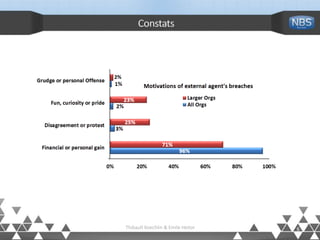

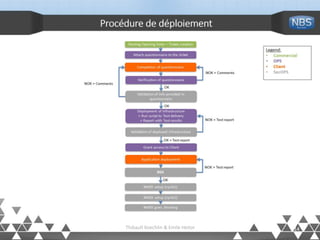

Le document présente les défis et les solutions en matière de sécurité des systèmes d'information, en mettant l'accent sur l'importance de l'implication interne et de l'automatisation des processus. Il aborde également des meilleures pratiques pour la gestion des risques et la sécurisation des infrastructures, tout en soulignant la nécessité d'une collaboration constante entre les équipes de sécurité et d'opérations. Des mesures concrètes comme l'audit de code, la mise en place de procédures standards, et la formation des équipes sont recommandées pour garantir une sécurité robuste.