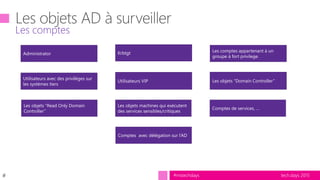

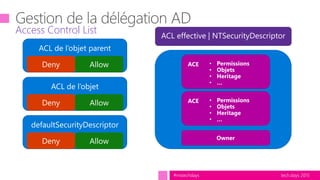

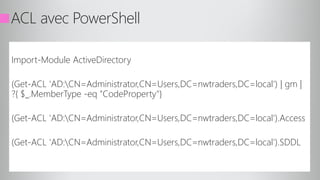

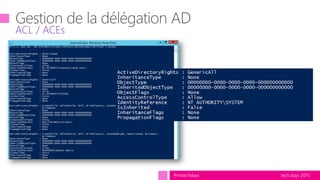

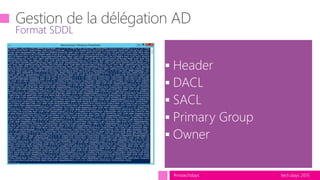

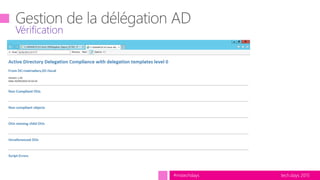

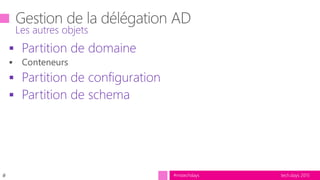

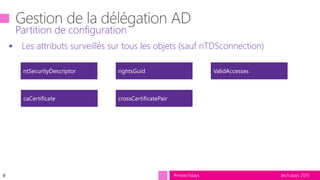

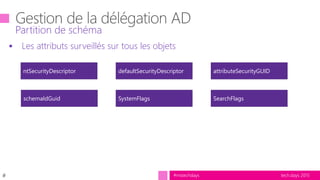

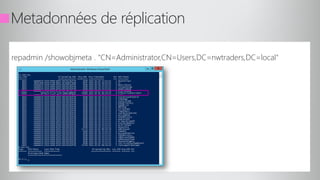

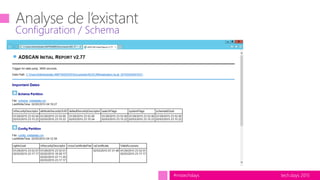

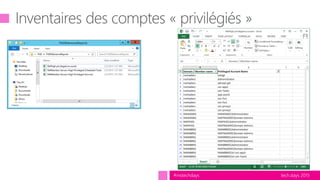

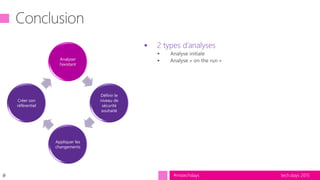

Le document présente des informations sur la gestion de la sécurité dans Active Directory, y compris la création d'un référentiel et la gestion des contrôleurs de domaine. Il aborde également les différents groupes d'utilisateurs et leurs privilèges, ainsi que l'analyse des listes de contrôle d'accès (ACL). En outre, des outils et bonnes pratiques pour suivre les changements de sécurité sont suggérés.