Le document fournit des instructions sur l'administration de VMware Identity Manager 2.8, permettant aux utilisateurs de gérer l'authentification et les stratégies d'accès tout en personnalisant un catalogue de ressources. Il couvre l'intégration avec des annuaires, la gestion des utilisateurs et des groupes, ainsi que le suivi des ressources via une console d'administration. Destiné aux administrateurs, il nécessite des connaissances préalables en gestion d'identité et dans des environnements comme Active Directory et LDAP.

![Suivant

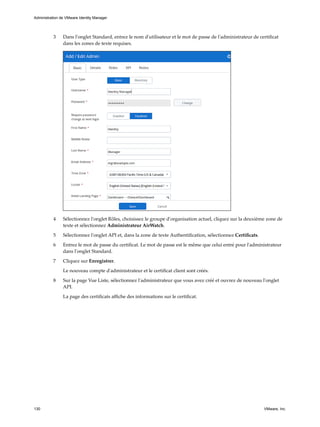

Une fois que vous avez modifié le fichier domain_krb.properties, modifiez le fichier /etc/krb5.conf. Le

fichier krb5.conf doit être cohérent avec le fichier domain_krb.properties.

1 Modifiez le fichier /etc/krb5.conf et mettez à jour la section realms pour spécifier les mêmes valeurs

domaine-vers-l'hôte qui sont utilisées dans le fichier /usr/local/horizon/conf/domain_krb.properties.

Vous n'avez pas besoin de spécifier le numéro de port. Par exemple, si votre fichier

domain_krb.properties contient l'entrée de domaine example.com=examplehost.example.com:389, vous

devez mettre à jour le fichier krb5.conf comme suit.

[realms]

GAUTO-QA.COM = {

auth_to_local = RULE:[1:$0$1](^GAUTO-QA.COM.*)s/^GAUTO-QA.COM/GAUTO-QA/

auth_to_local = RULE:[1:$0$1](^GAUTO-QA.COM.*)s/^GAUTO-QA.COM/GAUTO-QA/

auth_to_local = RULE:[1:$0$1](^GAUTO2QA.GAUTO-QA.COM.*)s/^GAUTO2QA.GAUTO-

QA.COM/GAUTO2QA/

auth_to_local = RULE:[1:$0$1](^GLOBEQE.NET.*)s/^GLOBEQE.NET/GLOBEQE/

auth_to_local = DEFAULT

kdc = examplehost.example.com

}

Remarque Il est possible d'avoir plusieurs entrées kdc. Toutefois, il ne s'agit pas d'une obligation, car

dans la plupart des cas il n'y a qu'une seule valeur kdc. Si vous choisissez de définir des valeurs kdc

supplémentaires, chaque ligne aura une entrée kdc qui définira un contrôleur de domaine.

2 Redémarrez le service workspace.

service horizon-workspace restart

Consultez également l'article 2091744 de la base de connaissances.

Dépannage du fichier domain_krb.properties

Utilisez les informations suivantes pour dépanner le fichier domain_krb.properties.

Erreur « Erreur lors de la résolution du domaine »

Si le fichier domain_krb.properties comporte déjà une entrée pour un domaine et si vous tentez de créer un

annuaire d'un type différent pour le même domaine, une « Erreur lors de la résolution du domaine » se

produit. Vous devez modifier le fichier domain_krb.properties et supprimer manuellement l'entrée de

domaine avant de créer l'annuaire.

Des contrôleurs de domaine sont inaccessibles

Une fois l'entrée de domaine ajoutée au fichier domain_krb.properties, elle n'est pas mise à jour

automatiquement. Si des contrôleurs de domaine répertoriés dans le fichier deviennent inaccessibles,

modifiez le fichier manuellement et supprimez-les.

Chapitre 3 Intégration à Active Directory

VMware, Inc. 23](https://image.slidesharecdn.com/idm-28-administrator-211205205749/85/Idm-28-administrator-23-320.jpg)