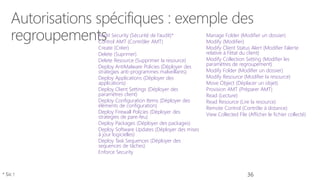

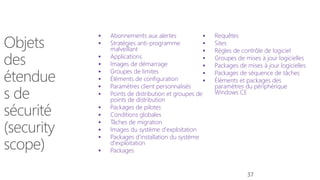

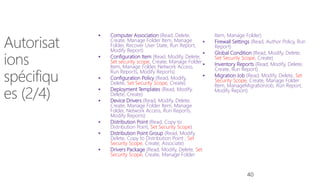

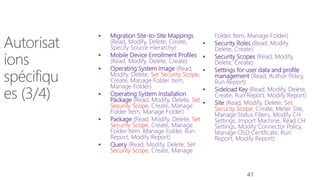

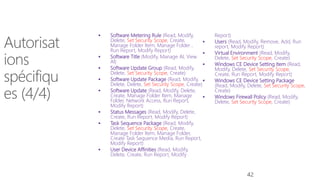

Le document traite des bonnes pratiques pour la délégation dans ConfigMgr 2012 R2, en mettant l'accent sur la sécurité et le contrôle des privilèges. Il présente des principes fondamentaux de sécurité et les rôles basés sur l'administration, ainsi que des exemples d'utilisation et des recommandations pour éviter des erreurs courantes. Enfin, il aborde la gestion de la conformité et les mesures de sécurité recommandées pour protéger l'infrastructure.