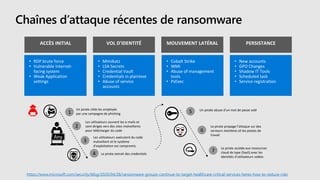

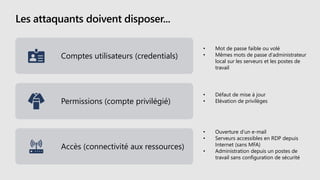

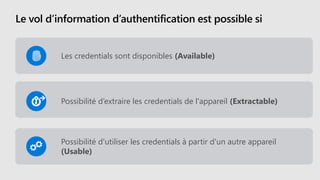

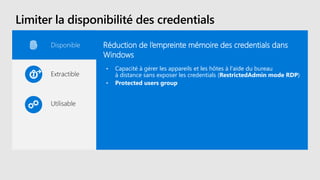

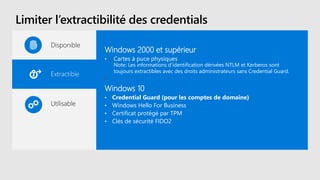

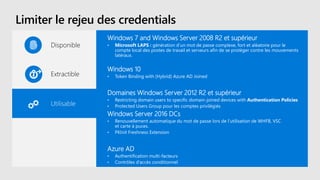

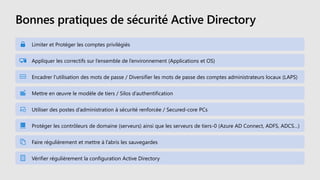

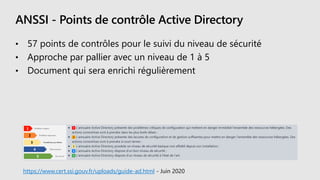

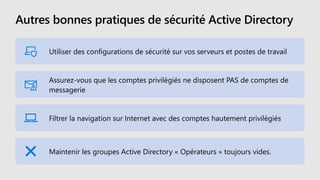

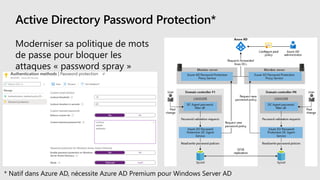

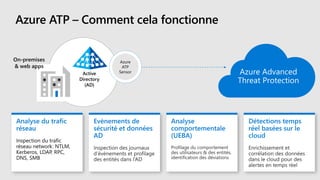

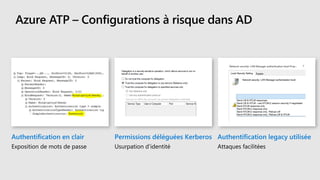

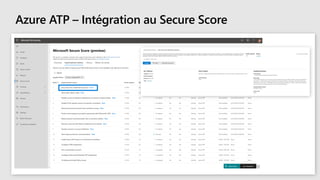

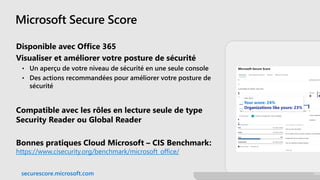

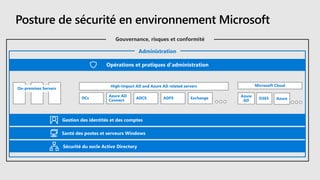

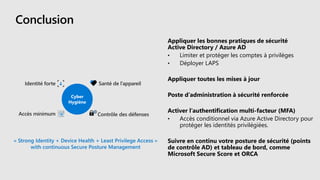

Le document aborde les meilleures pratiques de sécurité dans les environnements Microsoft, en se concentrant sur des thèmes tels qu'Active Directory, Windows 10 et Microsoft 365/Azure AD. Il souligne l'importance de la cyber-hygiène pour éviter des incidents de sécurité, tout en détaillant des mesures spécifiques pour protéger les informations d'identification et limiter les comptes privilégiés. Enfin, il recommande des outils et des configurations pour améliorer la posture de sécurité au sein de l'infrastructure Microsoft.