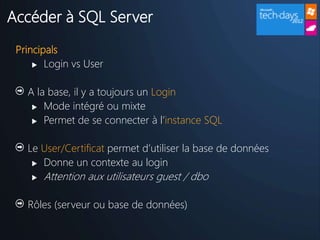

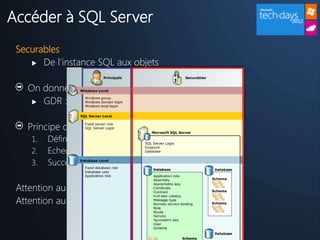

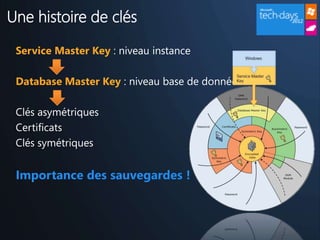

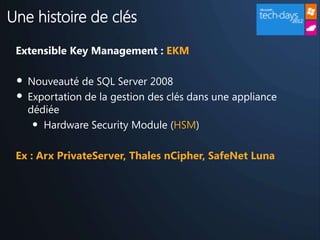

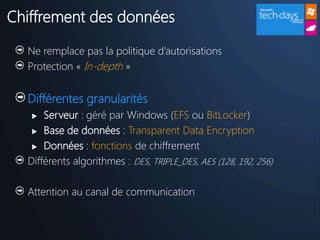

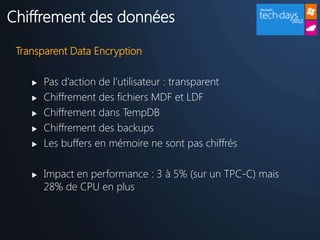

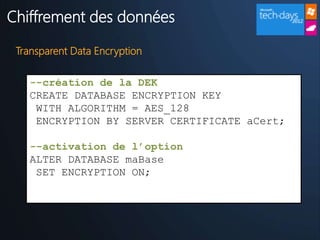

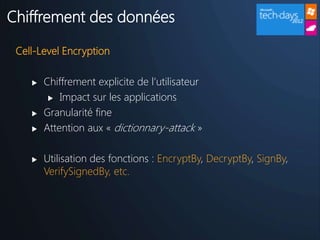

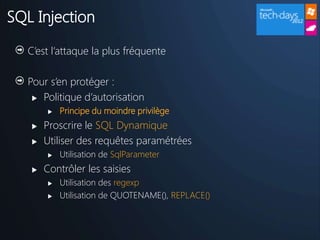

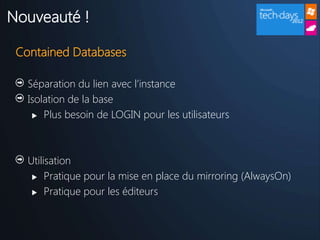

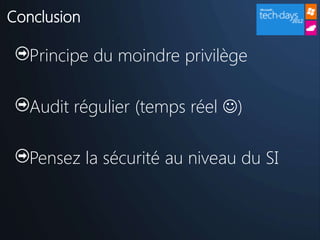

Le document présente un séminaire sur la sécurité avec SQL Server, où des experts abordent des pratiques essentielles telles que le contrôle d'accès, la protection des données et la gestion des clés. Il met en avant des recommandations sur l'authentification, le chiffrement et la prévention des attaques comme l'injection SQL. Des outils de surveillance et de gestion des politiques sont également discutés, tout en fournissant des ressources pour explorer SQL Server 2012.