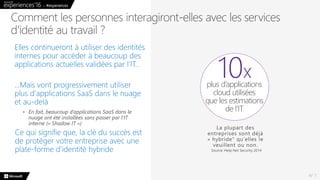

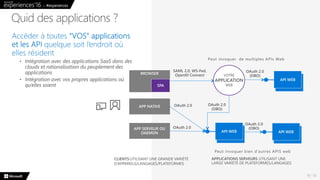

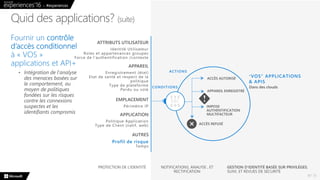

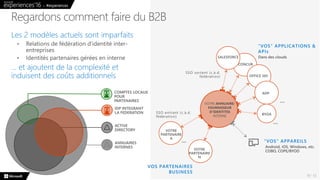

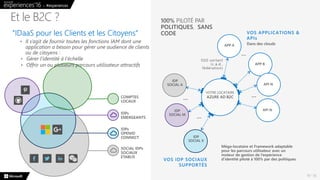

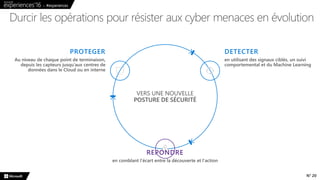

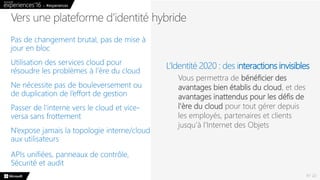

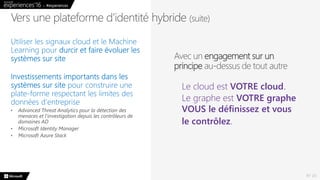

Le document explore la stratégie d'identité de Microsoft dans un contexte hybride, abordant l'importance des relations B2B et B2C et comment les individus et les criminels interagissent avec les services d'identité. Il propose des solutions pour renforcer les opérations face aux cybermenaces en utilisant le cloud et l'apprentissage automatique. Enfin, il présente des outils tels qu'Azure AD pour gérer l'authentification moderne et la protection des identités.