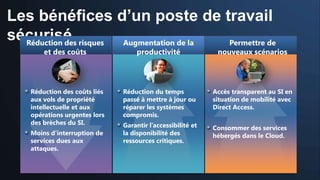

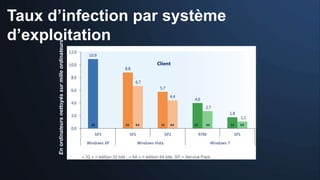

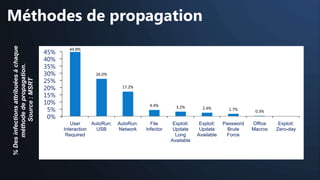

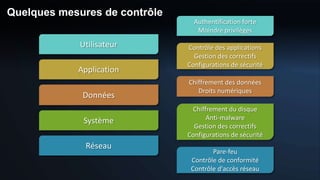

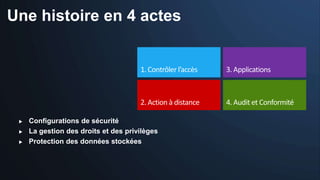

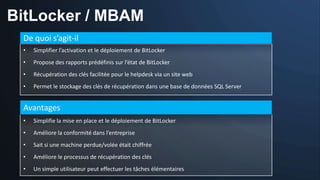

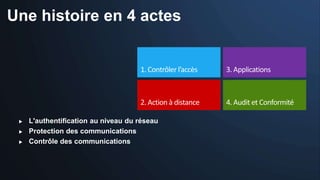

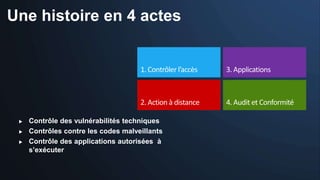

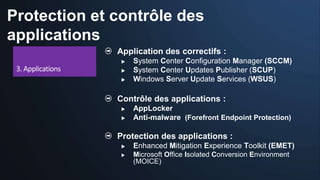

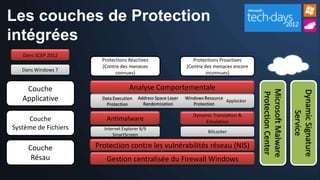

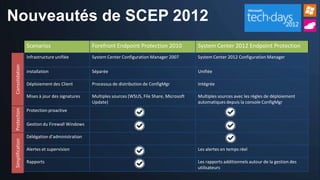

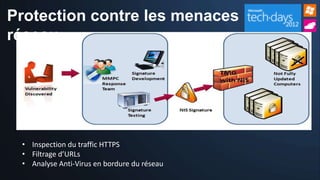

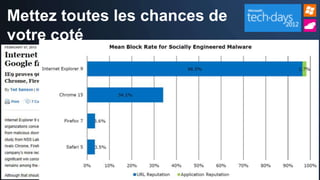

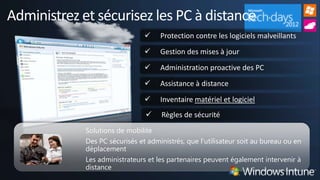

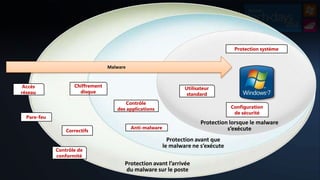

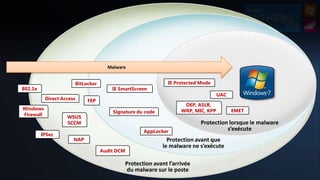

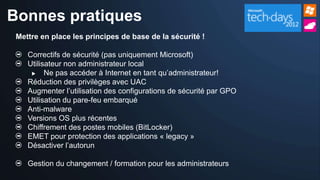

Le document traite de la sécurité des postes de travail en 2012, soulignant l'importance d'une configuration sécurisée pour réduire les risques et les coûts tout en augmentant la productivité. Il aborde divers aspects de la sécurité, y compris l'authentification, le contrôle des accès, la gestion des correctifs et la protection des données. Des mesures pratiques et des bonnes pratiques sont également proposées pour garantir la sécurité des systèmes dans un environnement de travail moderne.