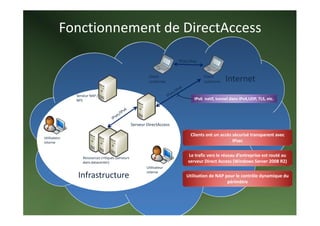

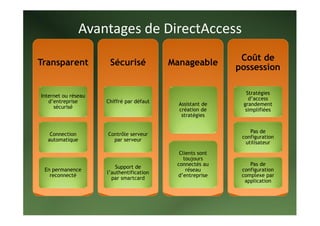

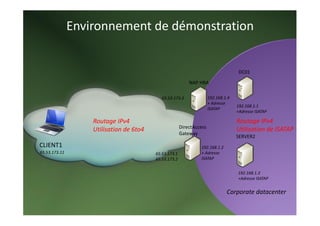

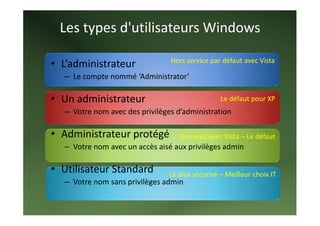

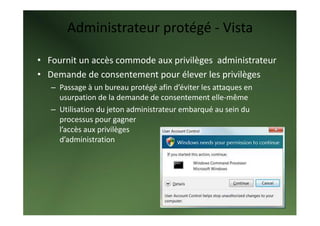

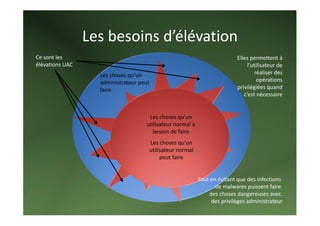

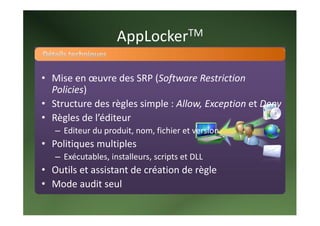

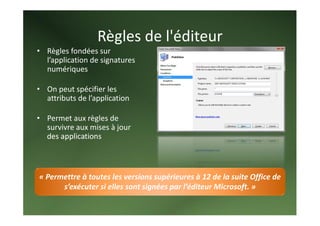

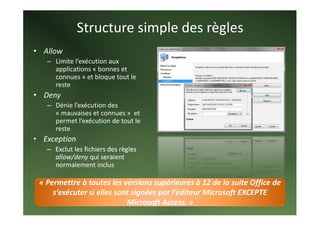

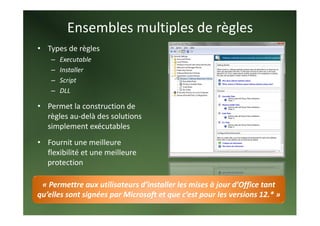

Le document présente les nouveautés et fonctionnalités de Windows 7, y compris le bureau, l'explorateur, la recherche, la sécurité, et les applications comme Internet Explorer 8 et Windows Media Player. Il met particulièrement l'accent sur la technologie DirectAccess qui facilite l'accès sécurisé et transparent à distance, tout en améliorant la gestion des infrastructures. De plus, il aborde l'importance du contrôle des applications et de la sécurité avec des outils comme Applocker et l'élévation des privilèges via UAC.