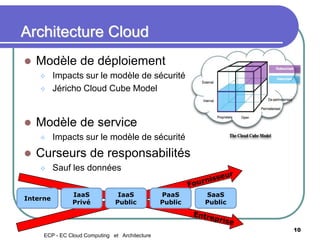

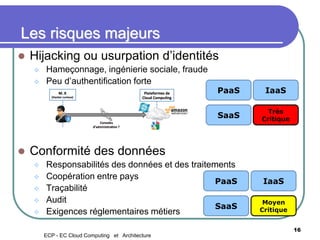

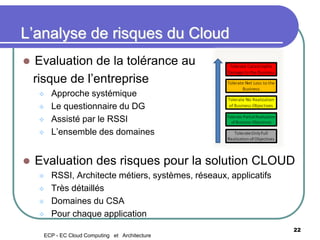

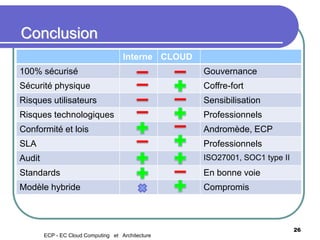

Le document traite des enjeux de sécurité associés au cloud computing, en se concentrant sur les risques liés à l'accès, à la confidentialité et à la gouvernance des données. Il présente des considérations sur les modèles d'architecture du cloud, la sécurisation des infrastructures et des applications, ainsi que des stratégies d'atténuation des risques. En conclusion, il souligne l'importance d'une approche systématique pour l'évaluation et la gestion des risques dans un environnement cloud.