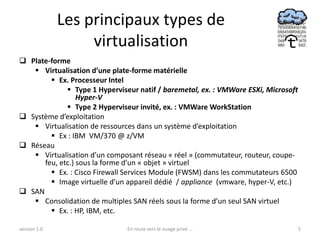

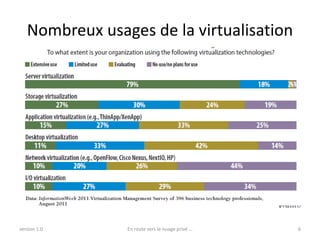

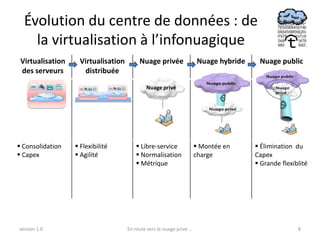

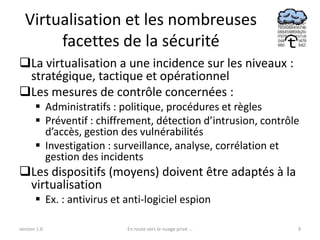

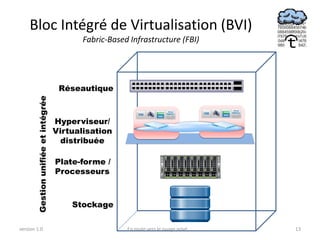

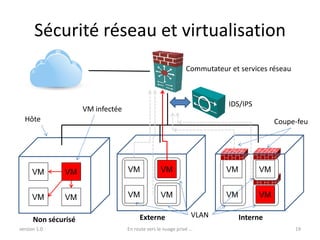

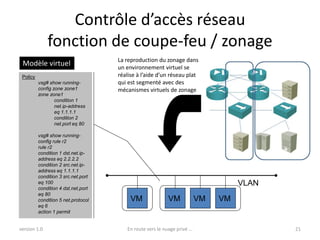

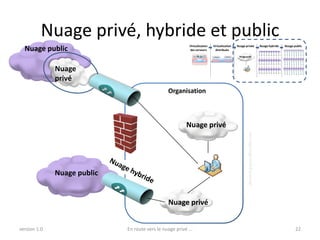

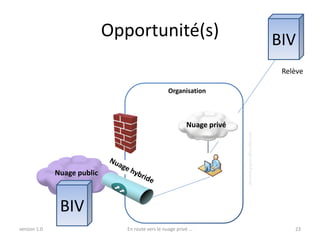

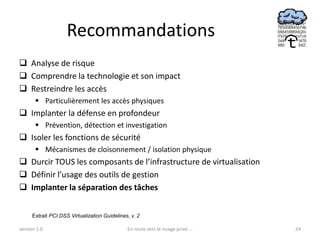

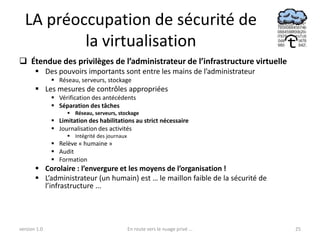

Le document traite de la virtualisation et de la sécurité dans le contexte des infrastructures informatiques, soulignant les avantages et les risques associés à cette technologie. Il aborde les différents types de virtualisation, leur impact sur la sécurité et présente des recommandations pour gérer ces risques. La virtualisation nécessite une maîtrise des concepts de sécurité adaptés et met en exergue l'importance de la défense en profondeur pour protéger les infrastructures.