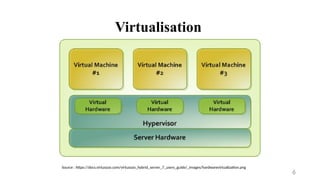

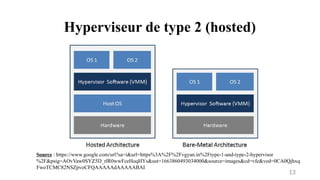

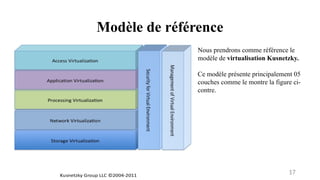

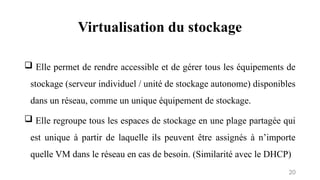

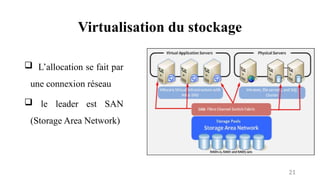

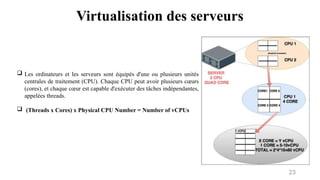

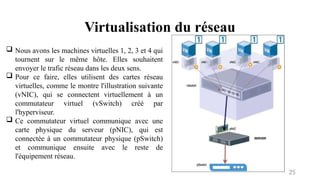

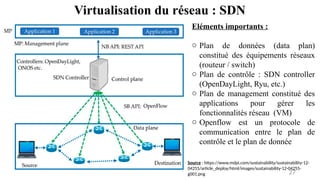

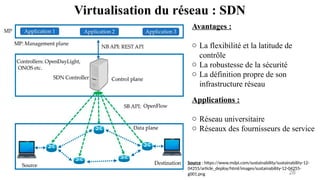

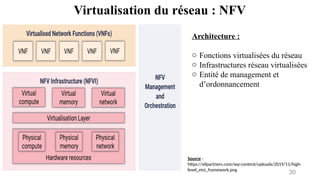

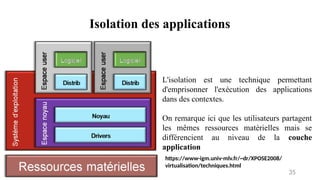

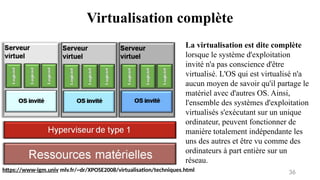

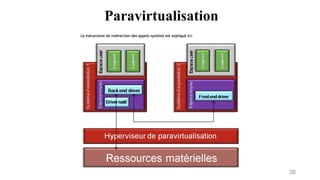

Le document traite de la virtualisation, une technologie permettant de créer plusieurs environnements virtuels à partir d'un système matériel physique. Il étudie différents types d'hyperviseurs, ainsi que des applications de virtualisation incluant le stockage, les serveurs, et le réseau, en détaillant les avantages et inconvénients de chaque méthode. La virtualisation est essentielle pour améliorer l'efficacité, la flexibilité, et réduire les coûts dans les infrastructures informatiques.