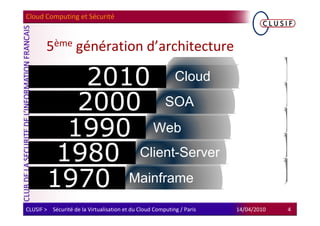

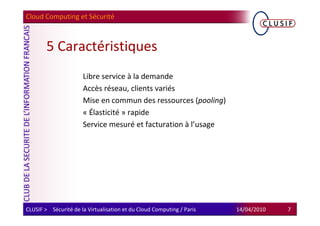

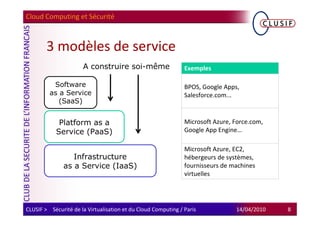

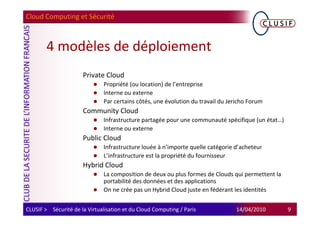

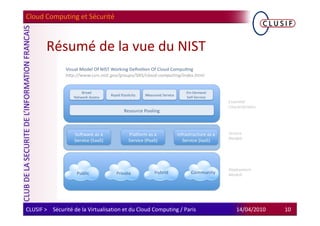

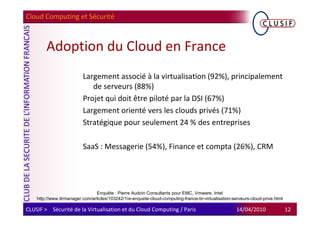

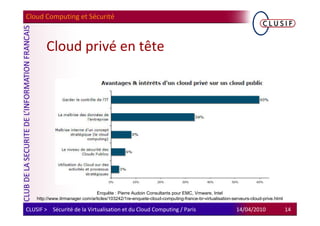

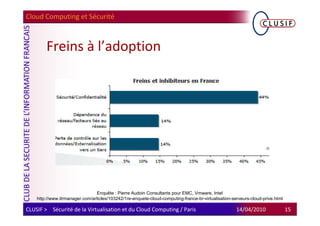

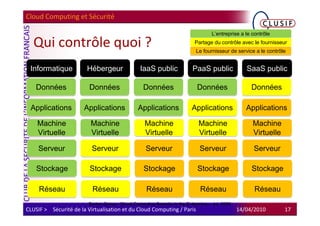

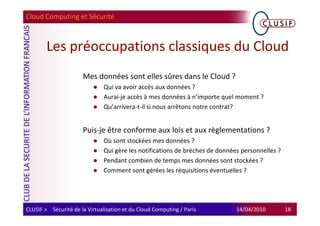

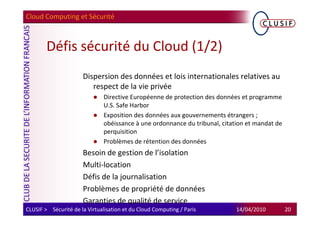

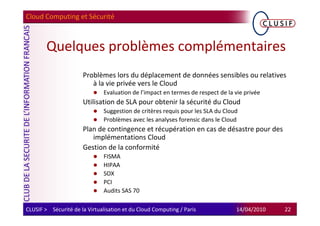

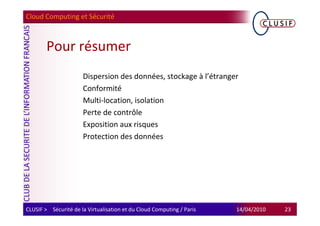

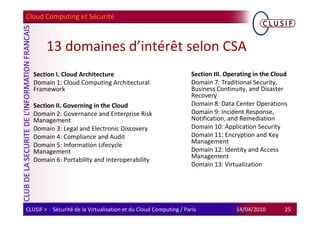

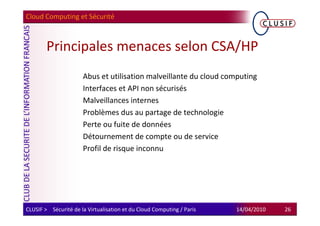

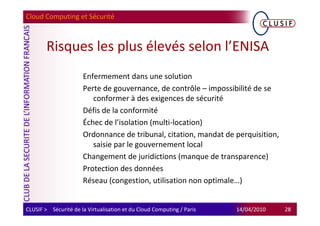

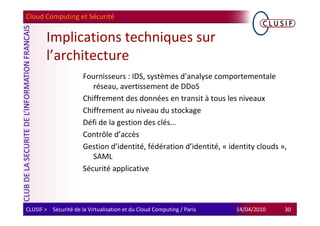

Le document traite du cloud computing et de sa sécurité, définissant le cloud comme un ensemble de technologies et modèles commerciaux pour fournir des capacités informatiques à la demande. Il aborde également les différents modèles de services (IaaS, PaaS, SaaS) et de déploiement, ainsi que les enjeux de sécurité liés à la protection des données, la souveraineté et la conformité réglementaire. Enfin, il souligne l'importance des considérations contractuelles et juridiques dans l'adoption du cloud computing.