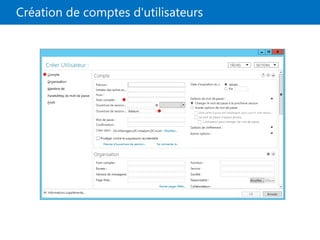

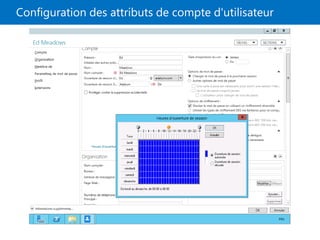

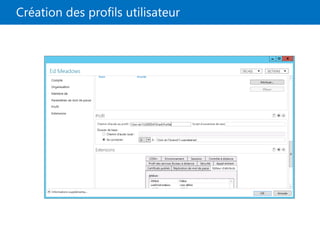

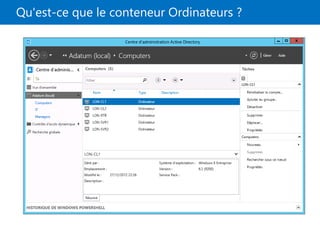

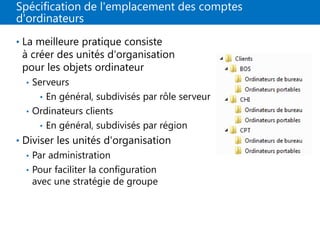

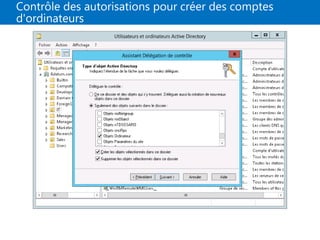

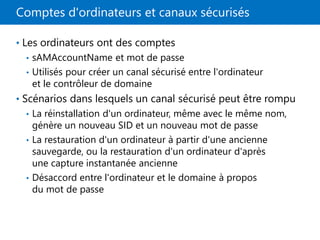

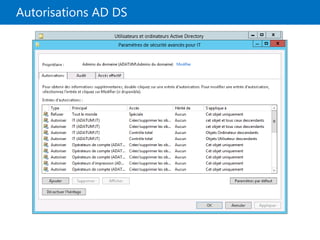

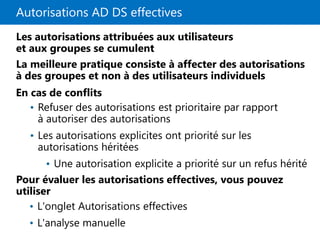

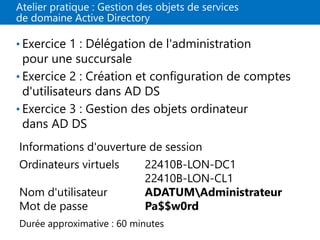

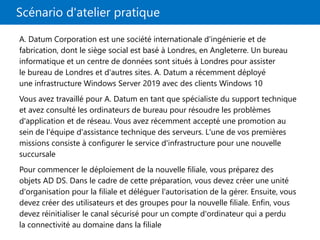

Le module de cours officiel de Microsoft aborde la gestion des objets de services de domaine Active Directory, y compris la gestion des comptes d'utilisateurs, de groupes et d'ordinateurs, ainsi que la délégation de l'administration. Il fournit des leçons et des démonstrations pratiques sur la création et la gestion de ces comptes à l'aide d'outils variés comme le Centre d'administration Active Directory et Windows PowerShell. Une session d'atelier pratique est également incluse pour appliquer les compétences acquises dans un scénario professionnel réel.