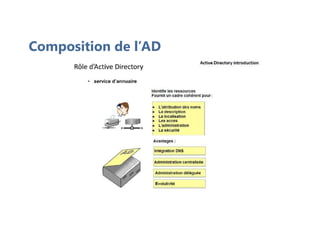

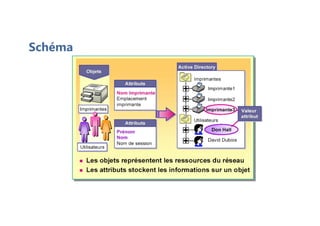

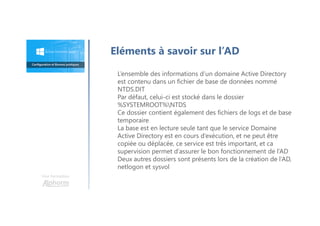

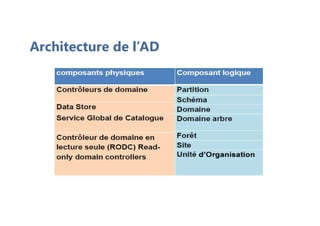

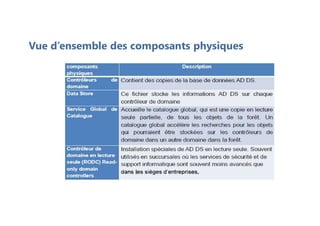

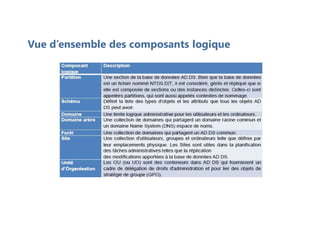

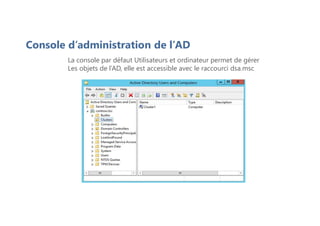

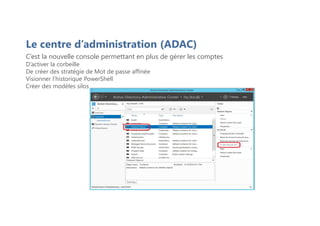

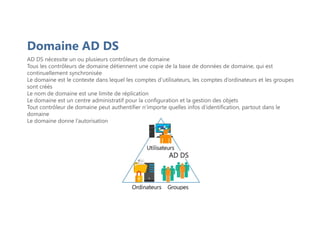

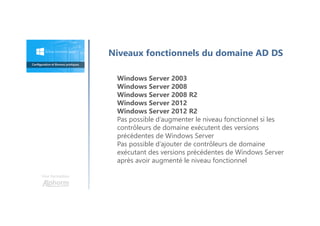

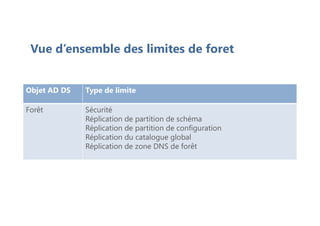

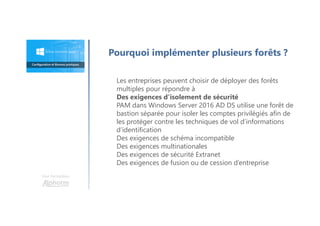

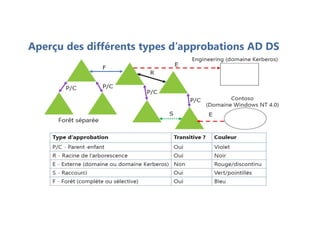

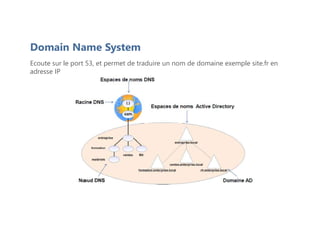

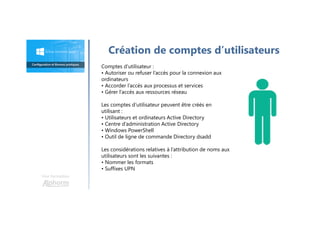

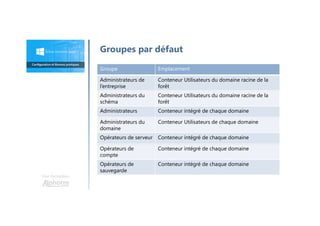

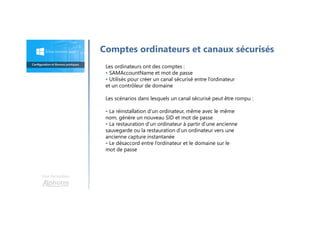

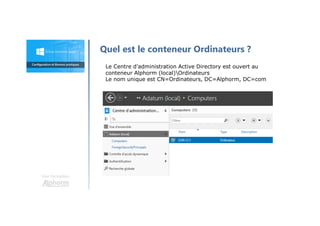

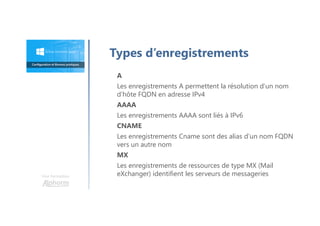

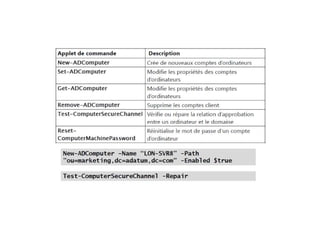

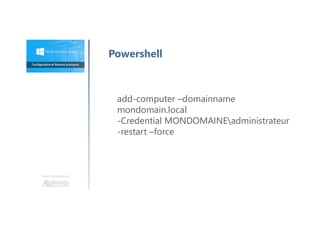

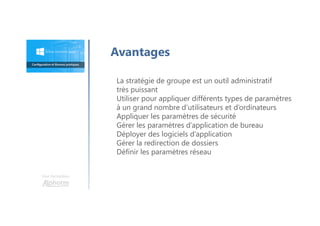

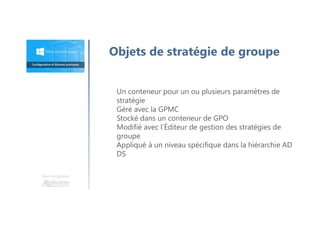

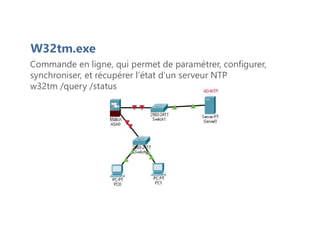

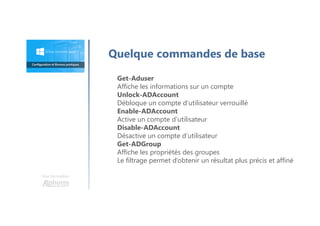

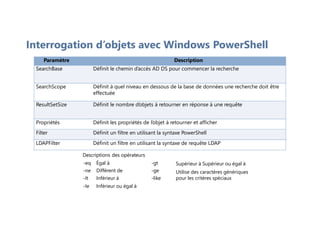

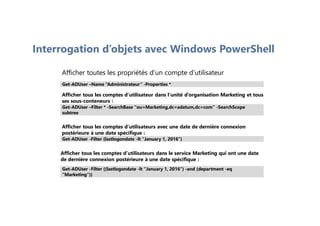

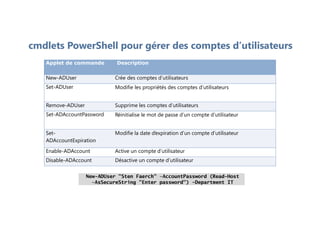

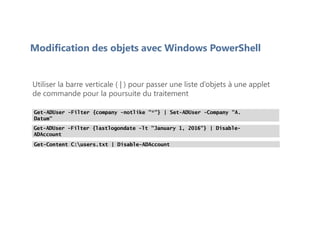

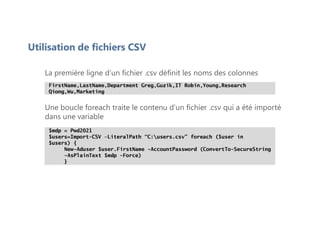

La formation sur Active Directory couvre la configuration, la sécurisation et l'administration d'infrastructures Active Directory de 2019 à 2022, en mettant l'accent sur la découverte de l'architecture AD, la gestion des objets, et les bonnes pratiques de sécurité. Les participants apprendront à installer et gérer un Active Directory, configurer des services de DNS, et utiliser PowerShell pour l'administration. Le programme s'adresse aux administrateurs système et réseaux, et nécessite des connaissances préalables en informatique.