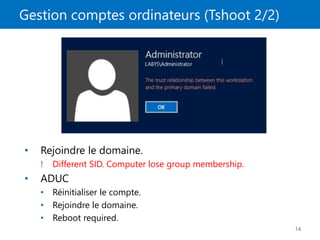

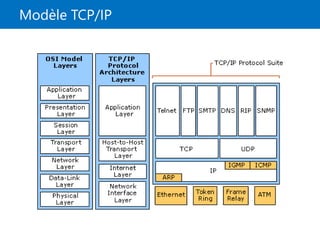

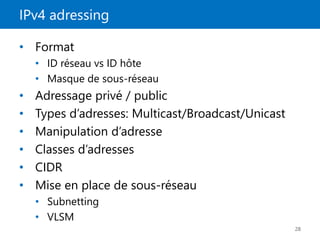

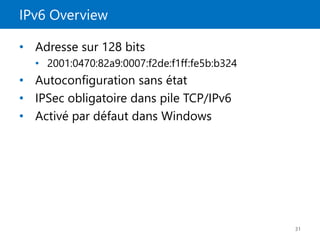

Le document traite de l'administration des objets Active Directory (AD) dans Windows Server 2012, en abordant des sujets tels que la gestion des comptes utilisateurs et ordinateurs, ainsi que l'automatisation des tâches administratives via des outils comme PowerShell. Il couvre également l'implémentation du protocole IP, en détaillant les différences entre IPv4 et IPv6, ainsi que les mécanismes de transition entre ces deux protocoles. Enfin, des ateliers pratiques sont mentionnés pour renforcer les compétences en matière de gestion et de configuration réseau.