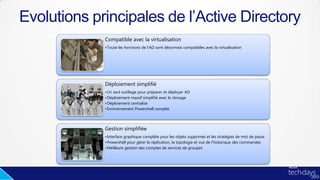

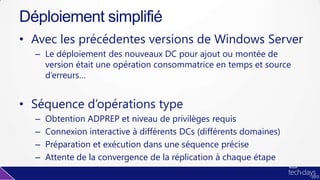

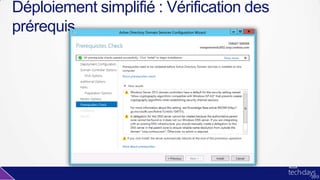

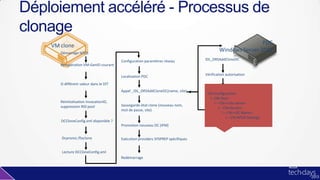

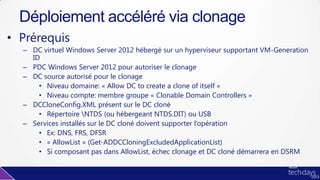

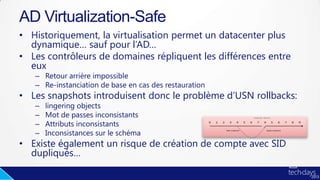

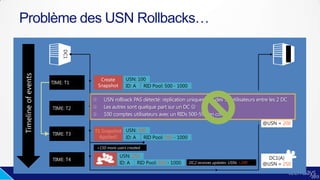

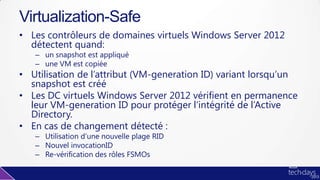

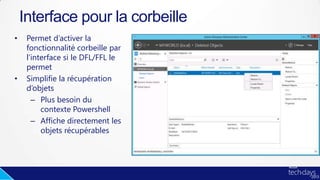

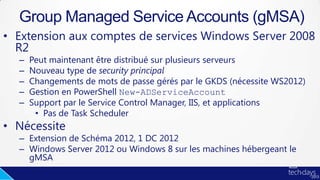

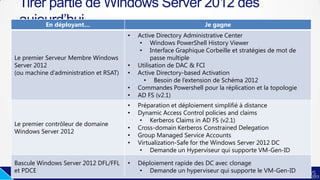

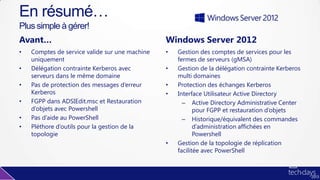

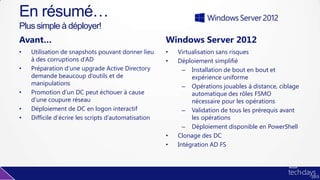

Le document présente les nouveautés de l'Active Directory dans Windows Server 2012, mettant l'accent sur le déploiement simplifié, la compatibilité avec la virtualisation et une gestion améliorée de l'infrastructure. Des fonctionnalités telles que le clonage des contrôleurs de domaine et des configurations de sécurité renforcées sont également mises en avant, permettant une administration plus efficace des comptes et des politiques. En résumé, Windows Server 2012 offre une expérience plus rapide et uniforme pour le déploiement et la gestion d'Active Directory.