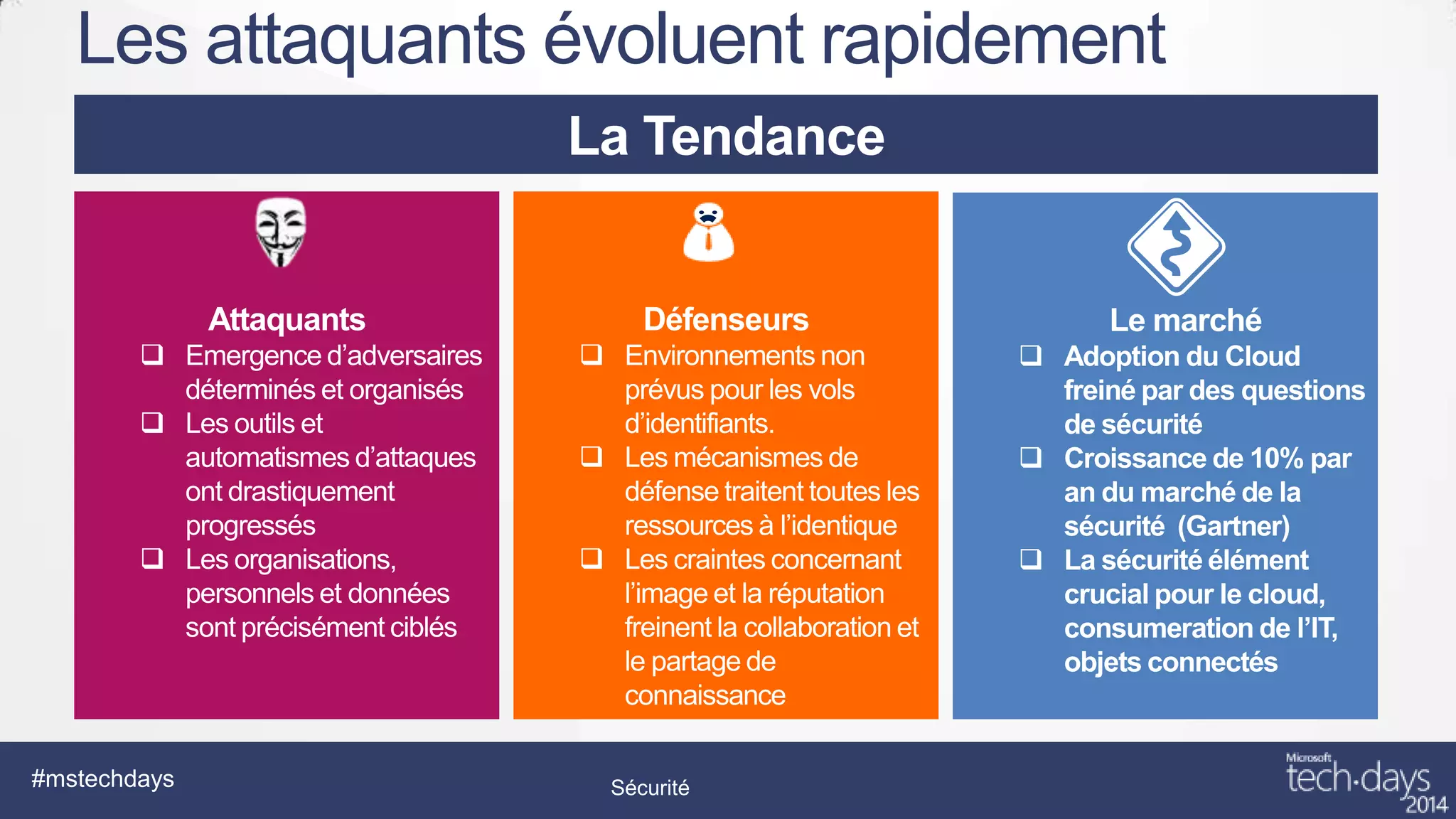

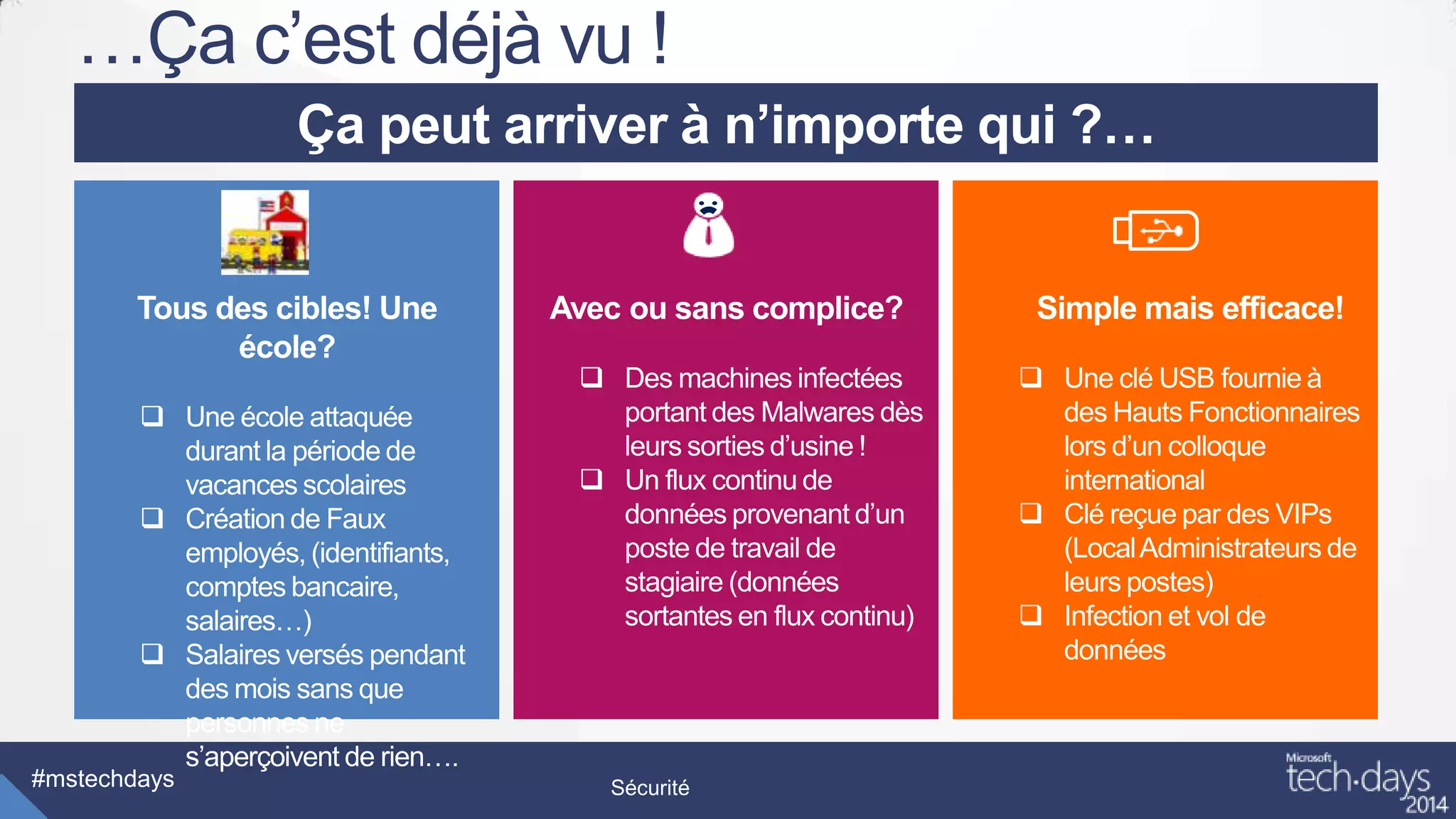

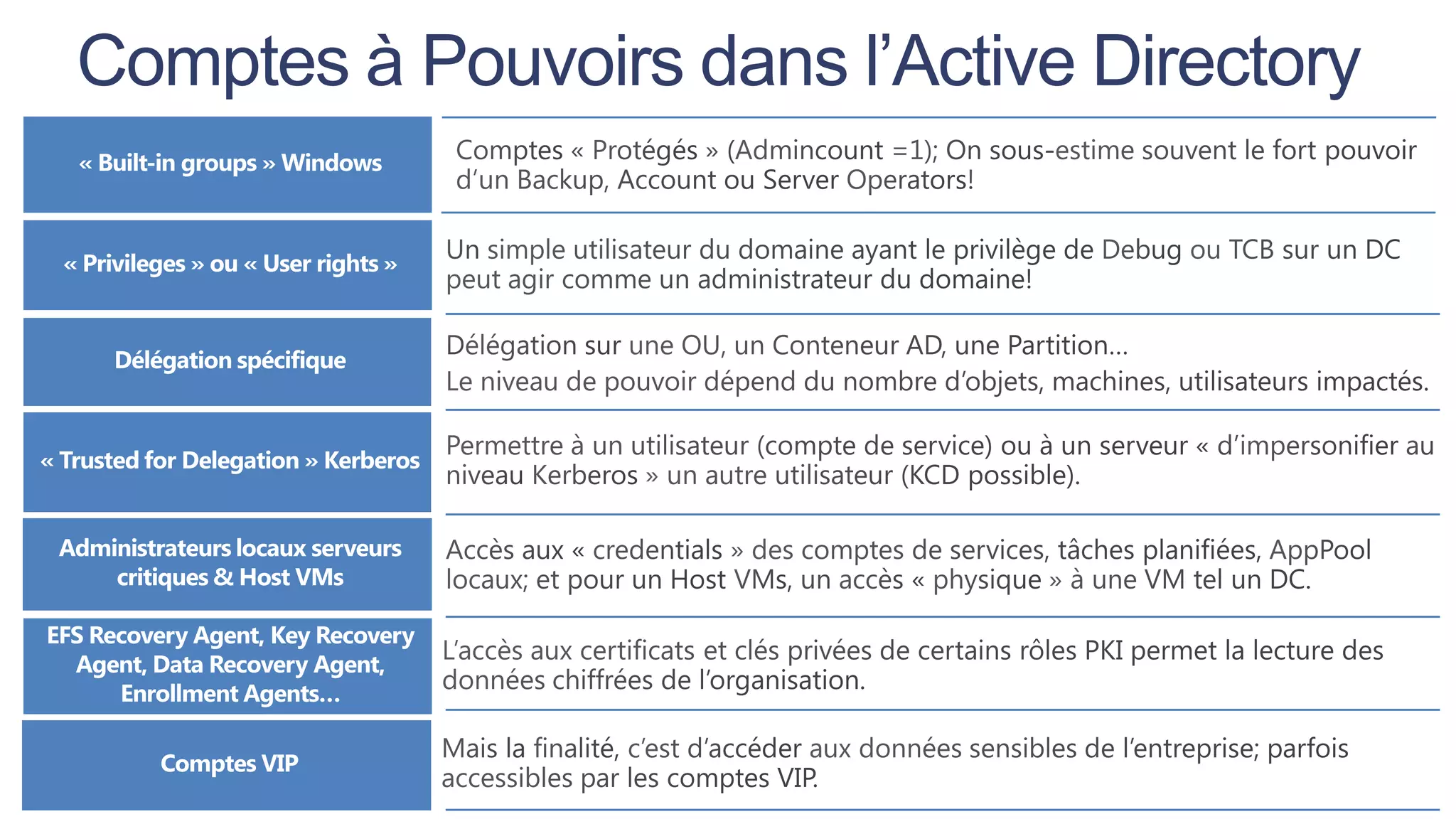

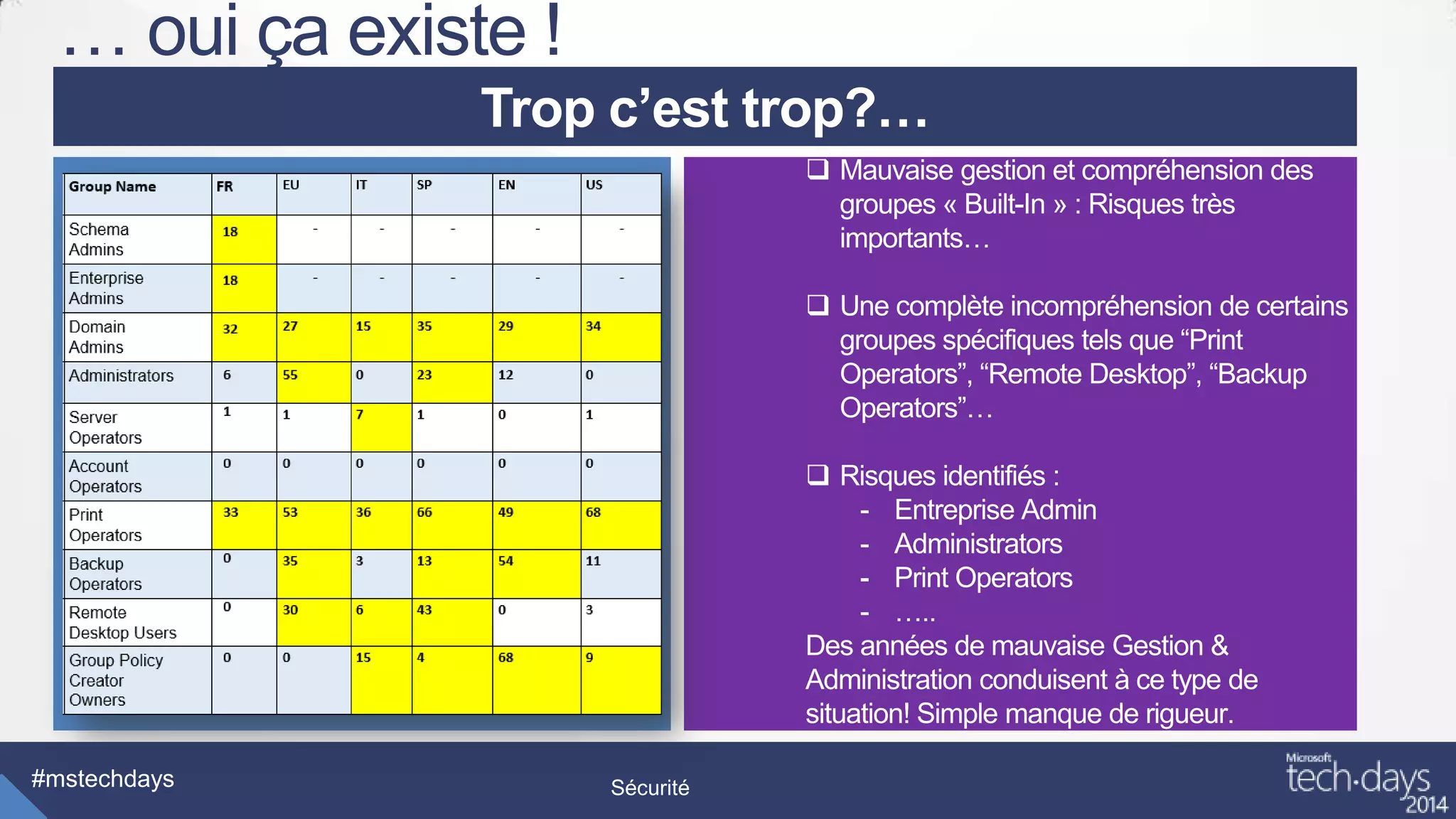

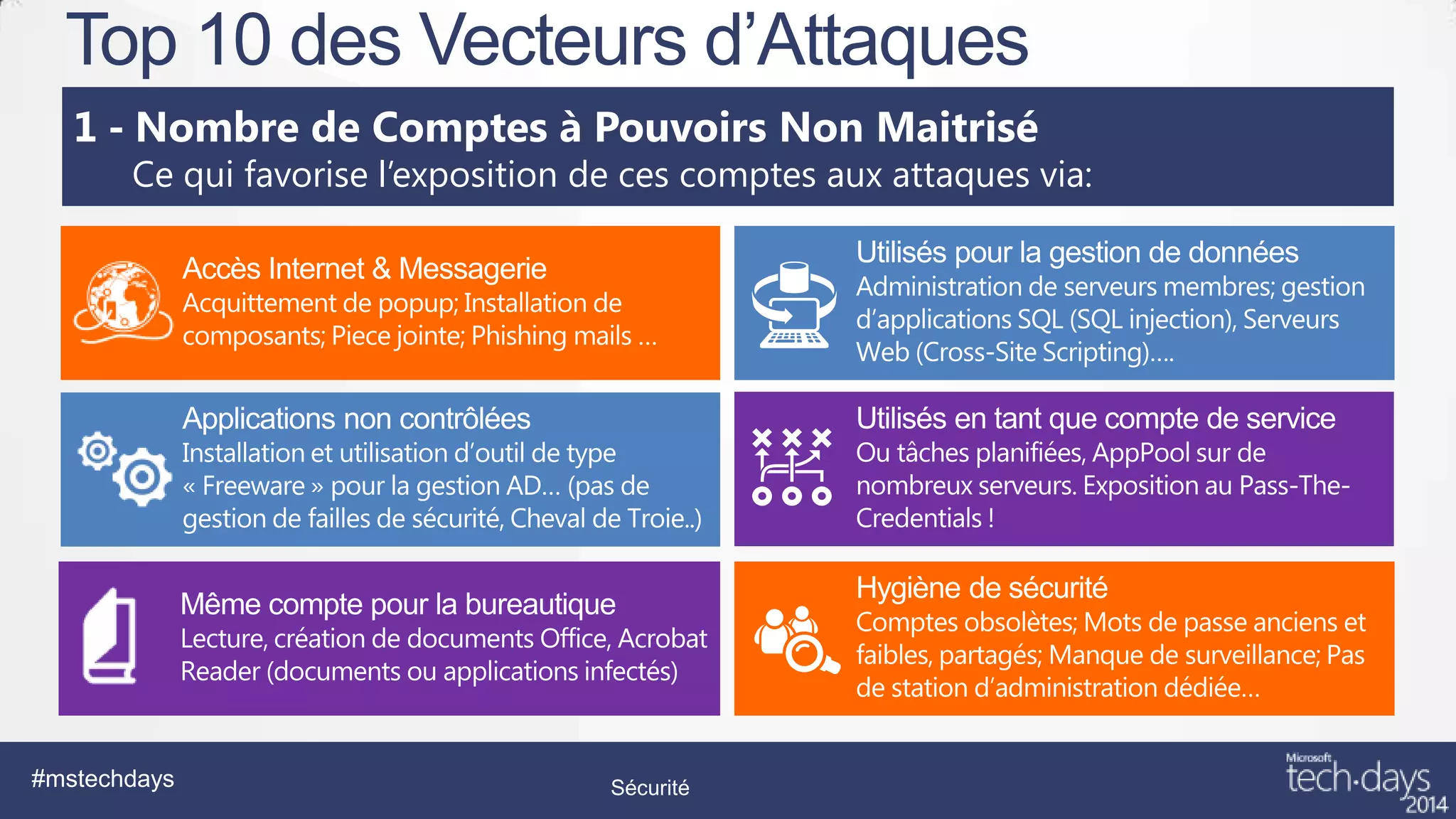

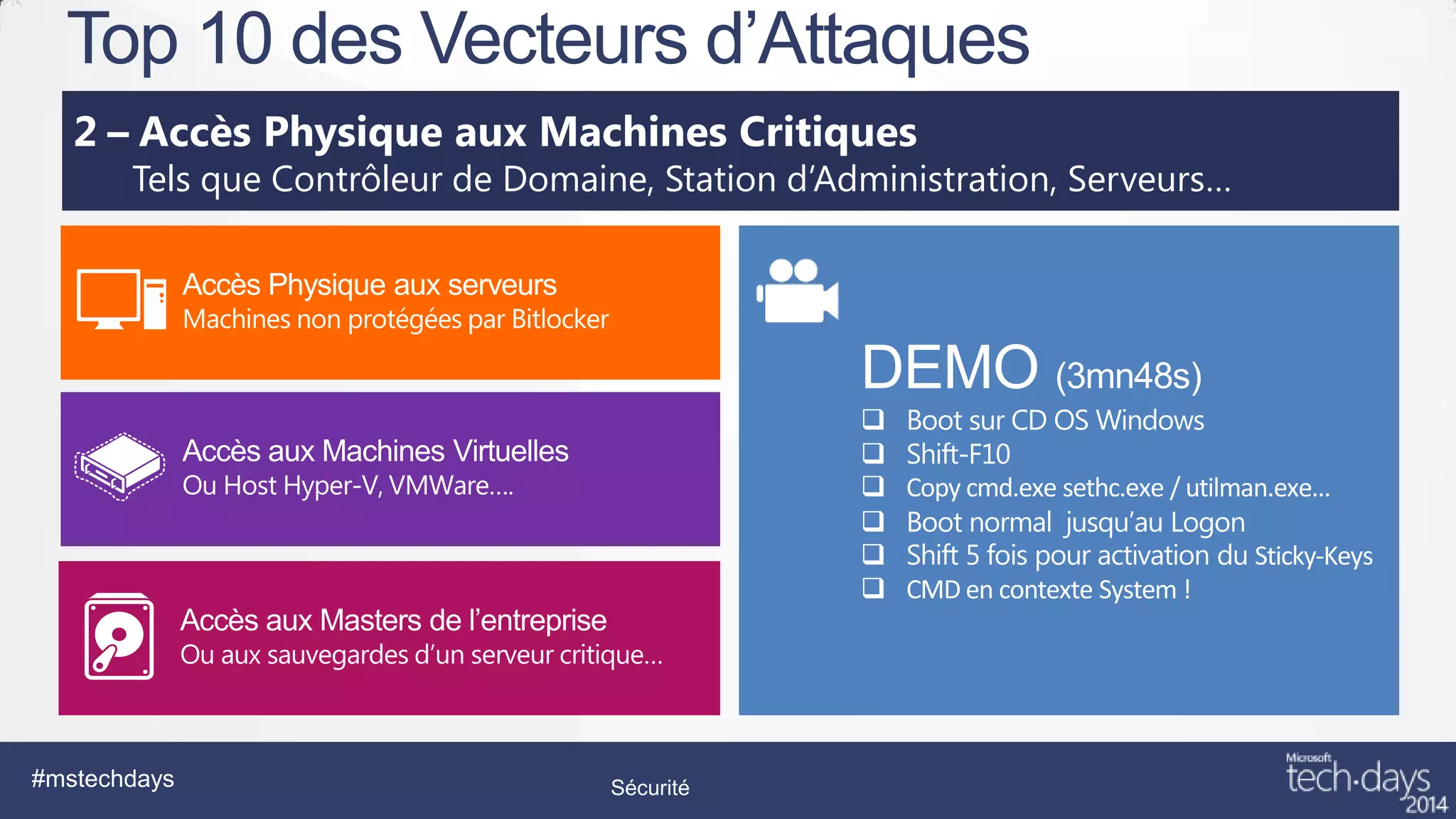

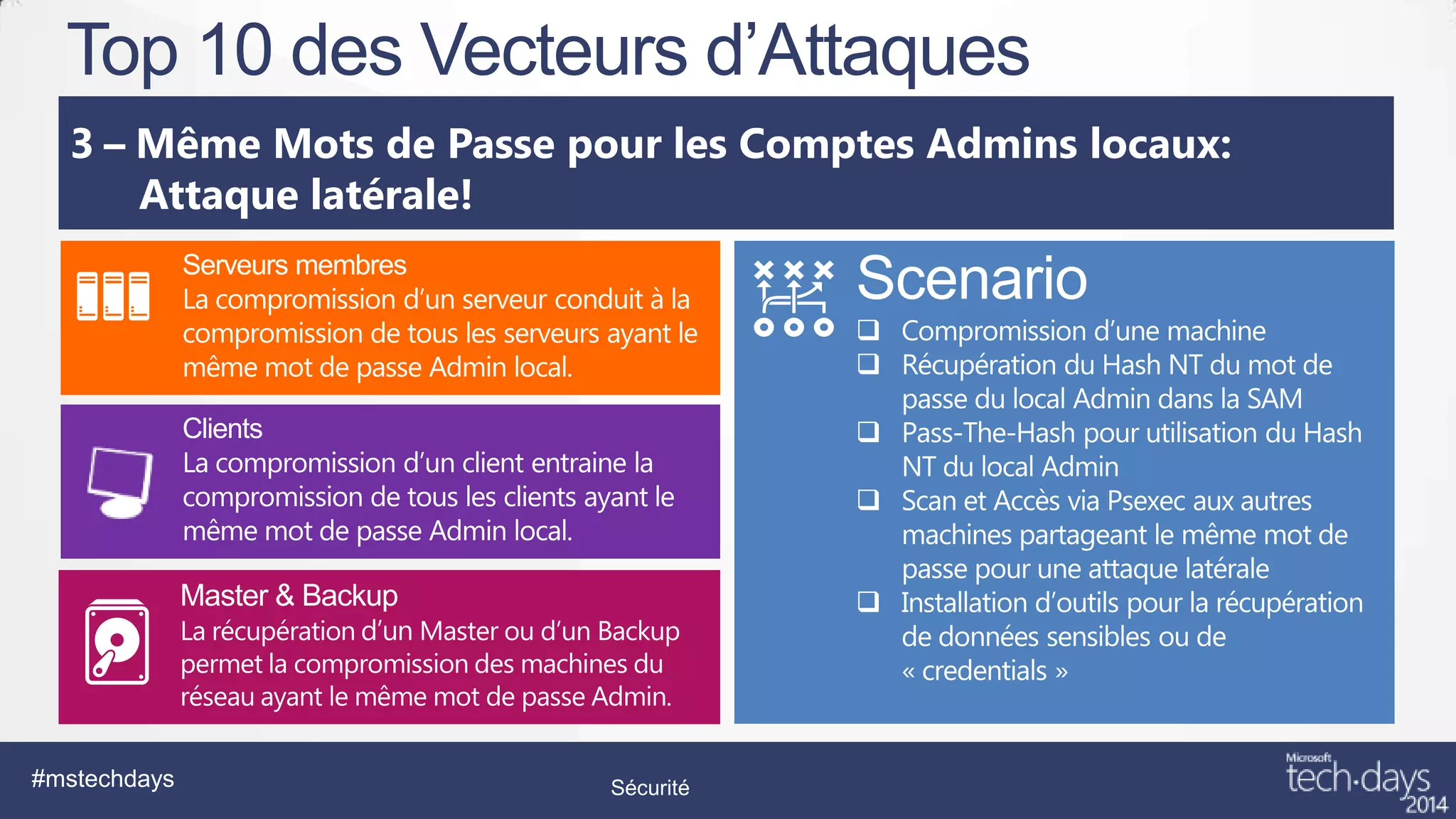

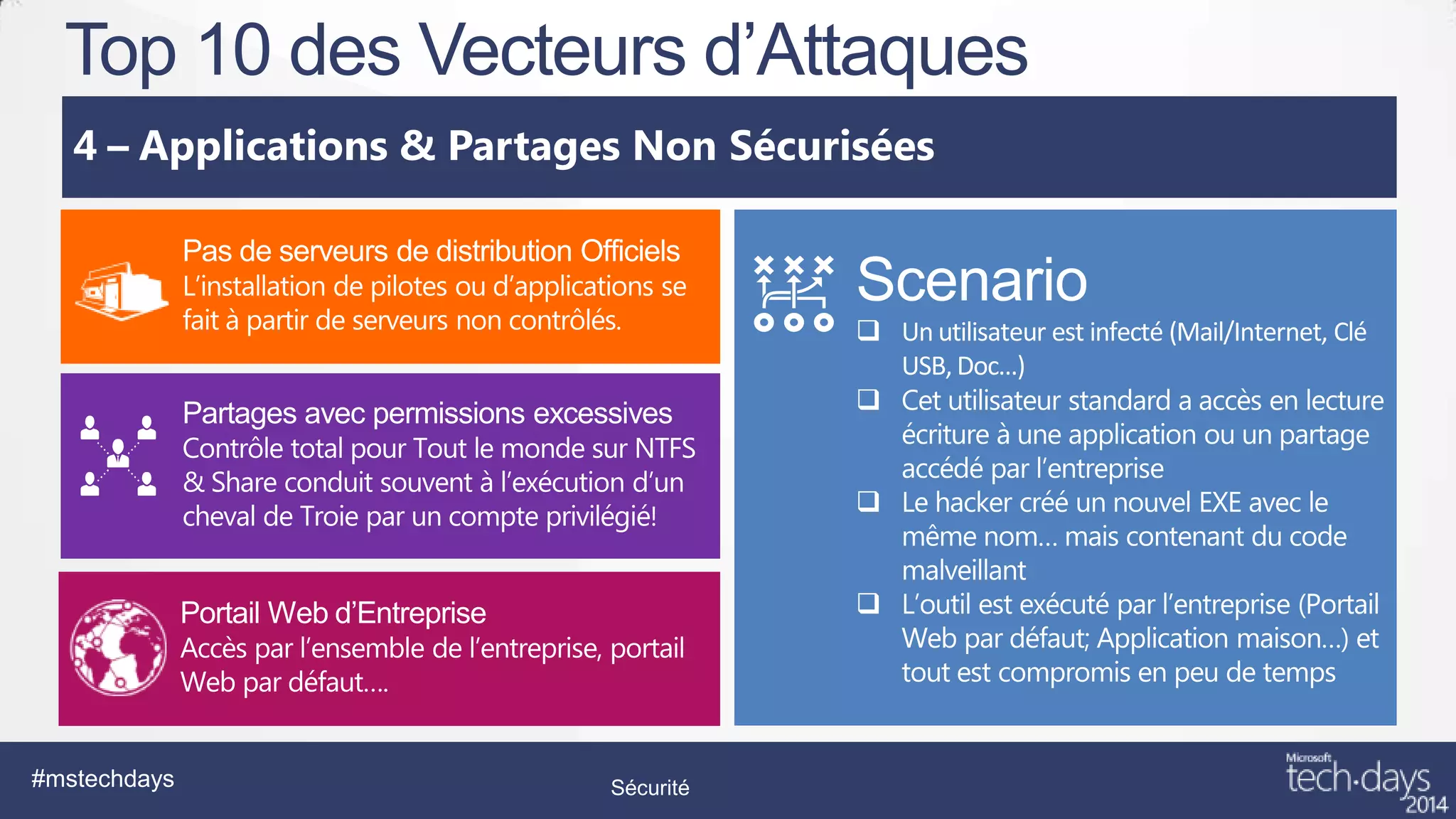

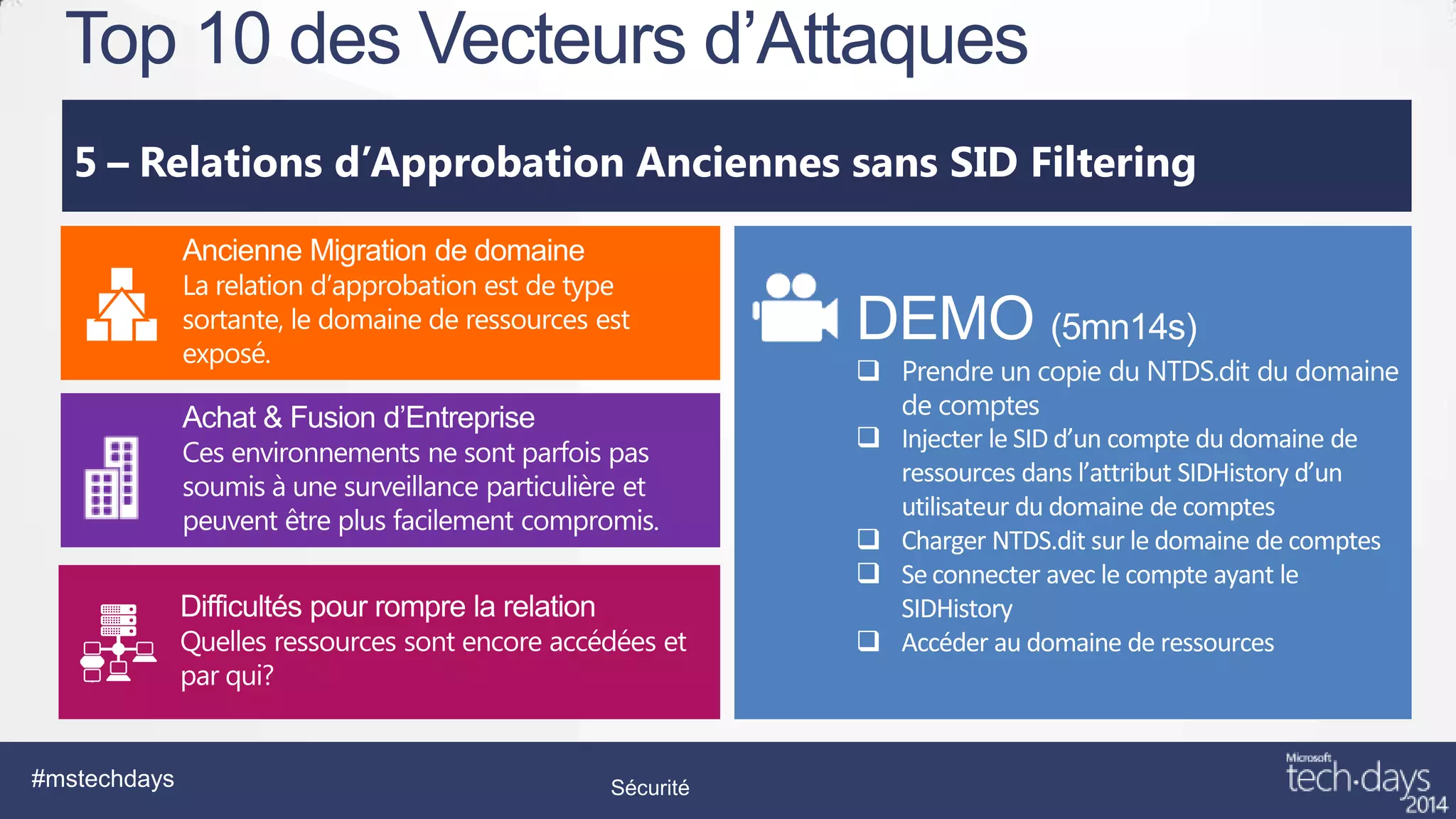

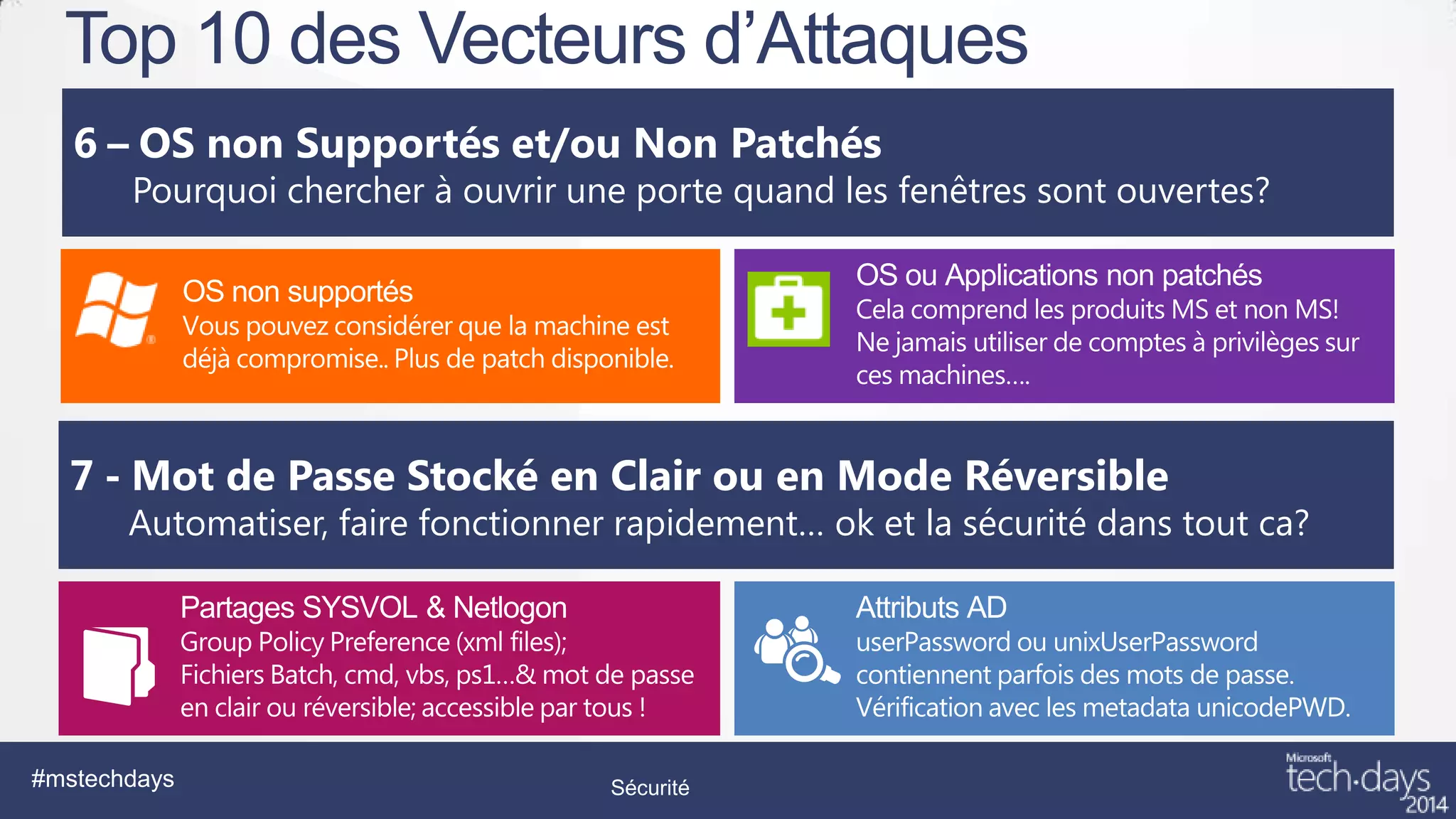

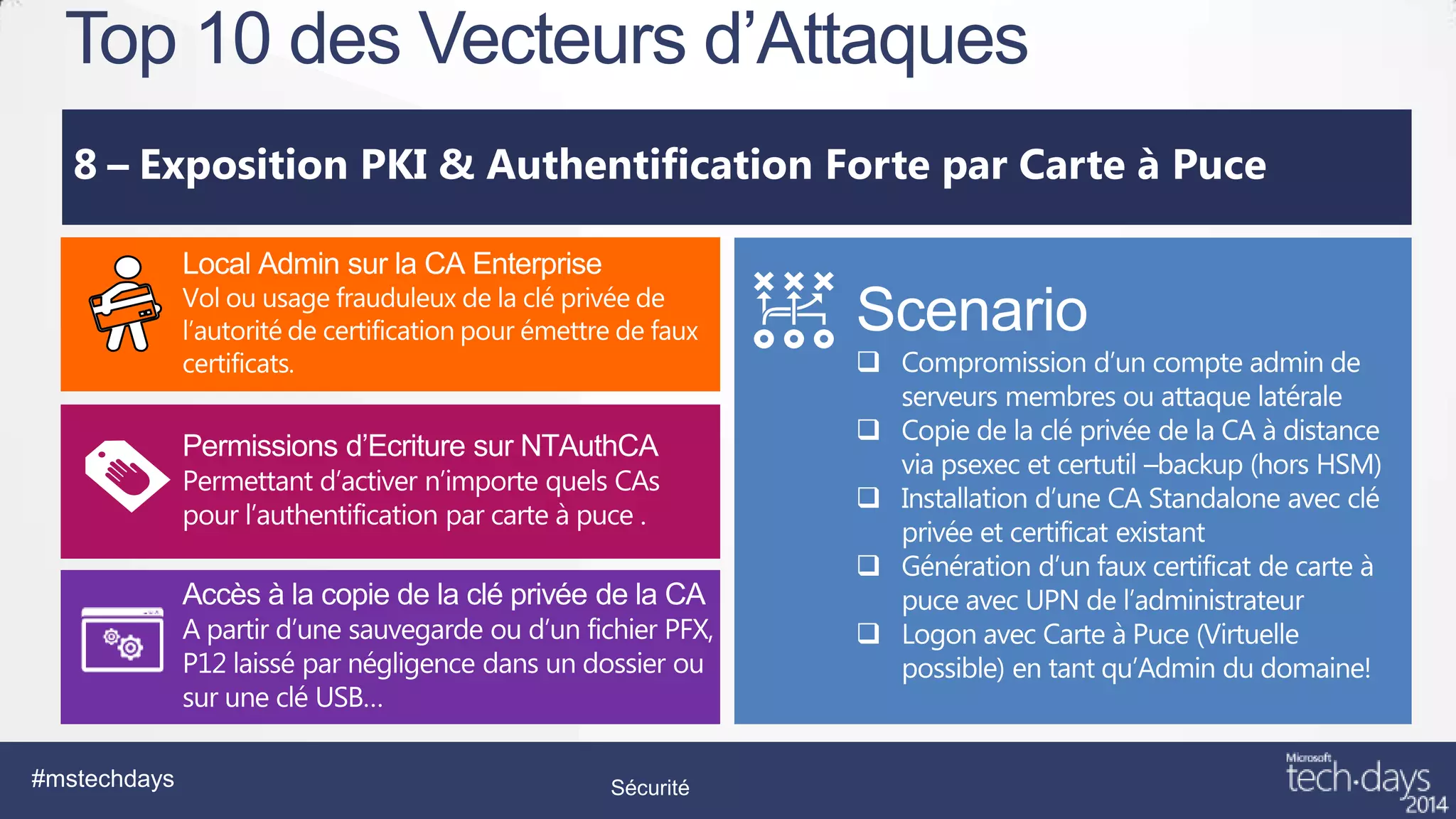

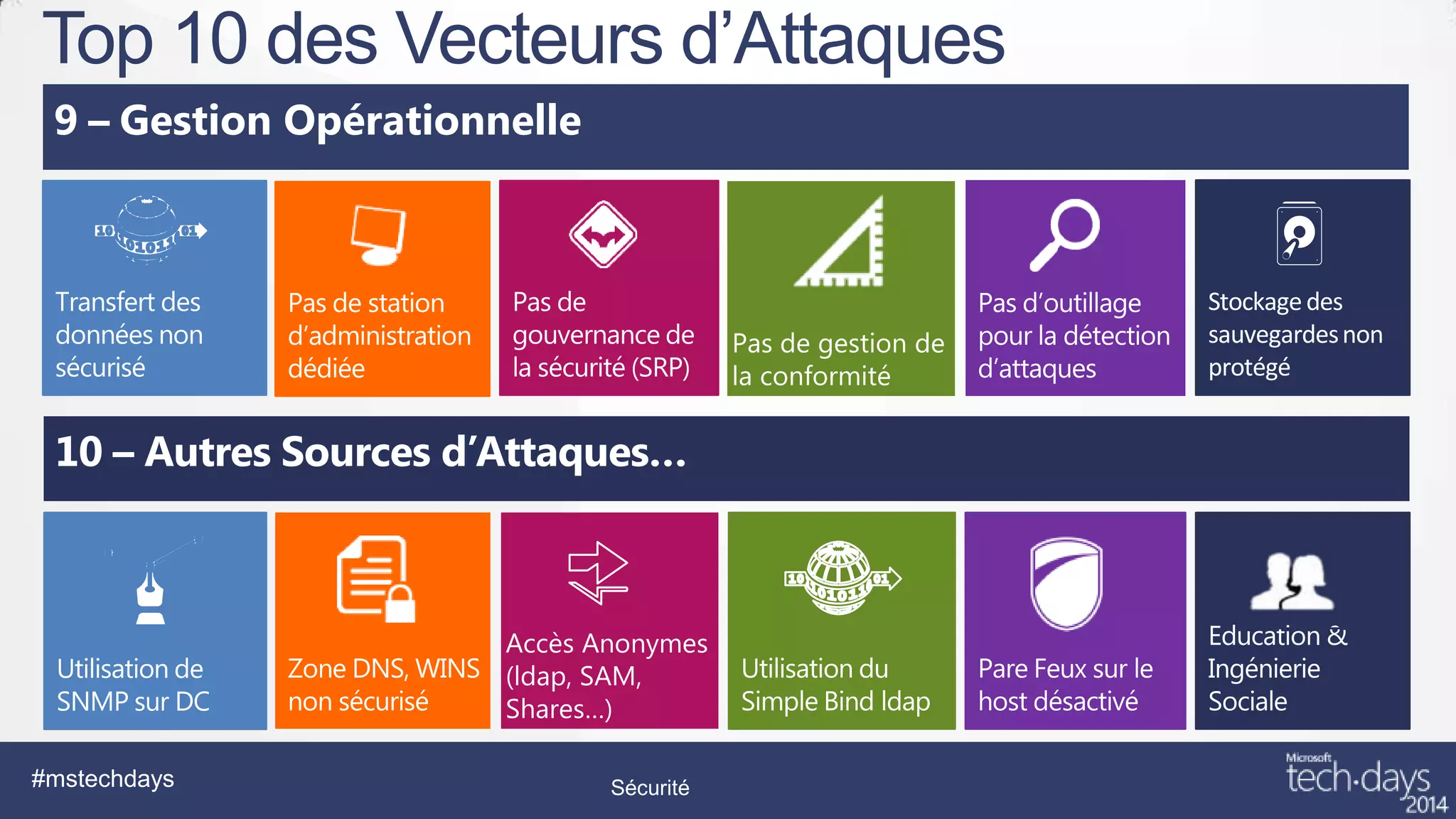

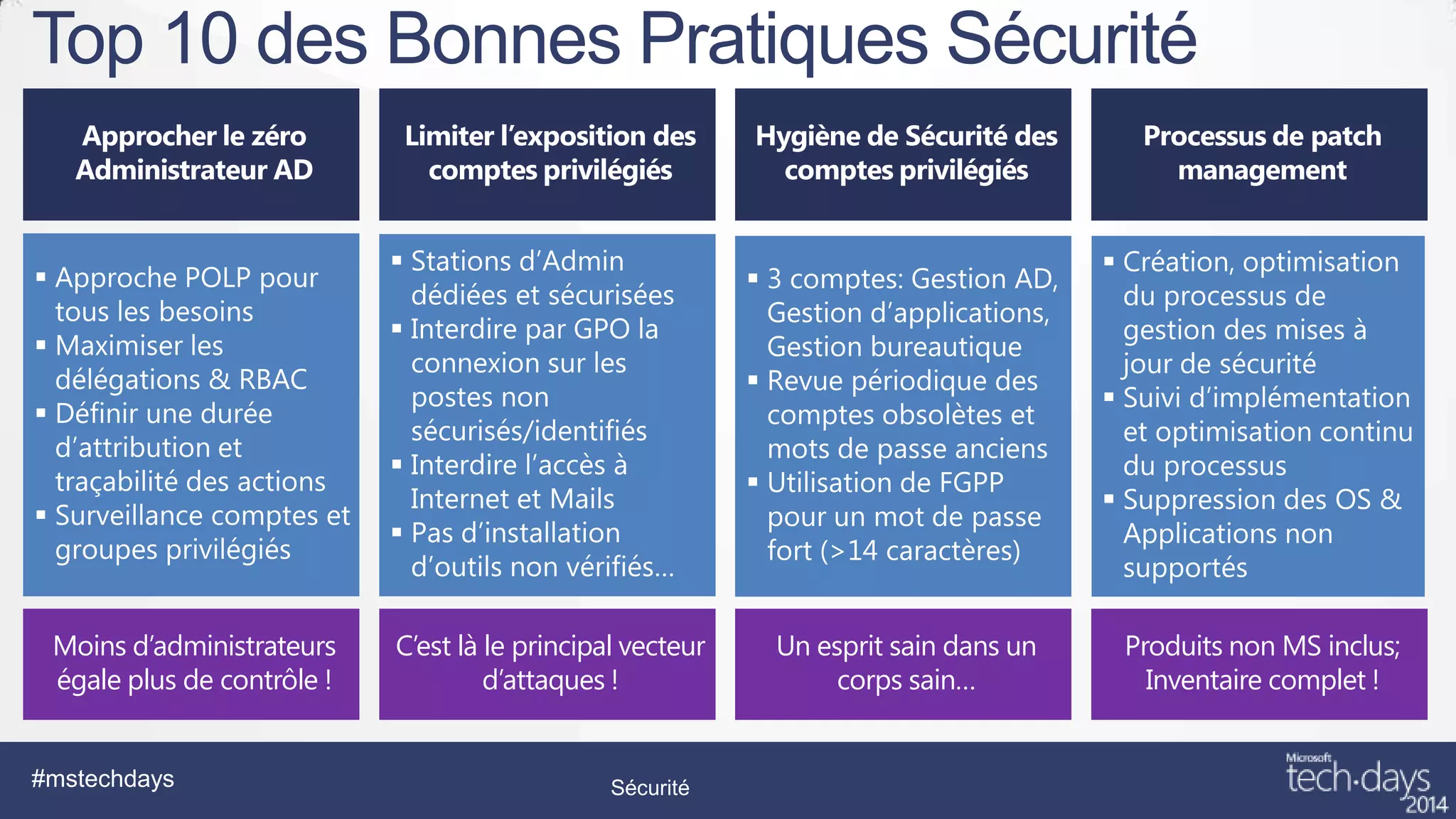

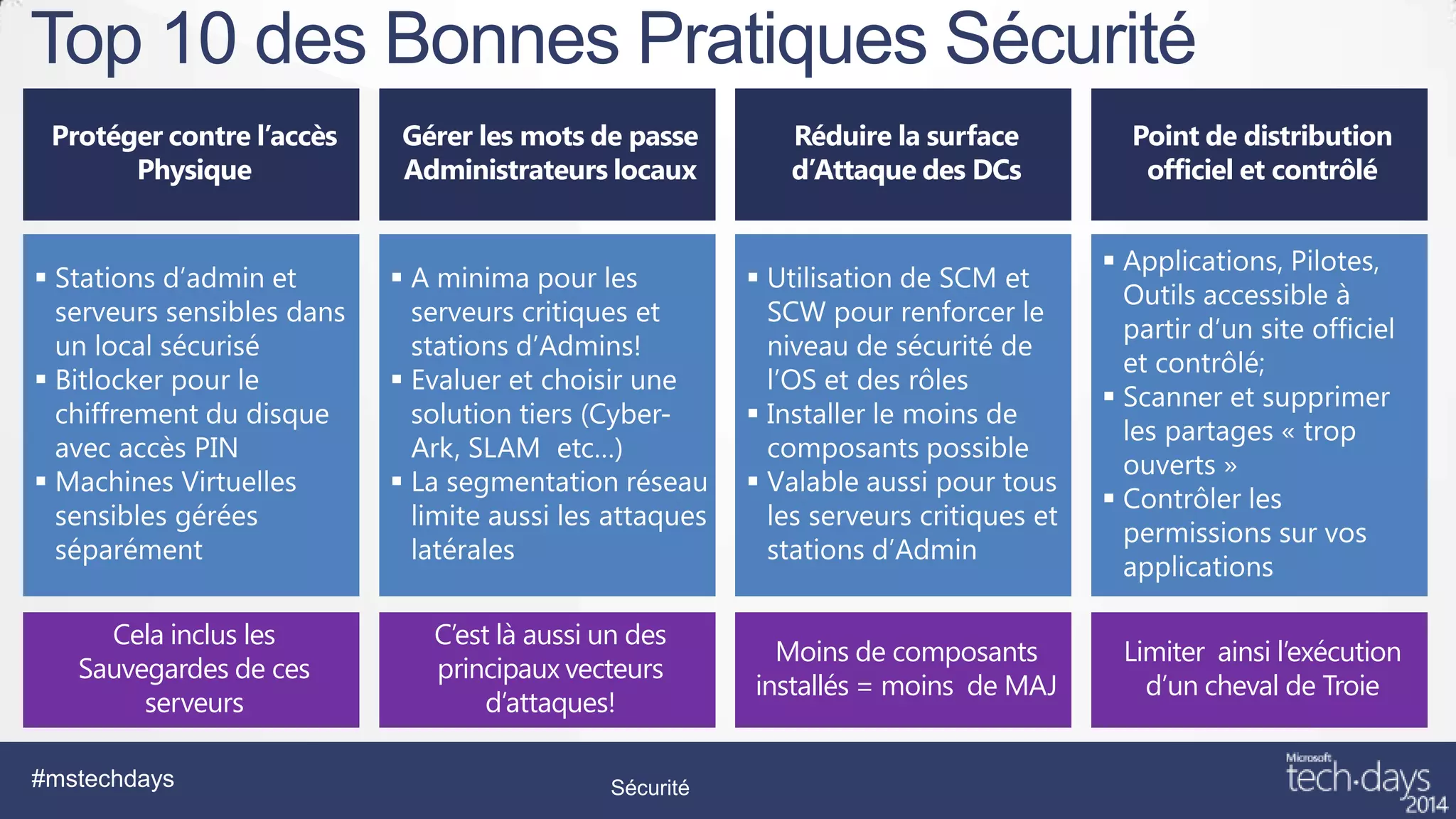

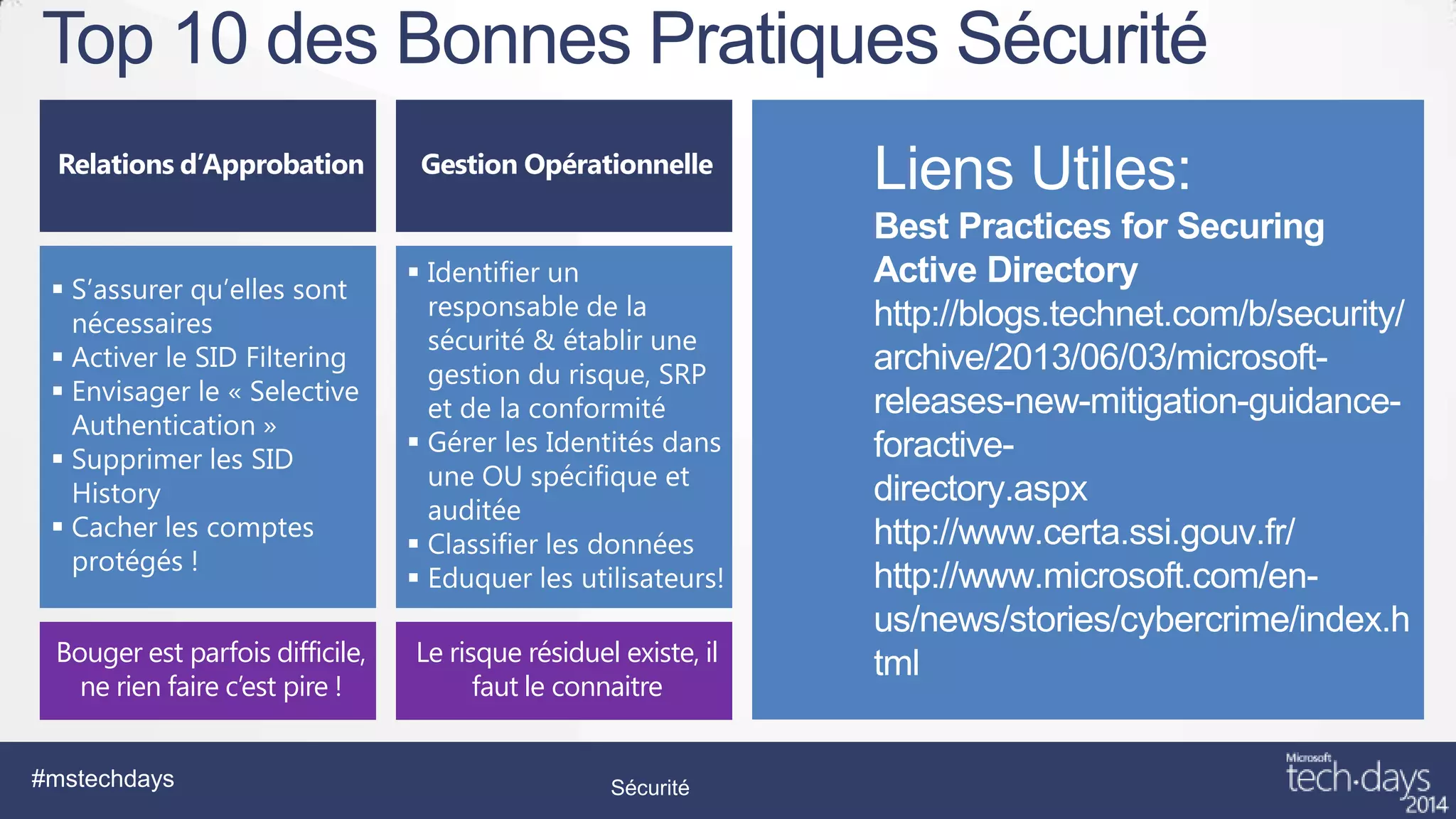

La présentation traite de la sécurité des annuaires Active Directory, en identifiant les principaux vecteurs d'attaques et les bonnes pratiques pour limiter les risques. Elle souligne l'évolution rapide des menaces et l'importance d'une gestion adéquate des comptes à privilèges pour assurer une protection efficace. En conclusion, il est crucial d'agir proactivement et de maintenir un équilibre entre la sécurité et la productivité de l'entreprise.