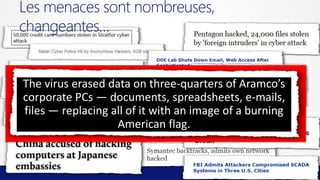

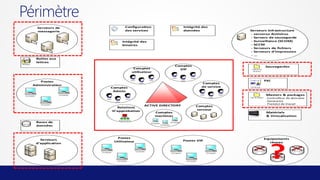

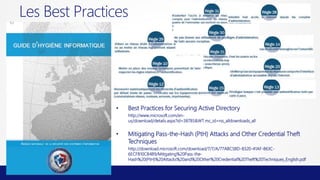

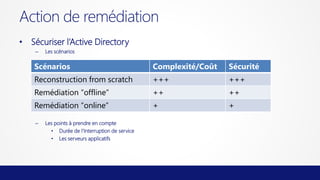

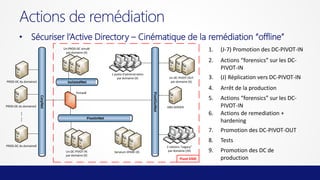

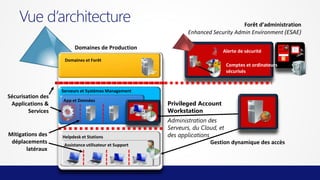

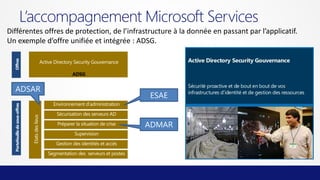

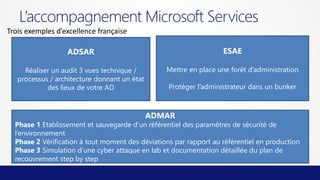

Le document présente les défis actuels en matière de cybercriminalité et les méthodologies de remédiation proposées par Microsoft. Il fournit des conseils pour sécuriser les systèmes d'information et aborde les meilleures pratiques pour réduire les risques d'intrusion. Des actions de remédiation spécifiques, ainsi qu'un accompagnement par les services Microsoft, sont également évoqués.