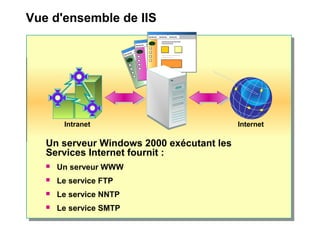

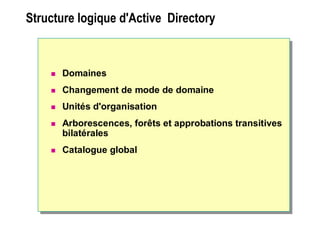

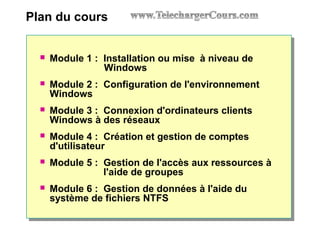

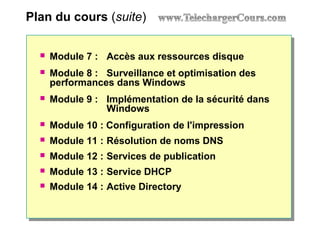

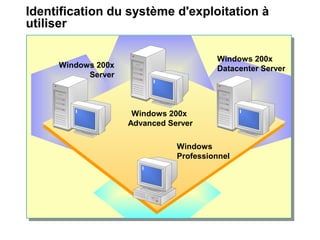

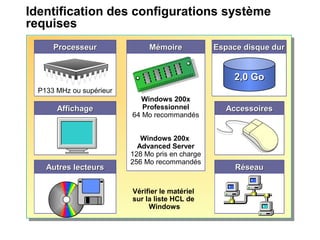

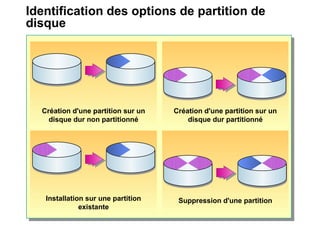

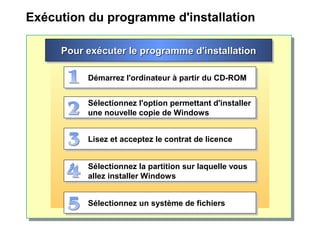

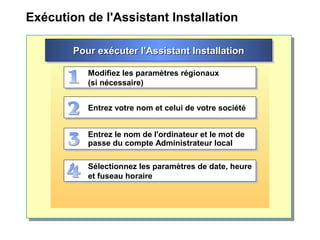

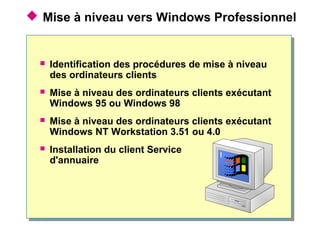

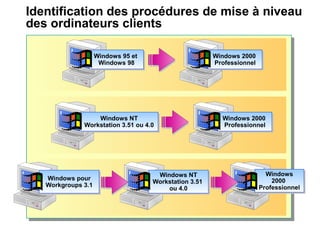

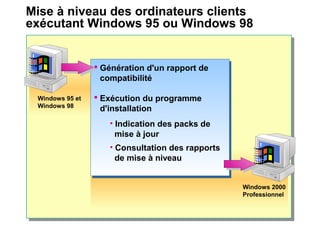

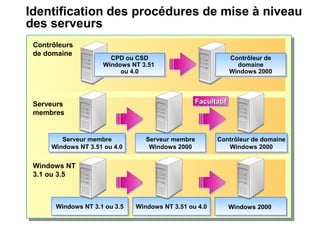

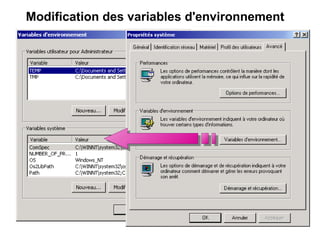

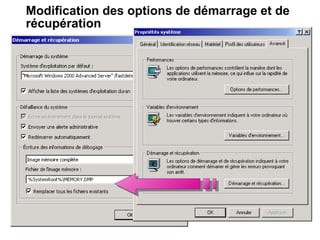

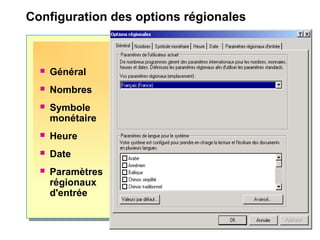

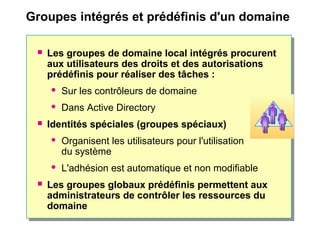

Le document présente un plan de cours sur l'administration des systèmes d'exploitation Windows, couvrant des modules allant de l'installation à la gestion des utilisateurs et des réseaux. Il aborde des concepts clés tels que la configuration système, la sécurité, et l'optimisation des performances. Des procédures pour la mise à niveau des systèmes d'exploitation et la configuration des environnements sont également détaillées.

![Introduction

WWW est né au CERN en 1989:

Faciliter l ’accès aux publications de recherche de la

communauté de la physique des particules en les plaçant

sur Internet et en pouvant facilement trouver les

documents associés

Le W3C [World Wide Web Consortium] est créé en 1995 pour

coordonner les développements liés au Web.

Il est conjointement hébergé par le MIT aux USA, l’INRIA

en Europe et l'Université de Keio (Japon)

Les principaux éléments du Web sont:

un protocole client/serveur : HTTP

un langage d ’écriture des pages : HTML

un moyen de référencer et de lier les pages : les URL](https://image.slidesharecdn.com/w2ksai-130729224042-phpapp02/85/Telecharger-Cours-Systemes-d-exploitation-windows-Administration-Windows-202-320.jpg)