Ce document présente un guide pour la conception de réseaux locaux, en soulignant l'importance de définir des objectifs spécifiques à chaque organisation. Il aborde également les étapes clés, telles que la planification des topologies, la mise en œuvre de solutions sans fil, l'optimisation des performances, et l'établissement de politiques de sécurité. En outre, il traite des améliorations nécessaires pour gérer la qualité de service et l'architecture MPLS.

![14

Les technologies sans-fil se différencient par la nature de leur canal de

communication qui n’est plus comparable à un guide d’onde borné limitant les

pertes, mais constitué d’un fluide illimité, l’air. Le comportement de ce médium

de transmission dépend de la nature et des propriétés de réflexion de

l’environnement dans lequel il se trouve. En effet, les ondes radio se propagent

dans un environnement ouvert où des phénomènes de réflexion, de réfraction,

de diffraction et d’interférences surviennent localement. Ce comportement

aléatoire limite les performances des technologies de transmission sans-fil en

termes de portée de communication et de qualité de transmission.

On pourrait essayer de modéliser quelle serait la couverture radio d’un site

en fonction du plan des locaux, de la nature des murs, et ainsi de suite, afin de

savoir où positionner un AP, mais la complexité des calculs est telle qu’il est

préférable de simplement faire un test en conditions réelles à l’aide d’outils de

mesure. On peut ainsi connaître précisément la puissance du signal qui parvient à

atteindre le récepteur et l’on peut également voir si le RSB est suffisant pour

établir une connexion satisfaisante. Il existe toutefois des logiciels de modélisation

qui simulent le rayonnement électromagnétique dans un modèle de la zone étudiée

en deux ou trois dimensions.

Figure 1 : Schéma d’infrastructure de communication [1]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-14-320.jpg)

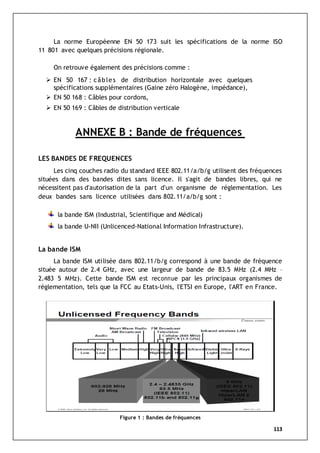

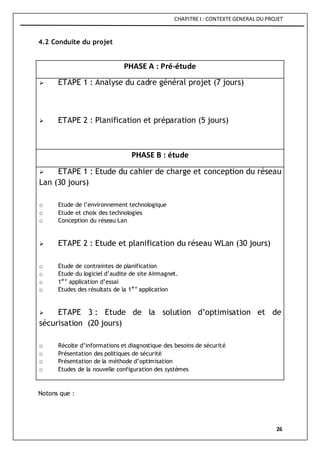

![CHAPITRE I : CONTEXTE GENERAL DU PROJET

25

Carré Eden est un hôtel de 200 Chambres faisant partie d’un

centre multifonctionnel. L’hébergement occupe les étages R+3 à R+5, alors que

les parties communes occupent le R+2 et des parties du RDC et 2ème Sous sol.

Notre travail consiste à concevoir optimiser et sécuriser le réseau Lan et WLan

de l’hôtel du Carré Eden.

Le travail réalisé comporte ainsi trois partie, la première partie concernant la

conception du réseau Lan, dans laquelle on décrit les différentes étapes nécessaire

à la conception du réseau Lan, la deuxième partie concerne le déploiement d’un

réseau Wlan et finalement la troisième partie concerne l’optimisation et la

présentation des politiques de sécurité

Le travail réalisé est schématisé ci-dessous :

Conception optimisation et sécurisation du réseau Lan et Wlan

Conception du

réseau Lan

Planifcation du

réseau WLan

Optimisation et

amélioration des

performances

Etude des

politiques de

sécurité du réseau

Lan et WLan

Conception Optimisation Sécurisation

Figure I.4.1 : Emplacement de l’hôtel Carré Eden [2]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-25-320.jpg)

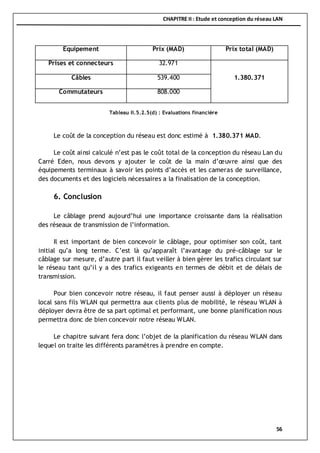

![CHAPITRE II : Etude et conception du réseau LAN

31

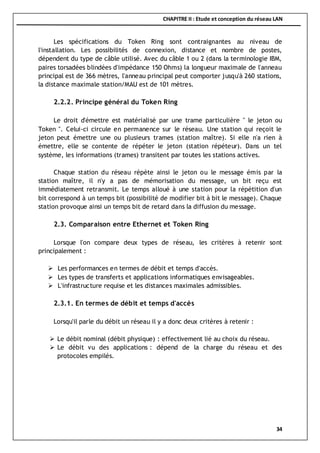

Compte-tenu des problèmes de câblage, AT&T a imaginé de réutiliser le

câblage téléphonique préexistant dans les immeubles de bureaux pour la

réalisation de réseau. Cela imposait deux contraintes : l'une de débit, l'autre de

distance. Le réseau ainsi réalisé fonctionnait à 1Mbps, les stations étaient

connectées sur des concentrateurs répéteurs (hub) et la distance entre le hub et

une station était limitée à 250 mètres. Cette architecture est (802.3 1 base 5 ou

Starlan) complètement obsolète aujourd'hui a évolué vers une version 10MBps

(802.3 10 base T). La figure suivante présente le réseau 10 base T :

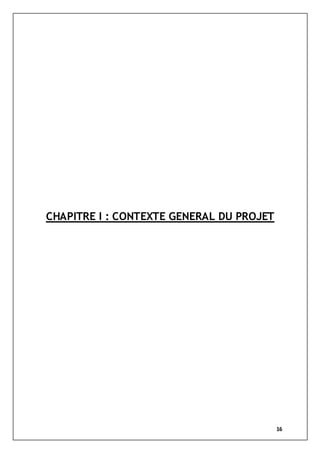

Tableaux récapitulatifs des versions d'Ethernet

Signe Dénomination Câble Connecteur Débit Portée

10Base2 Ethernet mince

Câble coaxial (50 Ohms) de faible

diamètre

BNC 10Mb/s 185m

10Base5 Ethernet épais Câble coaxial de gros diamètre BNC 10Mb/s 500m

Figure II.2.1.3: Ethernet version 10BaseT

Tableau II.2.1(a) : Versions d’Ethernet à câble coaxial [3]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-31-320.jpg)

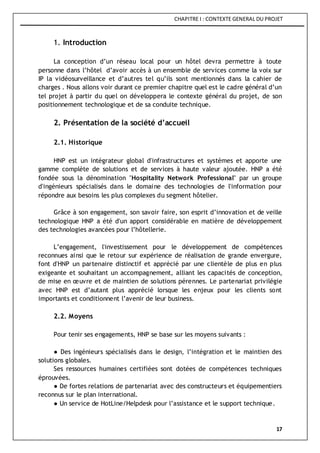

![CHAPITRE II : Etude et conception du réseau LAN

32

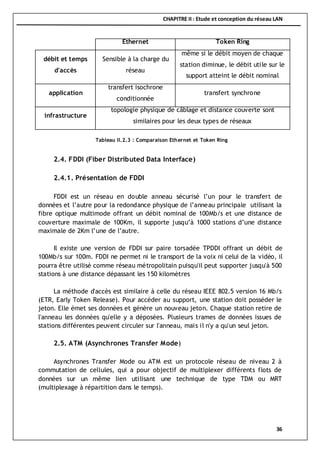

Signe Dénomination Câble Connecteur Débit Portée

10Base5 Ethernet standard Paire torsadée RJ-45 100Mb/s 100m

10Base-T Ethernet rapide Double paire torsadée RJ-45 100Mb/s 100m

100Base-TX Ethernet rapide paire torsadée RJ-45 100Mb/s 100m

100Base-FX Ethernet gigabit Double paire torsadée RJ-45 1000Mb/s 100m

1000Base-CX Ethernet gigabit paire torsadée (STP)RJ-45 451000Mb/s 25m

10GBase-T Ethernet 10 gigabit Double paire torsadée RJ-45 1000Mb/s 100 m

1000Base-T Ethernet gigabit Double paire torsadée RJ-45 1000Mb/s 100m

10GBase-T Ethernet 10 gigabit Double paire torsadée RJ-45 10Gb/s 100 m

Signe Dénomination Câble Connecteur Débit Portée

100Base-FX Ethernet rapide

Fibre optique multi-mode type

(62,5/125)

ST 1000Mb/s 2Km

1000Base-LX Ethernet gigabit

Fibre optique multi-

mode/monomode

SC 1000Mb/s 550/10000m

1000Base-SX Ethernet gigabit Fibre optique multi-mode SC 1000Mb/s 550m

10GBase-SR

Ethernet

10gigabit

Fibre optique multi-mode LC duplex 10Gb/s 500m

10GBase-LX

Ethernet

10gigabit

Fibre optique multi-mode LC duplex 10Gb/s 500

1000Base-LH Ethernet gigabit Fibre optique monomode LC 1000Mb/s 10 à 70Km

1000Base-ZX Ethernet gigabit Fibre optique monomode LC 1000Mb/s 50 à 80Km

10GBase-LR

Ethernet

10gigabit

Fibre optique monomode LC duplex 10Gb/s 10Km

10GBase-ER

Ethernet

10gigabit

Fibre optique monomode LC duplex 10Gb/s 40Km

10GBase-SW

Ethernet

10gigabit

Fibre optique multi-mode LC 10Gb/s 300m

10GBase-LW

Ethernet

10gigabit

Fibre optique monomode SC duplex 10Gb/s 10Km

10GBase-EW

Ethernet

10gigabit

Fibre optique monomode LC 10Gb/s 40Km

Tableau II.2.1(b) : Versions d’Ethernet à paire torsadée [3]

Tableau II.2.1(c) : Versions d’Ethernet à fibre optique [3]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-32-320.jpg)

![CHAPITRE II : Etude et conception du réseau LAN

35

La figure ci-dessus superpose l'évolution des débits en fonction de la charge

de chaque réseau. On constate donc que les réseaux de type Ethernet représentent

une meilleure efficacité vis-à-vis des couches supérieures ceci a faible débit. En

effet, en Ethernet, si le trafic est faible, dès qu'une station veut émettre, elle

émet, par contre en Token Ring même en cas de faible une station ne peut pas

émettre que lorsqu’il possède le jeton.

Dans le cas de forte charge le réseau Ethernet soufre de fortes collisions et

d’effondrement de débit par contre le Token Ring le débit utile du support atteint

le débit nominal.

2.3.2. En termes d'application

Les deux types de réseaux sont utilisés pour des applications de type

conversationnel. Le Token Ring, pouvant garantir une bande minimale, pourra être

utilisé pour des transferts sous contrainte temporelle moyennement sévère

(transfert synchrone). Mais en principe, aucun des deux ne satisfait au transfert

isochrone. En pratique, des essais ont montré qu'il était possible, sous faible

charge, de réaliser de tels transferts, à condition d'admettre des pertes

d'informations pour assurer une compensation temporelle.

2.3.3. En termes d'infrastructure

Pour une implémentation sur le 10BaseT la topologie physique du câblage,

ainsi que les distances couvertes sont similaire pour les deux réseaux, ils

permettent donc de couvrir de vastes immeubles par l’utilisation des techniques de

réseaux fédérateurs.

Tableau récapitulatif de la comparaison des deux types réseaux :

Figure II.2.3.1 : Evolutions du débit en fonction de la charge [4]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-35-320.jpg)

![CHAPITRE II : Etude et conception du réseau LAN

37

ATM a été conçu principalement pour fournir un standard réseau unifié qui

pourrait supporter un trafic réseau synchrone (SDH), aussi bien qu'un trafic utilisant

des paquets (IP, relais de trames, etc.) tout en supportant plusieurs niveaux de

qualité de service.

ATM est un protocole asynchrone, qui s'appuie fréquemment sur une couche

de transport synchrone. C'est-à-dire que les cellules ATM sont envoyées de manière

asynchrone, en fonction des données à transmettre, mais sont insérées dans le flux

de données synchrones d'un protocole.

La commutation de cellules

Les cellules ATM sont des segments de données de taille fixe de 53 octets

dont 48 octets sont réservés pour la charge utile et 5 octets pour en-tête),la

commutation des cellules allie la simplicité de la commutation de circuits et la

flexibilité de la commutation de paquets. Un circuit virtuel est établi soit par

configuration des équipements, soit par signalisation, et l'ensemble des cellules

seront commutées sur ce même circuit virtuel par commutation de labels. En

particulier, le chemin utilisé dans le réseau ne varie pas au cours du temps puisqu'il

est déterminé lors de l'établissement du circuit virtuel.

Les labels permettant la commutation des cellules sont portés dans l'en-tête

de chaque cellule.

ATM est donc une technologie assez complexe, dont les fonctionnalités

s'appliquent aussi bien aux réseaux globaux des sociétés de télécommunications

qu'aux LAN plus réduits. [5]

3. Topologies physiques de réseau

3.1. TOPOLOGIE EN BUS

La topologie en BUS est une topologie physique de réseau dans laquelle tous

les nœuds du réseau sont liées les uns aux autres, a l’extrémité du BUS est placé

un bouchon de terminaison signifiant que le réseau se termine comme sur la figure

ci-dessous :](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-37-320.jpg)

![CHAPITRE II : Etude et conception du réseau LAN

38

Dans une topologie en BUS une seule station émet sur le bus. Lorsque que

celle-ci émet, la trame parcourt tout le bus jusqu'à ce qu'elle arrive au

destinataire. La topologie BUS s’avère simple et pratique à réaliser mais le

problème qui se pose avec cette topologie est que si l'un des nœuds est

déconnecté "temporairement" du réseau, c’est le réseau entier qui tombe.[6]

Les câbles utilisés sont généralement de type COAXIAL. On retrouve la

topologie en BUS sur des réseaux Ethernet 10 base 2, Ethernet 10 base 5, CATV.

3.2 TOPOLOGIE EN ANNEAU - "TOKEN-RING"

Dans la topologie en ANNEAU seul le nœud possédant le jeton a le droit

d’emmètre, le jeton va donc gérer l’émission sur le support pour éviter les

problèmes de collision. En FDDI, comme on a vu dans la partie précédente il y a

une deuxième boucle de secours au cas où la première boucle est temporairement

indisponible.

Les nœuds sont donc disposés sous forme d’un anneau comme le montre la

figure ci-dessous :

Figure II.3.1 : Topologie BUS](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-38-320.jpg)

![CHAPITRE II : Etude et conception du réseau LAN

40

On retrouve cette topologie sur les réseaux StarLan, ArcNet, Ethernet, Fast-

Ethernet, Gigabit-Ethernet.

Voici quelques avantages du câblage en étoile :

Chaque liaison est indépendante des autres

Extension du système par l’addition de liaisons vers l’extérieur

Permet une mise en œuvre progressive du système

Gestion centralisée

Les changements futurs ne nécessitent pas de modification dans le pré

câblage

Permet de manière rapide et économique toutes les modifications de

configuration

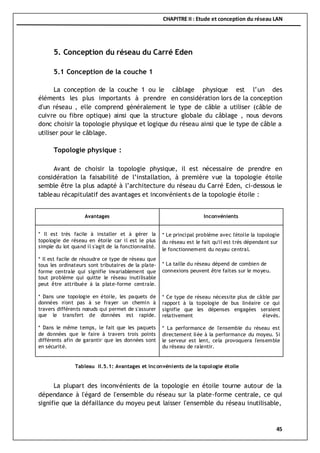

On essaiera de mettre le point sur les avantages et les inconvénients de cette

topologie plus tard dans la conception du réseau du Carré Eden [6].

4. Types et caractéristique de câbles

4.1 Paires torsadés

Une paire torsadée est une ligne de transmission formée de deux fils

conducteurs enroulés en hélice l’un autour de l’autre comme sur la figure ci-

dessous.

Cette configuration a pour but de maintenir précisément la distance entre les

fils et de diminuer la diaphonie. La distance maintenue entre les fils de la paire

définit son impédance caractéristique. Les contraintes géométriques (épaisseur de

l’isolant/diamètre du fil) maintiennent cette impédance autour de 100 ohms voici

donc l’impédance caractéristique des paires en fonction de son utilisation :

100 ohms pour les réseaux Ethernet en étoile ;

150 ou bien 105 ohms pour les réseaux Token Ring ;

100 ou bien 120 ohms pour les réseaux de téléphonie ;

Figure II.4.1 : Paire torsadée [7]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-40-320.jpg)

![CHAPITRE II : Etude et conception du réseau LAN

42

4.2. Les Catégories de câbles :

La catégorie du câble est définie à partir des mesures réalisées sur les

composant en laboratoire par les constructeurs, on peut donc identifier quatre

catégories de câble cat 3, cat 4, cat 5, Cat 5E

et deux autres cat6 et cat7 qui sont

en cours.

Les composants de la catégorie 5 et 5E

sont identiques, la différence provient

du fait que les composants de cat 5e ont des meilleurs résultats lors des tests en

laboratoire. En ce qui concerne la catégorie 6 le standard de la prise reste le

format RJ45.

Le câble catégorie 6 de classe E est une évolution en termes de gradation des

performances du câblage pour les liaisons de type Ethernet utilisant des

conducteurs à paires torsadées non blindées. Il est rétro-compatible avec les câbles

catégories 5 UTP et 5e FTP de classe D et permet de transmettre des données à des

fréquences jusqu'à 250 MHz et à des débits théoriques ne dépassant pas 1 Gbit/s,

ce type de câble peut permettre l'utilisation du standard 10GBASE-T -10 Gbits/s-

jusqu'à 50m).

La catégorie 6a est maintenant la plus récente. Elle est définie jusqu'à 500

MHz et est prévue pour le 10 Gigabit Ethernet (10GBASE-T).

Figure II.4.1 : Types de paires torsadées [8]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-42-320.jpg)

![CHAPITRE II : Etude et conception du réseau LAN

43

Les caractéristiques des catégories de câbles sont représentées dans le

tableau ci-dessous :

Catégorie Caractéristiques

Catégorie 3 Câbles 100 , 120 ou 150 et connecteurs dont les caractéristiques de

transmission sont spécifiés jusqu'à 16 Mhz. Ethernet 10 Mbps, token ring

4Mbps, LocalTalk, Téléphonie.

Catégorie 4 Câbles 100 , 120 ou 150 et connecteurs dont les caractéristiques

de transmission sont spécifiées jusqu'à 20 Mhz. Ethernet 10 Mbps,

token ring 4Mbps et 16 Mbps, LocalTalk, Téléphonie.

Catégorie 5 Câbles 100 , 120 ou 150 et connecteurs dont les caractéristiques

de transmission sont spécifiées jusqu'à 100 Mhz. Ethernet 10 Mbps et

100 Mbps, token ring 4Mbps et 16 Mbps, ATM 155 Mbps.

Catégorie 5 E Câbles 100 , 120 et connecteurs dont les caractéristiques de

transmission sont spécifiées jusqu'à 100 Mhz. Ethernet 10 Mbps et 100

Mbps, token ring 4Mbps et 16 Mbps, ATM 155 Mbps.

Catégorie 6 et 6a Câbles 100 , 120 et connecteurs dont les caractéristiques de

transmission sont spécifiées jusqu'à 200 Mhz. Ethernet 10, 100 ou 1000

Mbps, ATM 155 Mbps.

Catégorie 7 Câbles 100 et connecteurs dont les caractéristiques de

transmission sont spécifiées jusqu'à 600 Mhz. Ethernet 10, 100 ou 1000,

10000 Mbps

4.3. Les Classes de câble :

Les classes de transmission sont définies à partir des mesures réalisées sur la

chaine de liaison, ces mesures sont réalisées sur le terrain lors de l’installation et

permettent de donner la classe de la transmission, on peut donc identifier cinq

classe d’application classe A, B, C, D et D new, deux autres classes sont en cours ;

Classe E et F.

Tableau II.4.2 : Catégories et caractéristique de câble [8]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-43-320.jpg)

![CHAPITRE II : Etude et conception du réseau LAN

44

Les caractéristiques des classes d’application sont représentées dans le

tableau ci-dessous :

Classe Caractéristiques

Classe A

Application Voix et fréquence de transmission des informations

jusqu'à 100 KHz. Réseaux bas débit

Classe B

Application Data et fréquence de transmission des informations

jusqu'à 1 Mhz. Réseaux faible débit

Classe C

Application Data et fréquence de transmission des informations

jusqu'à 16 Mhz. Réseaux haut débit

Classe D

Application Data et fréquence de transmission des informations

jusqu'à 100 Mhz. Réseaux très haut débit

Classe E

Application Data et fréquence de transmission des informations

jusqu'à 200 Mhz. Réseaux très haut débit

Classe EA

Application Data et fréquence de transmission des informations

jusqu'à 500 Mhz. Réseaux très haut débit

Classe F

Application Data et fréquence de transmission des informations

jusqu'à 600 Mhz. Réseaux très haut débit

Classe FA

Application Data et fréquence de transmission des informations

jusqu'à 1 GHz. Réseaux très haut débit

Après la présentation des classes et catégories de câble voici donc un tableau

récapitulatif des distances maximales de lien selon le type et la classe

d’application comme définit dans la norme ISO 11 801 :

Cat du média Classe A Classe B Classe C Classe D et D new

Cat 3 2 km 500 m 100 m

Cat 4 3 km 600 m 150 m

Cat 5 et 5E 3 km 700 m 160 m 100 m

Tableau II.4.3(a): Classes et caractéristiques de câble [8]

Tableau II.4.3(b) : Distances opérationnelles des medias](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-44-320.jpg)

![CHAPITRE II : Etude et conception du réseau LAN

47

Nous utiliserons la fibre optique pour interconnecter les sous-répartiteurs au

répartiteur principal. Il est aussi possible de l’utiliser pour le raccordement d’un

poste de travail.

Avant de choisir le type de fibre optique à utiliser on essaiera de présenter les

différents types de fibre optique pour choisir le type le plus adapté à notre besoin.

Il existe 2 types de fibre optique la fibre multi-mode qui regroupe 3

catégories (OM1, OM2 et OM3) et la fibre monomode (OS1).

Ces fibres sont caractérisées par la taille du cœur, plus le cœur est gros plus

la lumière aura plus de chemins possibles pour se propager et plus forte sera la

dispersion modale signifiant un risque de perte de bande passante.

Caractéristiques des différentes fibres :

La fibre OM1 a un cœur de diamètre 62,5 microns (µ)

La fibre OM2 a un cœur de diamètre 50 microns (µ)

La fibre OM3 a un cœur de diamètre 50 microns (µ)

La fibre OS1 a un cœur de diamètre 9 microns (µ)

Les distances opérationnelles varient selon le type de fibre, le tableau ci-dessous

représente le type de fibre à utiliser selon de débit et la distance opérationnelle :

Distance Opérationnelle

Débits

300m 500m 2000m

10 Mbps OM1 OM1 OM1

100 Mbps OM1 OM1 OM1

1 Gbps OM1 OM2 OS1

10 Gbps OM3 OS1 OS1

Le tableau ci-dessous représente la longueur de la fibre selon la classe et le débit

Tableau II.5.1.2(a) : Type de fibre et distance opérationnelle selon le débit [10]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-47-320.jpg)

![CHAPITRE II : Etude et conception du réseau LAN

48

Débits

Classe

1 Gbps 10 Gbps

OM1 62,5/125µ 2 m à 220 m 2 m à 33 m

OM2 50/125µ 2 m à 550 m 2 m à 82 m

OM3 50/125µ 2 m à 900 m 2 m à 300 m

OS1 9/125µ 2 m à 100 km 2 m à 40 km

Le choix de la fibre optique à utiliser est donc fixé sur des fibres optiques

multi-mode(OM2) 50/125µ qui se justifie par la longue distance et le débit

nécessaire.

NB : Pour les longues distances on utilise généralement des fibres

monomode (OS1).

5.2. Conception de la couche 2

Apres l’étape de la conception de la couche 1, la deuxième étape consiste à

développer une topologie LAN de couche 2, c'est-à-dire à ajouter des équipements

de couche 2 à notre topologie dont le but est d'améliorer ses fonctionnalités ainsi

que l’augmentation les performances des groupes de travail.

Nous utiliserons des commutateurs LAN pouvant attribuer la bande

passante par port, pour laisser davantage de bande passante aux câbles

verticaux.

Le câble vertical acheminera tout le trafic de données entre le répartiteur

principal et le répartiteur intermédiaire. Il est donc clair que sa capacité

souhaitée est supérieure à celle d’un câble horizontal.

5.2.1 Conception de la couche d’accès

La couche accès est le point d'entrée au réseau pour les stations de travail

utilisateur. Dans un réseau LAN, nous pouvons uti liser soi t de

commutateurs offrant une bande passante commutée soi t des

concentrateurs offrant une bande passant partagée. Les commutateurs de

la couche accès permettent d’offrir des services comme les VLANs, Leur objectif

principal est d’autoriser l’accès des utilisateurs finaux sur le réseau.

5.2.2 Conception de la couche distribution

Tableau II.5.1.2(b) : performances des fibres [11]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-48-320.jpg)

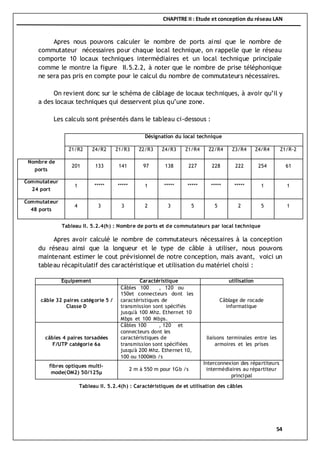

![CHAPITRE II : Etude et conception du réseau LAN

55

Equipement Caractéristique utilisation

AVAYA Ethernet 2526T-PWR 24e+2Ge

Commutateur de couche

d’accès

AVAYA Ethernet 2550T 48e+4Ge

Commutateur de couche de

distribution

5.2.5 : Evaluation financière

L’évaluation financière est représentée dans le tableau ci-dessous :

Equipement Quantité Prix unitaire Prix totale (MAD)

Prises murales

Femelle

2000 7,3 14.600

Connecteur 3402 5,4 18.371

Equipement Quantité Prix unitaire Prix total (MAD)

câble 32 paires

catégorie 5 / Classe D

30000(mètres) 9,4 56 .400

câbles 4 paires

torsadées F/UTP

catégorie 6a

120000(mètres) 14,5 435.000

fibres optiques multi-

mode(OM2) 50/125µ

1500 (mètres) 32 48.000

Equipement Quantité Prix unitaire Prix total (MAD)

AVAYA Ethernet

2526T-PWR 24 ports

4 7000 28.000

AVAYA Ethernet

2526T-PWR 48 ports

33 20000 660.000

AVAYA Switch 8300 6-

Slot System

3 40000 120.000

Tableau II. 5.2.4(i) : Caractéristiques de et utilisation des

commutateurs

Tableau II.5.2.5 (c) : Quantité et cout d’achat des commutateurs [13]

Tableau II. 5.2.5(a) : Quantité et coût d’achat des prises et des connecteurs

Tableau II. 5.2.5(b) : Quantité et coût d’achat des câbles](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-55-320.jpg)

![CHAPITRE III : Etude et planification du réseau WLAN

59

La toute première version de la norme 802.11 a été proposée en 1997. Elle

décrit les couches physiques et MAC pour une vitesse de transmission allant jusqu’à

2Mbits/s dans la bande des 900 MHz. Les extensions de cette norme sont les

suivantes [14] :

2.1.1. La norme 802.11a

La norme IEEE 802.11a (baptisé Wifi 5) est définie en 2001.Elle permet

d'obtenir un haut débit (54 Mbps théoriques, 30 Mbps réels). Son avantage par

rapport aux normes 802.1 1b/g est qu'elle dispose d'une plus grande bande

passante (5 GHz) donc peu encombrée, et offre des débits plus importants que

802.11 b (11 Mbps). I EEE 802.11 a utilise une technique de modulation OFDM. Les

inconvénients de cette norme sont sa faible portée (15m) et son incompatibilité

avec 802.11b.

2.1.2. La norme 802.11b

Le terme Wi -Fi, fait référence à cette norme qui fut la première norme des

WLAN utilisée par un grand nombre d'utilisateurs, elle a été approuvée le 16

Décembre 1999 par l'IEEE. La norme WiFi permet l’interopérabilité entres les

différents matériels existants, elle offre des débits de 11 Mbps, avec une portée de

300m dans un environnement dégagé. Elle fonctionne dans la bande des 2,4GHz,

séparée en plusieurs canaux.

Son inconvénient est le risque d'interférence avec les appareils fonctionnant

aux mêmes fréquences (four à micro onde, matériel sans fils, ...).

2.1.3. La norme 802.11g

Cette norme a été développée en 2003. Elle étend la norme 802.11b, en

augmentant le débit jusqu'à 54Mbps théorique (30 Mbps réels). Elle fonctionne aussi

à 2,4GHz, ce qui rend les deux normes parfaitement compatibles.

Grâce à cela, les équipements 802.11b sont utilisables avec les points d'accès

802.11g et vice- versa. Cependant, 802.11g utilise la technique de modulation

OFDM.

2.1.4. La norme 802.11n

La norme IEEE 802.11n, ratifiée en septembre 2009, permet d'atteindre un

débit théorique allant jusqu'à 450 Mbits/s sur chacune des bandes de fréquences

utilisable (2,4 GHz et 5 GHz). Elle améliore les standards précédents : IEEE 802.11a](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-59-320.jpg)

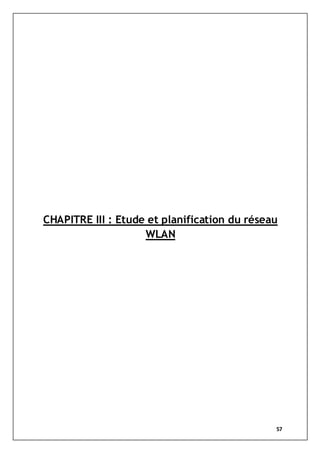

![CHAPITRE III : Etude et planification du réseau WLAN

60

pour la bande de fréquences des 5 GHz, IEEE 802.11b et IEEE 802.11g pour la bande

de fréquences des 2,4 GHz.

Amélioration par rapport aux normes IEEE 802.11a/b/g

La norme apporte des améliorations par rapport à IEEE 802.11a/b/g grâce aux

technologies suivantes :

MIMO qui permet d'utiliser, à la fois, plusieurs émissions spatiales et

plusieurs antennes pour les récepteurs et émetteurs.

Le regroupement des canaux radio permettant d'augmenter la bande

passante.

L'agrégation de paquets de données qui permet l'augmentation des débits

Variante Débit Max Fréquence Canaux Modulation Radio

802.11a

2 Mb/s 2,4 GHz 3 FHSS ou DSSS

802.11a 54 Mb/s 5 GHz 19 OFDM

802.11b 11Mb/s 2,4GHz 3 DSSS ou HR-DSSS

802.11g 54Mb/s 2,4 GHz 3

DSSS ou HR-DSSS ou

OFDM

802.11n > 100 MB/s

2,4 GHz ou 5

GHz

3ou 19

DSSS ou HR-DSSS ou

OFDM

2.2 LA COUCHE PHYSIQUE 802.11

Comme il a été indiqué précédemment, le standard 802.11 d'origine a

défini trois couches physiques de base, FHSS, DSSS, IR, auxquelles ont été

rajoutées trois nouvelles couches physiques Wi-Fi (avec deux variantes au sein de

la solution 802.11b) et Wi-Fi5 (802.11a/g).

Tableau III.2.1.4 : Récapitulatif des caractéristiques des normes [15]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-60-320.jpg)

![CHAPITRE III : Etude et planification du réseau WLAN

61

Figure III.2.2 (a): couches physiques du 802.11 [18]

Figure III.2.2(b) : débits et portées du 802.11 [18]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-61-320.jpg)

![CHAPITRE III : Etude et planification du réseau WLAN

62

2.3 Architecture du WIFI

Nous pouvons, dans un premier temps, classer les architectures de réseaux

WiFi en deux grandes catégories suivant le type de point d'accès utilisé : point

d'accès lourd et point d'accès léger.

Un point d'accès lourd est un équipement autonome dans lequel se trouve une

intelligence assez importante pour prendre en charge de nombreuses

fonctionnalités concernant la gestion, la qualité de service, la sécurité, etc.

Les points d'accès légers ont au contraire un nombre très limité de fonctions et les

architectures basées sur les AP légers concentrent l'intelligence dans un

commutateur.[16]

2.3.1. Avantages et inconvénients des bornes lourdes.

Les bornes lourdes sont conçues comme des équipements réseaux Ethernet

standard s'interfaçant avec les autres gammes de produit réseaux Ethernet

existant. Les équipementiers généralistes, proposant de nombreuses gammes mais

aussi les clients dont le réseau est déjà constitué y sont très intéressés. Pour les

petits déploiements WiFi, une borne lourde s'interfacera avec un commutateur en

place, et ne nécessite aucun équipement complémentaire.

2.3.2. Avantages et inconvénients des bornes légères

Avec les APs léger, le déploiement et la maintenance sont simplifiés. La

configuration est non rémanente (si l'AP est débranché, la configuration disparaît)

ce qui élimine le risque que les paramètres soient obtenus en cas de vol. Les

changements de firmware sont propagés automatiquement à partir du

commutateur et peuvent être protégés par chiffrement, AES par exemple. Grâce à

un couplage fort avec le commutateur, les basculements d'un AP à un autre

(handovers), très utiles pour la ToIP, sont gérés rapidement et simplement. Le gros

inconvénient des AP légers est d'imposer une architecture propriétaire entre la

borne et le commutateur, très contraignante et excluant la cohabitation de

matériels hétérogènes. Poussé à l'extrême, l'AP léger ne joue que le rôle d'antenne.

L'antenne est reliée à un commutateur/gestionnaire d'antennes. En d'autres

termes, nous avons un point de contrôle qui possède des antennes multiples qui

couvrent tout un territoire. Cette solution nécessite une remontée des informations

vers le contrôleur qui possède donc l'ensemble de toutes les fonctions. Une

difficulté étant le manque de traitement de la partie signal et de la partie

signalisation au niveau de l'antenne, il faut transporter tous les signaux jusqu'au

point de traitement sans que cela soit des réseaux de type Ethernet, ce qui

complique assez fortement la partie câblage de l'entreprise qui veut se doter de](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-62-320.jpg)

![CHAPITRE III : Etude et planification du réseau WLAN

64

3.3.2 Le Bluetooth

Claviers, souris, imprimantes, PDA, ordinateurs et autres matériels utilisant la

technologie Bluetooth peuvent perturber le 802.11b et le 802.11g car ils emploient

la même bande de fréquences à 2,4 GHz. Puisque cette technologie repose sur la

modulation, l’ensemble des canaux WiFi est touché.

Heureusement, la puissance des équipements Bluetooth est en général assez

faible, donc le problème ne se pose que si l’on est à proximité (moins d’une

dizaine de mètres) d’un équipement Bluetooth. Par ailleurs, l’utilisation de ces

équipements est en général ponctuelle : synchronisation d’un PDA avec un

ordinateur, échange de cartes de visites électroniques entre ordinateurs et ainsi de

suite, donc le problème est souvent si limité dans le temps qu’on ne le remarque

pas.

Par ailleurs, si un équipement Bluetooth est fréquemment utilisé par vos

employés et pendant des durées importantes, comme des oreillettes sans fil

permettant de téléphoner sur IP, par exemple, alors les risques d’interférences

sont importants.

Une solution consiste à définir des règles d’usage des ondes radio au sein de

votre entreprise, par exemple en n’autorisant l’utilisation du Bluetooth que pour

synchroniser des PDA. Par ailleurs, certains produits Bluetooth savent détecter et

éviter les canaux occupés par le WiFi.

Une autre alternative est d’utiliser le 802.11a ou le 802.11n à 5 GHz, car à

ces fréquences on n’est pas du tout gêné par le Bluetooth. On verra cette partie

plus en détails dans les axes d’amélioration.

3.3.3. Les fours à micro-ondes

Une autre source de bruit très sérieuse est le four à micro-ondes. En effet,

ces fours sont présents chez beaucoup de particuliers et dans de nombreuses

Figure III.3.3.1(b) : Répartition des canaux autour de 2.4GHz [17]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-64-320.jpg)

![CHAPITRE III : Etude et planification du réseau WLAN

68

Un autre avantage considérable du WiFi à 5GHz est le fait que cette bande de

fréquences est peu encombrée : on ne sera pas gêné par le Bluetooth, les fours à

micro- ondes, les téléphones portables, etc. En outre, le WiFi à 5 GHz étant

relativement peu répandu en France, contrairement au 802.11b au 802.11g et au

802.11n à 2,4 GHz, il est peu probable que le réseau sans fil de votre voisin sera

en Wifi à 5 GHz : cela limite encore les possibilités d’interférences.

En revanche, le Wifi à 5 GHz n’a pas que des atouts : ses deux principaux

inconvénients par rapport au Wifi à 2,4 GHz sont le prix et le consensus. En effet,

les AP et les adaptateurs à 5 GHz sont en général légèrement plus chers que les

équipements à 2,4 GHz. D’autre part, le 5 GHz est encore rare en entreprise et il

l’est encore plus dans les hotspots. Il y a deux conséquences à cela : d’abord les

produits disponibles sont moins nombreux car le marché est plus restreint. Il existe

très peu d’ordinateurs portables vendus avec le WiFi à 5 GHz intégré. Ceci

commence toutefois à changer. D’autre part, si vous optez exclusivement pour le 5

GHz, les adaptateurs de vos employés ne leur permettront pas de se connecter à la

grande majorité des hotspots, ce qui est bien dommage car vous perdrez ainsi une

partie de l’intérêt du WiFi : la possibilité pour vos employés de se connecter

pendant leurs déplacements, dans des hôtels, des aéroports et tout autre lieu

public.

Une bonne solution consiste à déployer un réseau à double radio, l’une en

802.11b/g et l’autre en 802.11n à 5 GHz, et d’équiper les employés avec des

adaptateurs 802.11a/b/g/n. Ils pourront ainsi se connecter dans tous les hotspots,

utiliser le WiFi chez eux avec un routeur WiFi bas de gamme, tout en profitant

d’une excellente connexion WiFi en 802.11n à 5 GHz au bureau.

5.3. Réduire les problèmes de NLOS et de réflexion

Figure III.5.2 : Maillages à 5GHz [18]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-68-320.jpg)

![CHAPITRE III : Etude et planification du réseau WLAN

69

Pour réduire les problèmes de réception en condition NLOS, on peut

commencer par positionner les antennes et si possible les obstacles de telle sorte

que les interférences soient moins intenses. Un outil d’analyse s’avère alors encore

très utile : en déplaçant les antennes et en mesurant, la puissance du signal reçu

et le rapport signal sur bruit, on peut parvenir à améliorer la situation

considérablement. Pour le problème d’opposition de phase, un déplacement des

antennes ou des obstacles, même léger, peut parfois résoudre le problème : les

interférences peuvent créer de petites zones d’ombres qu’on peut parfois

simplement éviter.

On peut également veiller à limiter les surfaces réfléchissantes telles que les

surfaces métalliques qui reflètent énormément le signal radio : il suffit parfois de

relever les stores en métal pour obtenir un meilleur signal.

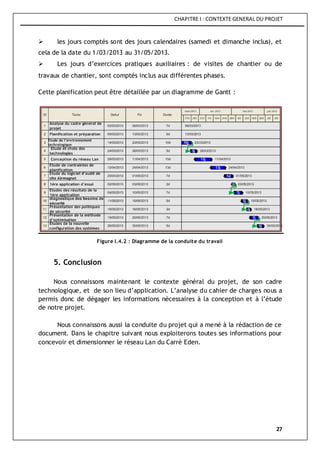

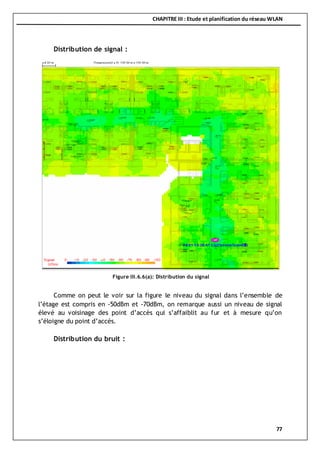

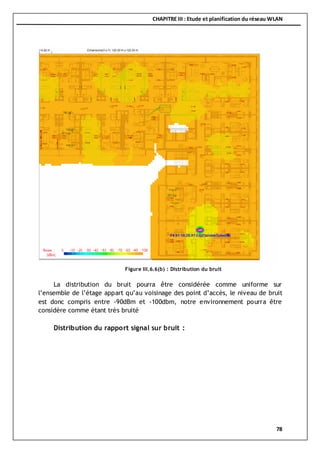

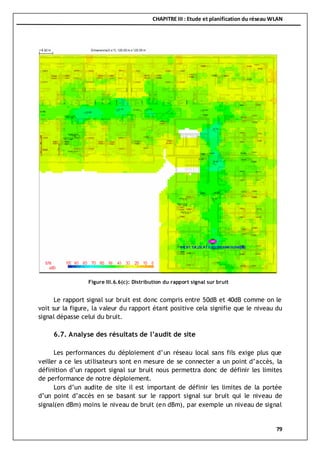

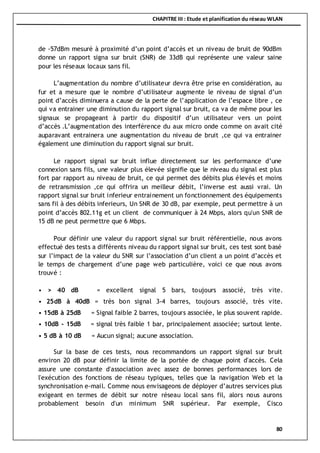

6. Audit de site et résultats de planification

Maintenant qu’on a une idée sur l’ensemble de problèmes que nous pourrons

rencontrer pour le déploiement de notre réseau sans fils et les axes d’amélioration

, on peut donc choisir parmi les différentes normes les normes les plus adéquates a

notre situation .

L’audit de site (Site survey) est une technique qui va nous permettre de

planifier précisément et à déployer notre réseau sans fil dans n'importe quel

environnement intérieur et extérieur de l’hôtel. L'objectif est donc de fournir une

carte fiable de prédiction du signal WiFi et de performance du réseau sans fils que

nous allons déployer. Notre méthode consistera donc à balayer la totalité de

l’hôtel et à définir l’emplacement le plus approprié des points d’accès.

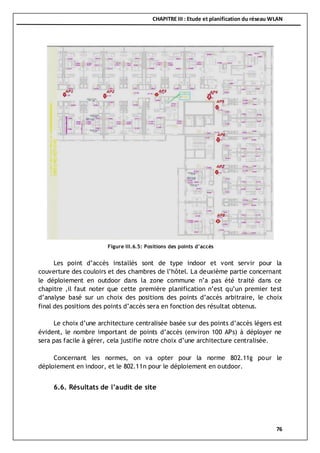

6.1. Déploiement de multiples AP

Pour obtenir une bonne couverture radio et une bonne capacité l’emploi de

multiples AP s’avère obligatoire, il nous permettra aussi d’éviter les zones d’ombre

et d’offrir aux utilisateurs un débit suffisant pour l’utilisation des services et

applications sur le réseau. Il fait aussi faire attention aux problèmes de gestion des

points d’accès comme cité précédemment, ce problème pourra être résolu dans un

premier temps par l’utilisation d’une architecture de gestion centralisée. [19]

6.2. Les déploiements en trois dimensions

Lorsque l’on déploie un réseau sans fil sur plusieurs étages d’un même

bâtiment, il faut prendre garde aux problèmes d’interférences qui peuvent

provenir des points d’accès des étages voisins. Le problème du positionnement des](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-69-320.jpg)

![CHAPITRE III : Etude et planification du réseau WLAN

70

points d’accès devient assez complexe lorsque l’on rajoute cette troisième

dimension verticale. Une façon de procéder est de disposer les AP en un maillage

hexagonal au 1er étage, puis on place les points d’accès du 2eme étage en un

maillage hexagonal décalé par rapport à celui du 1er étage de sorte qu’aucun point

d’accès ne soit à la verticale directe d’un autre point d’accès. Et ainsi de suite

pour chaque étage.

Comme on peut le voir, un déploiement en 3D avec seulement trois canaux

est presque irréalisable sans interférences. Dans ce contexte, l’avantage du 5 GHz

est très important il nous permettra de disposer de plus de canaux pour éviter les

interférences.

6.3. L’audit de site

Pour savoir combien d’AP installer et où les placer, la solution la plus simple

consiste à réaliser ce qu’on appelle un « audit de site » (site survey). Cela consiste

à installer un ou plusieurs AP aux endroits qui paraissent les plus adaptés, puis à

mesurer le signal en se déplaçant dans les locaux. Il n’est pas nécessaire de

connecter les AP au réseau, mais simplement de les alimenter en électricité et de

les allumer. Si l’on observe des zones d’ombre, des interférences ou encore un

débit insuffisant, il faut déplacer les AP et recommencer. Bien que cela soit une

solution assez « artisanale », elle est assez fiable pour s’assurer que la couverture

radio soit bonne1. Les outils que l’on peut utiliser pour réaliser l’audit de site sont

très nombreux. Nous allons commencer par les plus simples pour aboutir aux plus

complets.

6.4. Outil de cartographie radio Surveyor Airmagnet

Figure III.6.2 (a): Déploiement des points d’accès en 3D [18]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-70-320.jpg)

![CHAPITRE III : Etude et planification du réseau WLAN

75

Un autre avantage des logiciels de cartographie est la documentation : les

cartes imprimées sont bien plus claires pour tout un chacun qu’une obscure

liste de paramètres radio griffonnés sur une feuille de papier. Par ailleurs, il est

intéressant de refaire régulièrement la cartographie radio après le déploiement

pour observer d’éventuels changements de la couverture radio et de comparer la

carte obtenue avec les précédentes, les changements sont plus faciles à

remarquer.

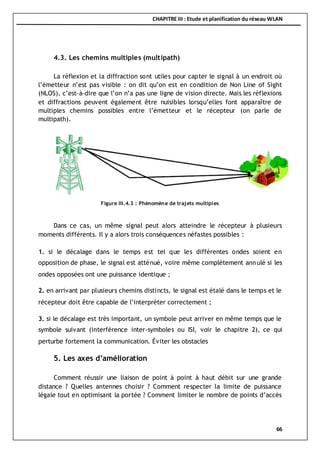

6.5. Présentation du site d’audit

La figure ci-dessous représente le déploiement des points d’accès au niveau

de l’étage 3 sur la zone 1, les résultats obtenus seront donc en fonction des

positions indiquées dans la figure ci-dessous.

Figure III.6.4(g): Fonctionnement du logiciel Surveyor [20]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-75-320.jpg)

![CHAPITRE IV : Optimisation du LAN et études des politiques de sécurité

97

Pour éviter tout problème de perte ou de gestion des missions par les

employés c’est préférable de restreindre la responsabilité de chaque mission en

mettant des firewalls logiciel comme IPtables et des antivirus pour chaque machine

du VLAN administration ainsi qu’un système d’authentification KERBEROS si

nécessaire.

L’implémentation d’un système de sauvegarde des données est recommandée

afin de faciliter la restauration en de pertes.

L’absence de maîtrise d’un produit, quelles que soit ses qualités intrinsèques,

peut conduire à remettre en cause sa sécurité, par exemple suite à une erreur

d’administration, ou à l’absence d’application des mises à jour par crainte des

pannes. La bonne maîtrise dans le temps d’un produit repose naturellement sur

l’adéquation entre son niveau de complexité (fonctionnalités, architecture) et les

capacités (effectifs et compétences techniques) de l’équipe chargée de le mettre

en œuvre. Elle est de plus facilitée par un certain nombre de facteurs intrinsèques

au produit, notamment la qualité de sa documentation et de ses interfaces de

paramétrage (qui, idéalement, ne doivent pas permettre la définition d’une

configuration non sécurisée), la disponibilité d’un mécanisme de mise à jour

robuste et documenté, et celle d’outils pertinents d’aide à la résolution de

problèmes (journaux, validation de configuration, etc.).[21]

3.5. Architecture de sécurité

3.5.1 Architecture basique

L’architecture la plus simple que l’on puisse proposer est présentée sur la

Figure 1. L’interconnexion se résume ici à un simple pare-feu. Les serveurs

applicatifs et les dispositifs de stockage sont directement connectés au LAN. Les

flux applicatifs considérés ici sont représentés par les schémas. Il s’agit ici :

des flux de consultation internet depuis le LAN.

des flux d’interaction des internautes depuis internet avec les machines

internes.

des flux de mise à disposition de contenu sur le web depuis le LAN.](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-97-320.jpg)

![CHAPITRE IV : Optimisation du LAN et études des politiques de sécurité

99

Note importante : dans ce cas, seuls sont déplacés les serveurs devant être

accessibles de l’extérieur. Les serveurs à usage interne (serveurs de fichier, base

de données par exemple) doivent rester quant à eux connectés directement au LAN

et accessibles uniquement depuis ce dernier. [22]

Les clients sont situes dans la zone DMZ, cela protège les machines de

l’administration d’une attaque provenant e l’intérieur du LAN.

Cette architecture corrige correctement le premier problème (les flux à

destination des clients ne circulent plus au travers du LAN) mais pas les deux autres

dans la mesure où le pare-feu constitue toujours un point critique de l’architecture

et où aucune protection spécifique n’est mise en place pour prendre en compte le

risque de défiguration des machines clients.

Donc la deuxième architecture est la plus correspondante dans notre cas pour

définir une architecture de sécurité du réseau d’hôtel.[22]

4. Sécurité du réseau sans fil

Installer un réseau sans fil sans le sécuriser peut permettre à des personnes

non autorisées d'écouter, de modifier et d'accéder à ce réseau. Il est donc

indispensable de sécuriser les réseaux sans fil dès leur installation. Il est possible

de sécuriser son réseau de façon plus ou moins forte selon les objectifs de sécurité

et les ressources que l'on y accorde. La sécurité d'un réseau sans fil peut être

réalisée à différents niveaux : configuration des équipements et choix des

protocoles.

4.1. Sécurité des points d'accès

Figure IV.3.5.2 : architecture « accès DMZ via le parefeu »](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-99-320.jpg)

![CHAPITRE IV : Optimisation du LAN et études des politiques de sécurité

100

Changer la configuration par défaut des points d'accès est une première étape

essentielle dans la sécurisation du réseau sans fil. Pour cela il est nécessaire de

changer les mots de passe par défaut (notamment administrateur) par des mots de

passe plus forts.

Modifier la configuration

Par défaut (adressage privé utilisé avec DHCP ou adresse de l'interface par

exemple) :

Désactiver les services disponibles non utilisés (SNMP, Telnet...) ;

Régler la puissance d'émission du point d'accès au minimum nécessaire.

Il est également important de mettre à jour le firmware de son point

d'accès dès que le constructeur propose une mise à jour (résolution d'un problème

de sécurité sur un des services disponibles par exemple). Cette mise à jour suppose

des tests préalables poussés afin de vérifier la compatibilité avec l'existant une fois

la mise à jour effectuée.

Changer le SSID par défaut est une bonne pratique, largement recommandé

dans la plupart des cas. Il est judicieux de ne pas choisir un SSID attractif.

La plupart des points d'accès donne la possibilité de désactiver la diffusion du

SSID. Il ne s'agit nullement d'une mesure de sécurité car une personne informée

pourra obtenir le SSID très facilement : le SSID est une donnée qui est visible lors

de l'association d'un client.

Ensuite, il s'agit de configurer le point d'accès en activant les options de

sécurité répondant aux objectifs choisis en matière de sécurité. Les différents

protocoles relatifs à la sécurité des réseaux sans fil sont exposés dans la suite de ce

document.

L'activation de la journalisation de l'activité du point d'accès est nécessaire.

Exporter ces journaux vers une machine de confiance, sécurisée dans cette

optique, est largement recommandé.

Enfin, au-delà de la sécurité logique, il est nécessaire de prendre en compte

la sécurité physique des points d'accès. Une protection des points d'accès doit être

mise en place afin de contrer un utilisateur mal intentionné ayant un accès

physique aux bornes (connexion de l'attaquant par câble croisé ou câble série,

modification matérielle de la totalité ou d'une partie du point d'accès ...).[18]](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-100-320.jpg)

![CHAPITRE IV : Optimisation du LAN et études des politiques de sécurité

102

Enfin, il faut également garder à l'esprit que tous les utilisateurs d'un réseau

Wi-Fi protégé avec le chiffrement WEP partagent la même clef WEP. Ainsi, tout

utilisateur peut écouter les autres utilisateurs comme si aucun chiffrement n'était

en place.

L'évolution du chiffrement dans les réseaux sans fil est apparue avec le

standard WPA (Wi-Fi Protected Access). Cette norme était initialement une norme

intermédiaire en attendant la finition et la ratification de la norme IEEE 802.11i,

devant apporter un niveau de sécurité satisfaisant pour l'ensemble des exigences

en matière de chiffrement, authentification et intégrité.

Le WPA introduit le protocole TKIP (Temporal Key Integrity Protocol), qui sera

repris par la norme IEEE 802.11i. Ce protocole permet de remédier aux faiblesses

du chiffrement WEP en introduisant un chiffrement par paquet ainsi qu'un

changement automatique des clefs de chiffrement. L'algorithme de chiffrement

sous-jacent est toujours le RC4 utilisé avec des clefs de 128 bits, mais

contrairement au WEP, il est utilisé plus correctement. Des méthodes d'attaques

ont cependant été publiées en novembre 2008 ; elles permettent sous certaines

conditions de déchiffrer quelques trames arbitraires émises par le point d'accès

vers une station et d'injecter de nouvelles trames (empoisonnement de table ARP

par exemple). Les bulletins d'actualité CERTA-2008-ACT-045 et CERTA-2008-ACT-

047 abordent ces problèmes.[18]

Le standard WPA définit deux modes distincts :

WPA-PSK Mode : repose sur l'utilisation d'un secret partagé pour

l'authentification ;

WPA Enterprise Mode : repose sur l'utilisation d'un serveur RADIUS pour

l'authentification.

Le mode WPA-PSK est vulnérable à des attaques par dictionnaire. Il est donc

très important de choisir un secret (passphrase) fort afin de limiter ces risques.

Cependant, en ce qui concerne le chiffrement dans les réseaux sans fil, le WPA

apporte un niveau de sécurité supérieur à celui fourni par le WEP. Il permet

aujourd'hui de se prémunir contre la plupart des attaques cryptographiques

connues contre le protocole de chiffrement WEP.

La dernière évolution en date de juin 2004, est la ratification de la norme

IEEE 802.11i, aussi appelé WPA2 dans la documentation grand public. Ce standard

reprend la grande majorité des principes et protocoles apportés par WPA, avec une

différence notoire dans le cas du chiffrement : l'intégration de l'algorithme AES

(Advanced Encryption Standard - FIPS-197). Les protocoles de chiffrement WEP et](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-102-320.jpg)

![CHAPITRE IV : Optimisation du LAN et études des politiques de sécurité

103

TKIP sont toujours présents. Deux autres méthodes de chiffrement sont aussi

incluses dans IEEE 802.11i en plus des chiffrements WEP et TKIP :

WRAP (Wireless Robust Authenticated Protocol) : s'appuyant sur le mode

opératoire OCB (Offset Codebook) d’AES ;

CCMP (Counter Mode with CBC MAC Protocol) : s'appuyant sur le mode

opératoire CCM (Counter with CBC-MAC) d’AES ;

Le chiffrement CCMP est le chiffrement recommandé dans le cadre de la

norme IEEE 802.11i. Ce chiffrement, s'appuyant sur AES, utilise des clefs de 128

bits avec un vecteur d'initialisation de 48 bits.

Ces mécanismes cryptographiques sont assez récents et peu de produits

disponibles sont certifiés WPA2. Le recul est donc faible quant aux vulnérabilités

potentielles de cette norme. Même si ce recul existe pour l'algorithme AES, le

niveau de sécurité dépend fortement de l'utilisation et de la mise en œuvre de AES.

De plus, WPA2 pose aujourd'hui des problèmes de compatibilité pour les

clients d'un réseau sans-fil. En plus du matériel non encore répandu, tous les

systèmes d'exploitation n'intègrent pas la norme WPA2 ou IEEE 802.11i.

A ce jour, compte tenu de la disponibilité du matériel, des problèmes de

compatibilité et en l'absence de recul suffisant, la solution la plus sûre d'un point

de vue cryptographique reste l'utilisation simultanée d'IPSEC. Contrairement au

standard IEEE 802.11i, IPSEC bénéficie d'un recul certain quant à la qualité de la

sécurité offerte. Le coût de mise en œuvre est sans doute plus élevé. Néanmoins

l'absence de recul concernant la norme IEEE 802.11i oblige à être prudent lorsque

l'on désire un chiffrement d'un niveau éprouvé.[18]

4.2.2. Authentification

La norme 802.11 initiale spécifie deux modes d'authentification : ouvert ou

partagé (open ou shared). L'authentification ouverte signifie l'absence

d'authentification et l'authentification partagée signifie l'utilisation d'un secret

partagé, en l'occurrence une clef WEP dans un mécanisme challenge/réponse. Il est

vite apparu que ce mode d'authentification était très largement insuffisant,

induisant même une dégradation du chiffrement par l'intermédiaire du

challenge/réponse donnant de la matière à des attaques cryptographiques.

La plupart des équipements donnent la possibilité de filtrer les adresses MAC

ayant le droit de s'associer avec le point d'accès. Cette liste doit être reproduite

sur chaque point d'accès du réseau sans fil si l'on désire garder toute la mobilité du

réseau.](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-103-320.jpg)

![110

BIBLIOGRAPHIE

[1] : REFERENTIEL TECHNIQUE ‘Voix - Données – Images CABLAGE BANALISE

MULTIMEDIA’ Version 3.2.1 mars 2009

[2] : Site officiel de google https://maps.google.com/maps?hl=en&tab=wl (Mars

2013)

[3] : Site officiel de Wikipedia

http://docwiki.cisco.com/wiki/Ethernet_Technologies ,(Mars 2013),

[4] : Nathalie Bruneaut et Thomas TAM ‘ Les réseaux Ethernet, Token Ringet FDDI’ guill.net

Mars 2011

[5] : Bachar Salim HAGGAR, ‘Conception de réseaux de campus’ octobre 2009

[6] : Site officiel de Wikipedia

https://en.wikipedia.org/wiki/Asynchronous_Transfer_Mode (Mars 2013).

[7] : Site officiel de Wikipedia http://fr.wikipedia.org/wiki/Paire_torsad%C3%A9e

[8] : Cours ‘câblage VDI’ BAC-PRO SEN POITIERS 2009

[9] : SIEMON Nouveau Guide du Câblage Informatique des Bâtiments (2010)

[10] : Master GETEL ‘UV Technologie de l'optique guidée’ Version Septembre 2007

[11] : AFNOR ‘Réseau locaux sur fibre optique’ Version 1990

[12] : Site officiel de marocventes http://www.marocventes.com/Informatique

(avril 2013)

[13] : Site officiel de http://www.touslescables.com/bobine-aide.html (avril 2013)

[14] : Site officiel de memoireenligne

http://www.memoireonline.com/07/09/2324/m_Les-technologies-sans-fil-Le-Wi-

Fi-et-la-Securite1.html (avril 2013)

[15] : Site officiel de Wikipedia http://fr.wikipedia.org/wiki/IEEE_802.11 (avril

2013)](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-110-320.jpg)

![111

[16] : CiscoMag ‘Migration des Access Points autonomes vers Cisco Unified

Wireless ‘ Mars 2008

[17] Site officiel de Wikipedia http://fr.wikipedia.org/wiki/Liste_des_canaux_Wi-Fi

Mais 2013

[18] Aurleien Geron ‘Wifi professionnel La norme 802.11 Le déploiement et la

sécurité’ 3eme édition DUNOD

[19] Katia RUNSER PHD ‘Méthodologie de planification de réseau locaux sans-fil’

[20] Fluke network Fiche technique ‘AirMagnet Survey’ 2010

[21] : www.memoireonline.com – «sécurité et télécommunications » (Mai 2013)

[22] Site officiel de Agence nationale de la sécurité des systèmes d’information

http://www.ssi.gouv.fr/ – «sécurité-des-réseaux » « date de visite : 15/05/2013 ».](https://image.slidesharecdn.com/rapportprojetpfe-140704153105-phpapp02/85/Rapport-projet-pfe-111-320.jpg)