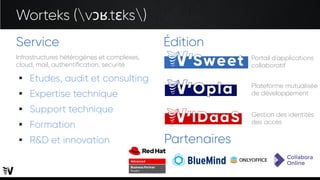

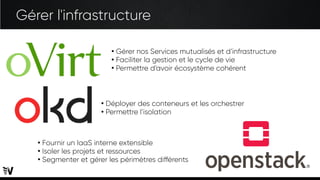

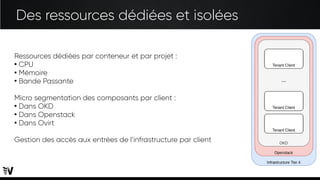

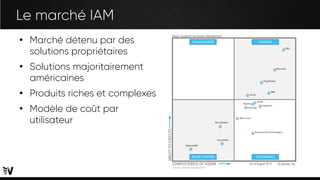

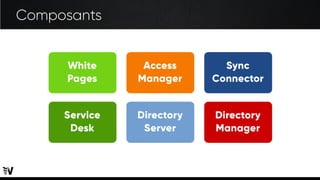

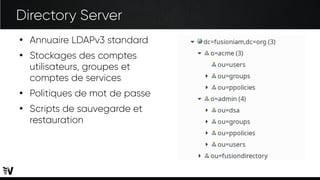

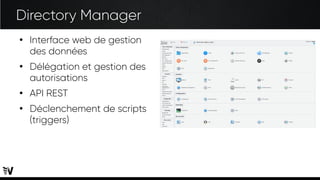

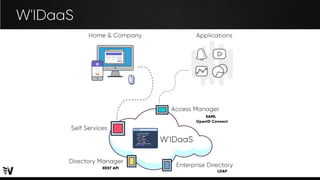

Worteks propose une infrastructure cloud et une solution d'identité en tant que service (IDaaS) entièrement open source, axées sur l'authentification, la sécurité et la gestion des identités. La solution inclut des outils tels que FusionIAM, qui centralisent l'administration des informations d'identité et des accès, tout en simplifiant la gestion grâce à une architecture orientée services. Les clients bénéficieront d'une infrastructure dédiée, isolée et facilement évolutive, répondant aux besoins variés de gestion des identités et d'accès.