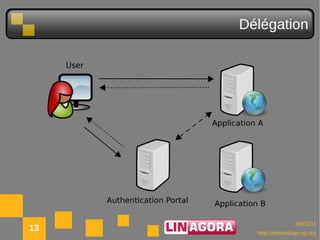

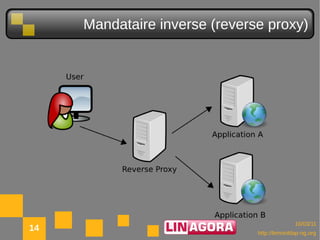

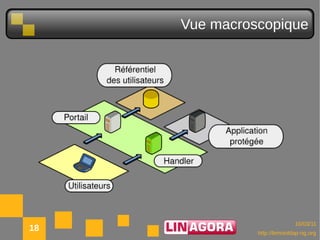

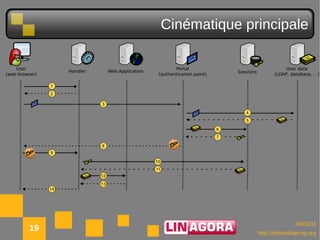

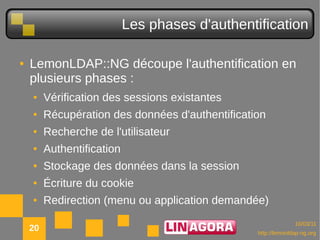

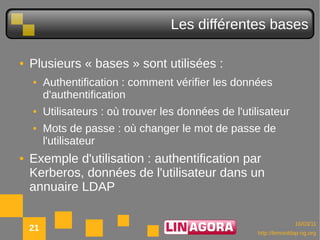

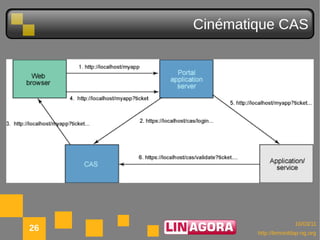

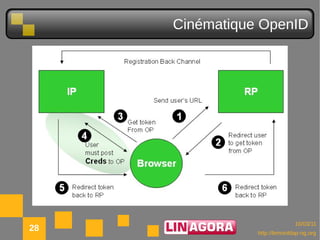

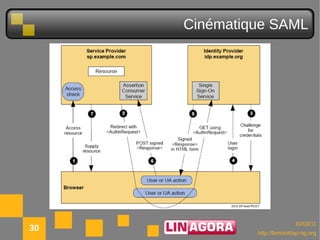

Le document présente lemonldap::ng, un système de Single Sign-On (SSO) pour les applications web, détaillant son fonctionnement et ses composants. Il aborde également les différentes méthodes d'authentification compatibles et sa capacité à fonctionner avec d'autres protocoles comme CAS, OpenID et SAML. Clément Oudot, leader du projet, explique les défis liés à la gestion des utilisateurs et à la sécurité des données d'authentification.