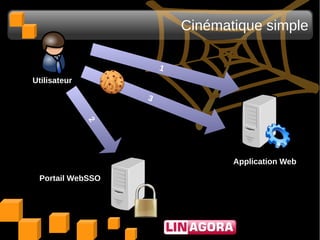

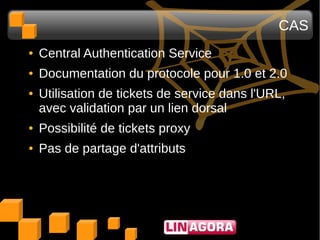

Le document traite des protocoles de contrôle d'accès et de fédération d'identité, en mettant en avant les cas d'utilisation de CAS, OpenID et SAML. Il explique le fonctionnement de chaque protocole, leurs différences et leurs applicabilités dans le cadre de l'authentification unique (SSO). Enfin, il aborde l'importance de la fédération d'identités pour la protection de la vie privée et la simplification des identités numériques des utilisateurs.