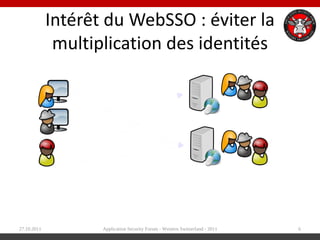

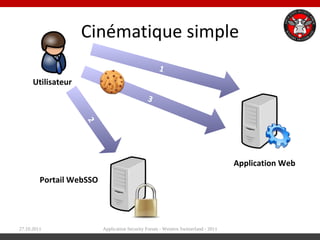

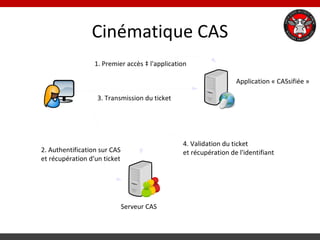

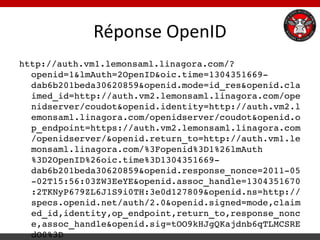

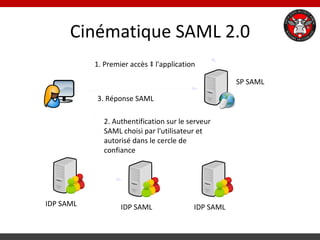

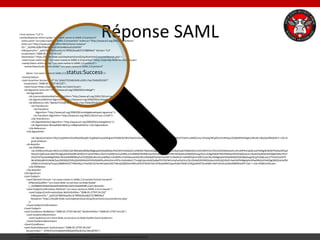

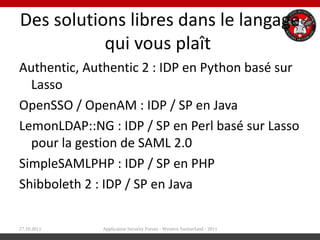

Le document présente une comparaison des protocoles d'authentification unique tels que CAS, OpenID et SAML, en soulignant leurs concepts, différences et cas d'utilisation. Il aborde également les modèles de contrôle d'accès, la fédération d'identités et les mécanismes de validation des tickets. Enfin, il inclut des explications techniques et des exemples de flux d'authentification pour chaque protocole.