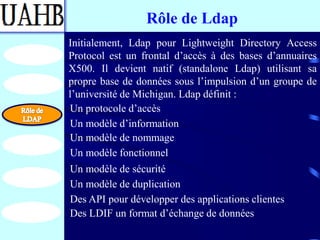

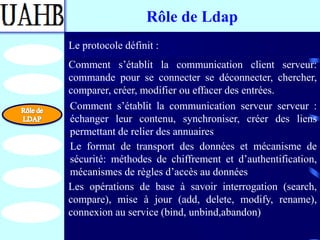

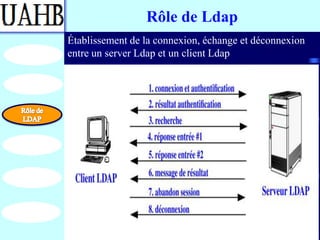

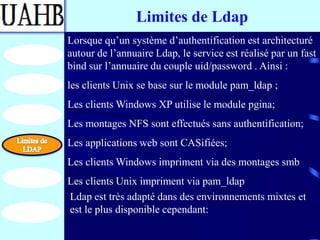

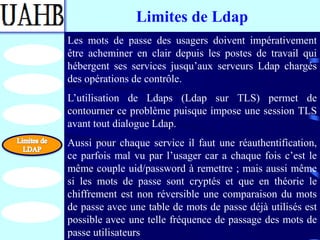

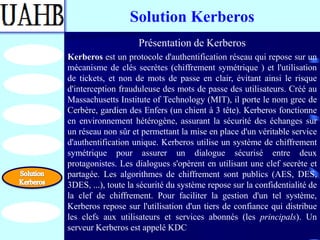

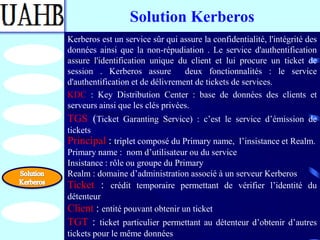

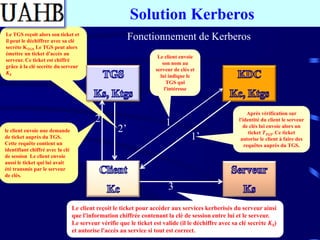

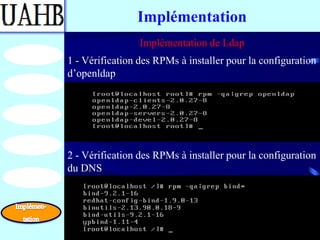

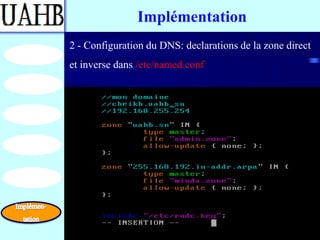

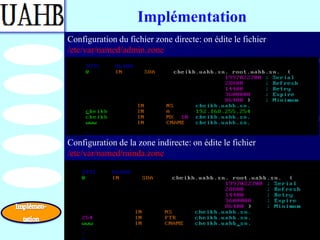

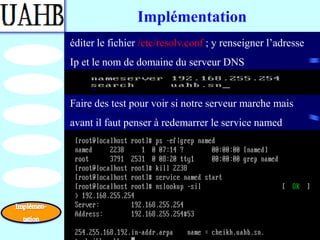

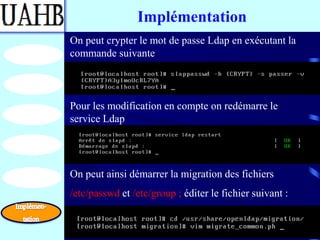

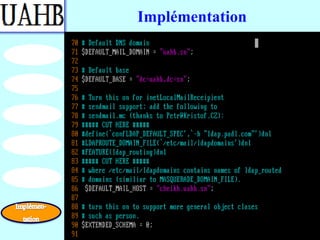

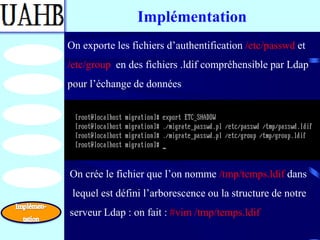

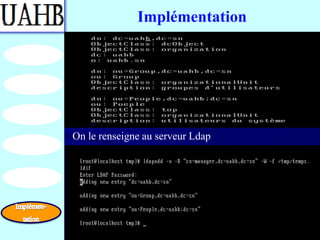

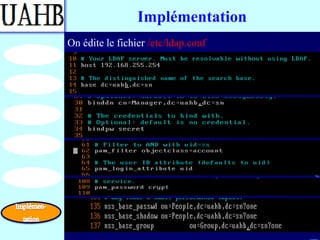

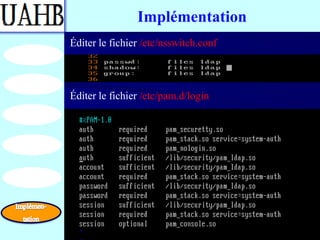

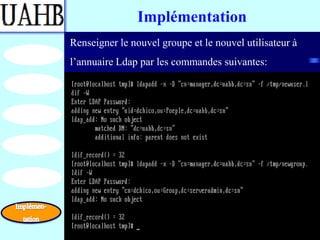

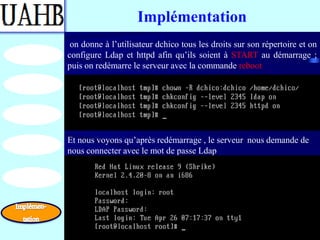

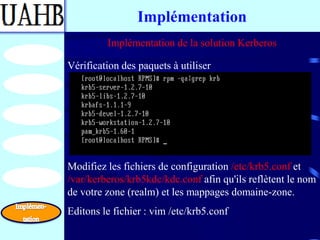

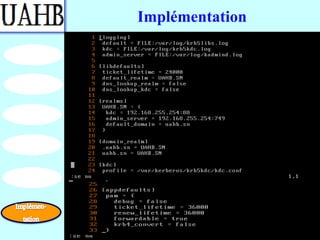

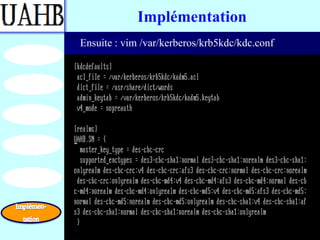

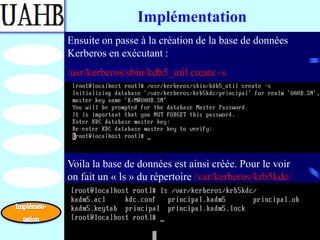

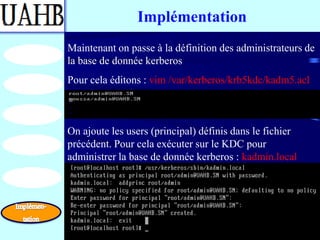

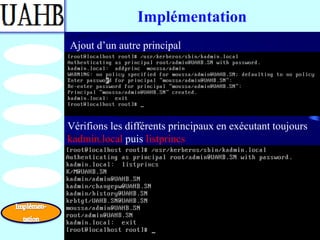

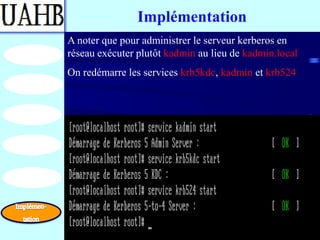

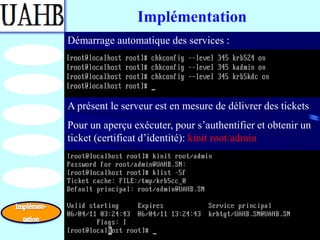

Le document aborde les enjeux de l'authentification réseau, en présentant LDAP comme une solution avec ses avantages et limitations, notamment en matière de sécurité. Il propose Kerberos comme alternative, soulignant ses fonctionnalités de sécurité, son mécanisme d'authentification basé sur les tickets, et son rôle dans la mise en œuvre d'un service d'authentification unique. Enfin, il décrit les étapes d'implémentation de LDAP et Kerberos, tout en notant que malgré les défis de configuration, Kerberos améliore la sécurité et la simplicité d'utilisation pour les usagers.