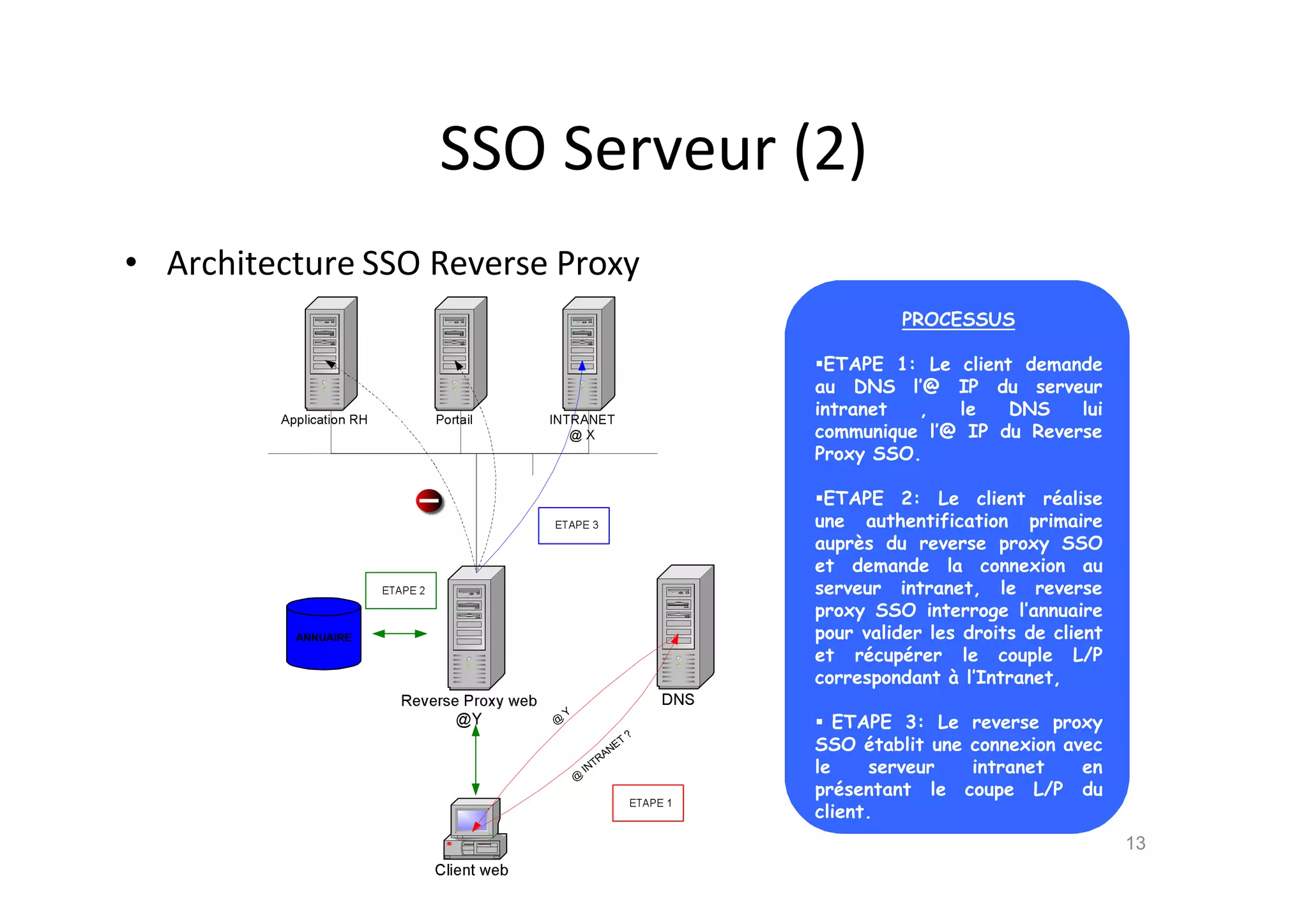

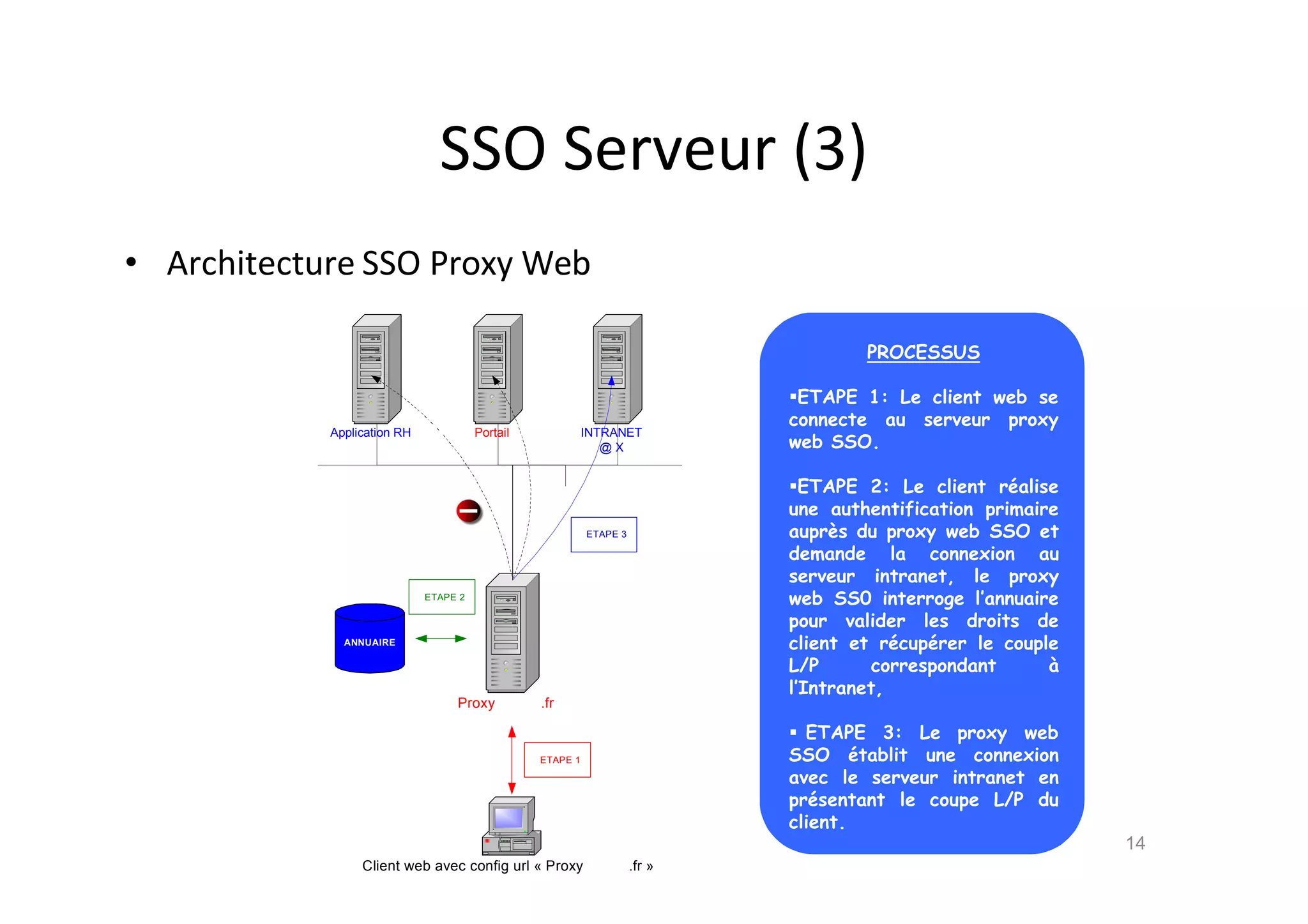

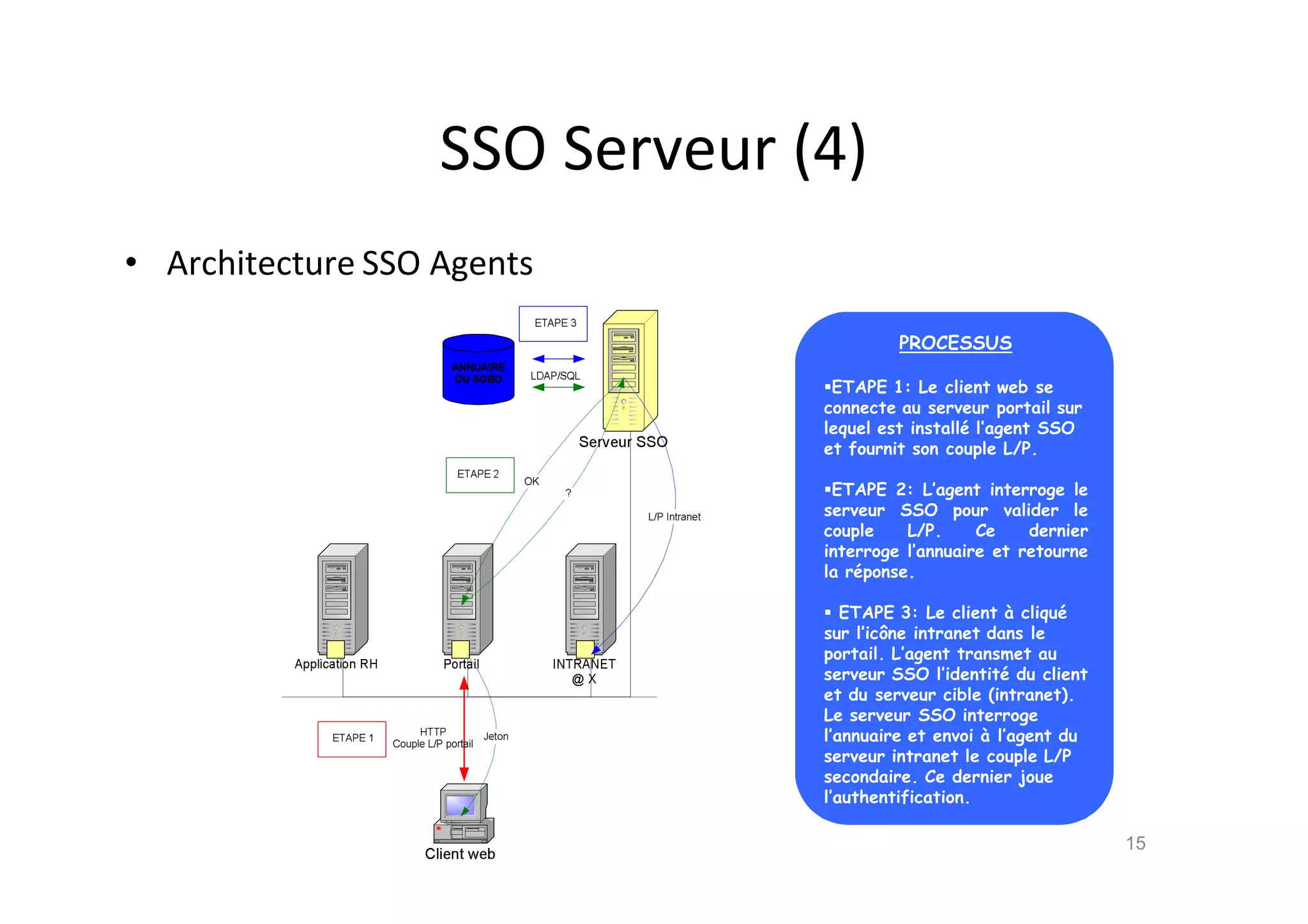

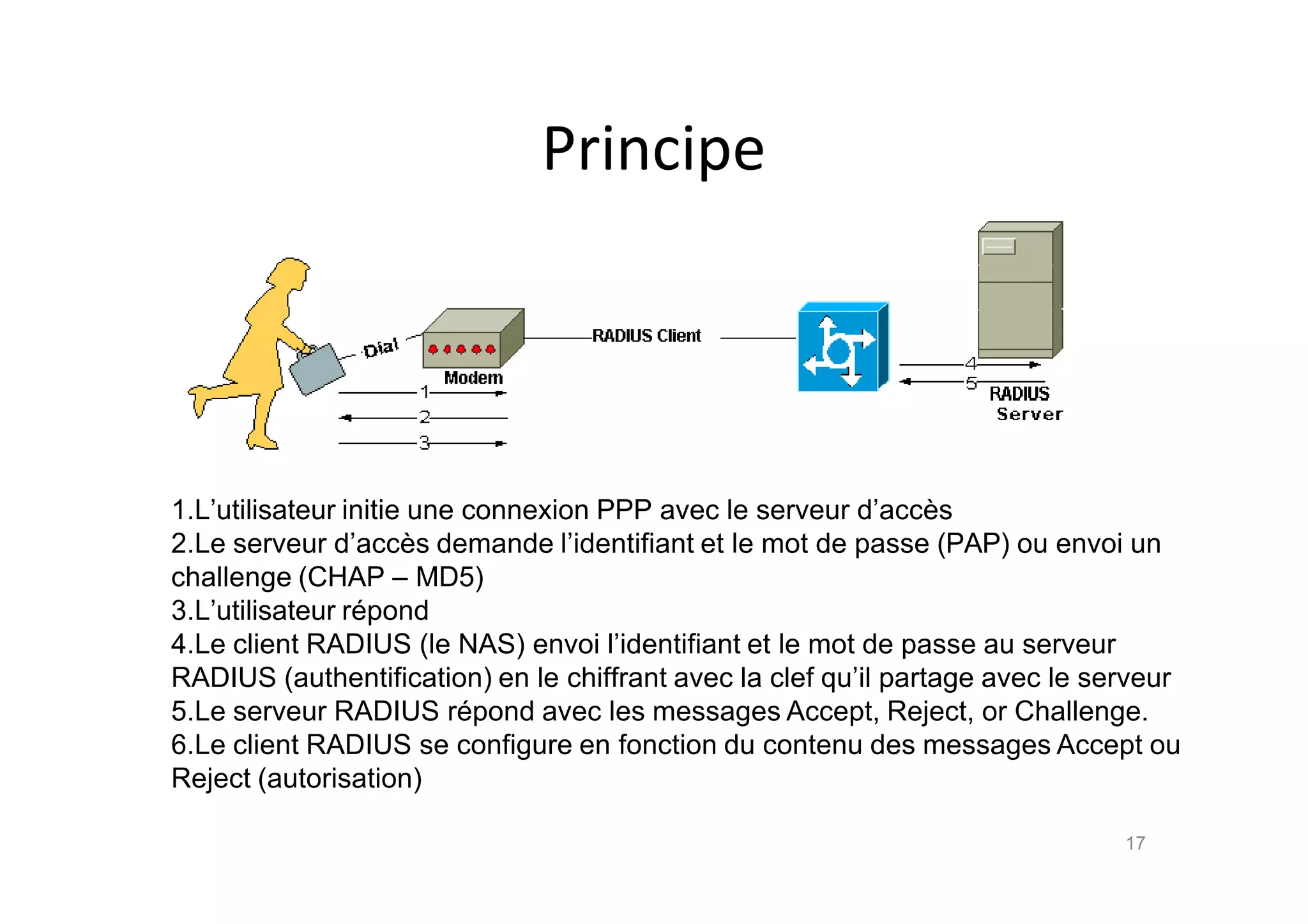

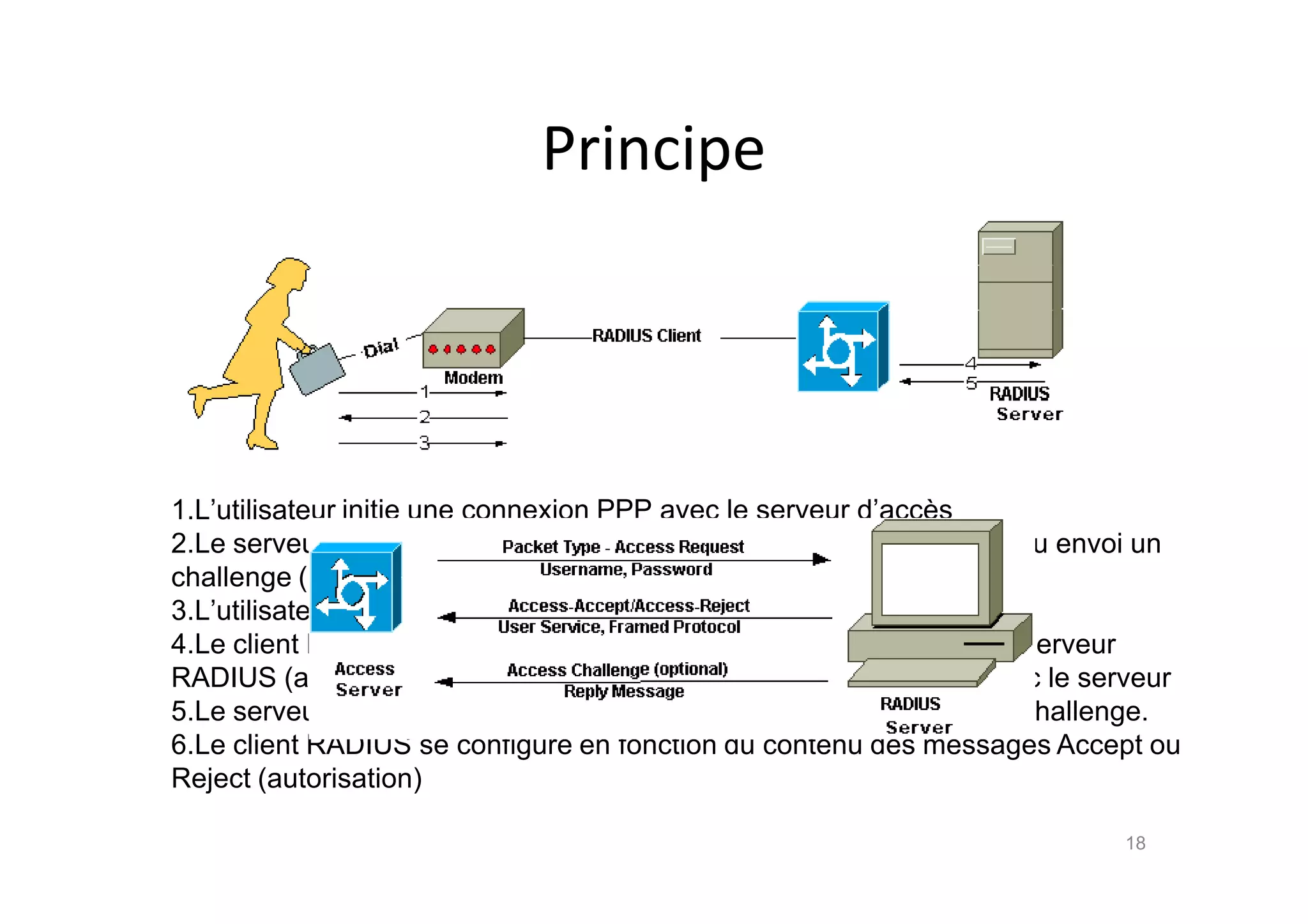

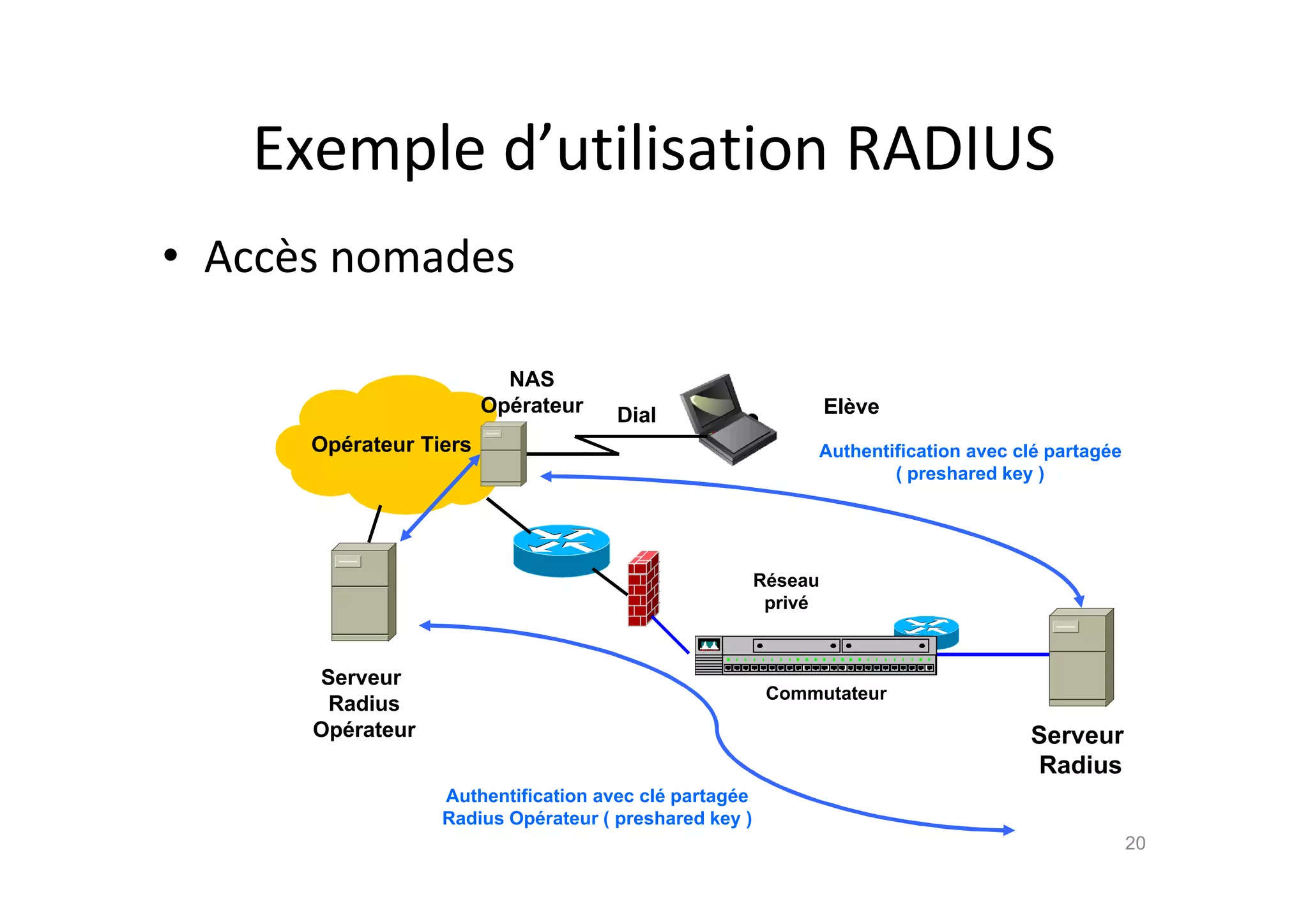

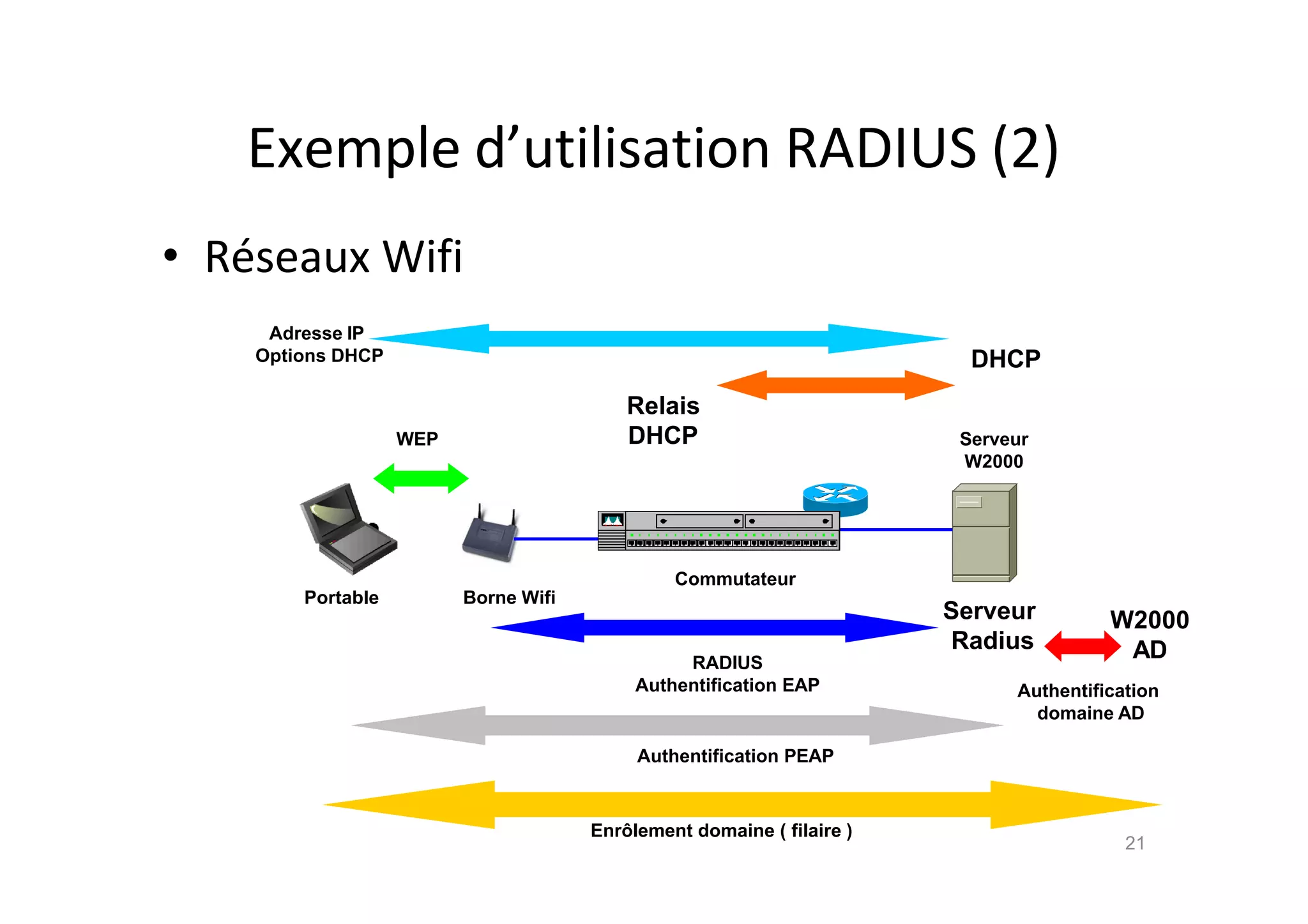

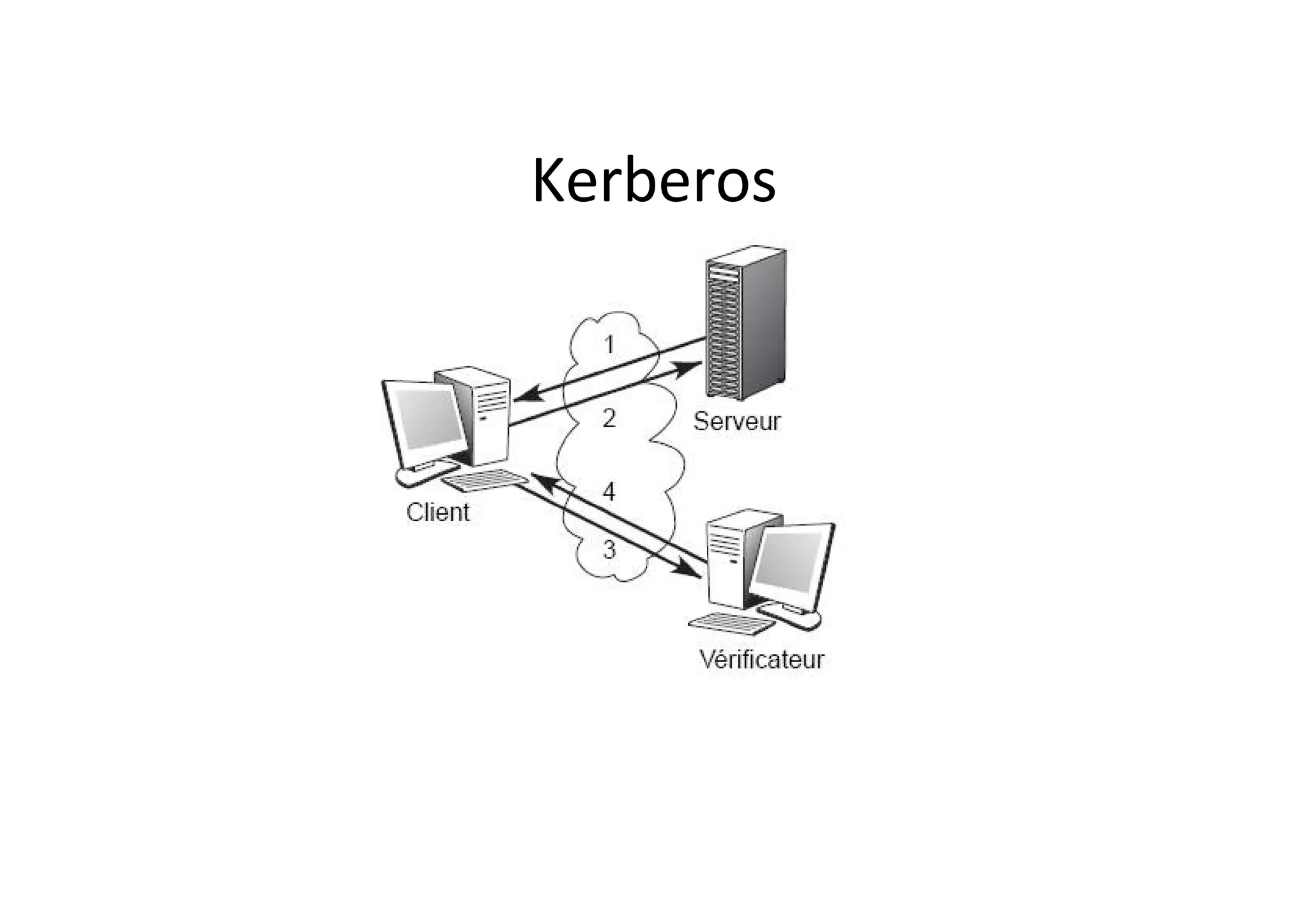

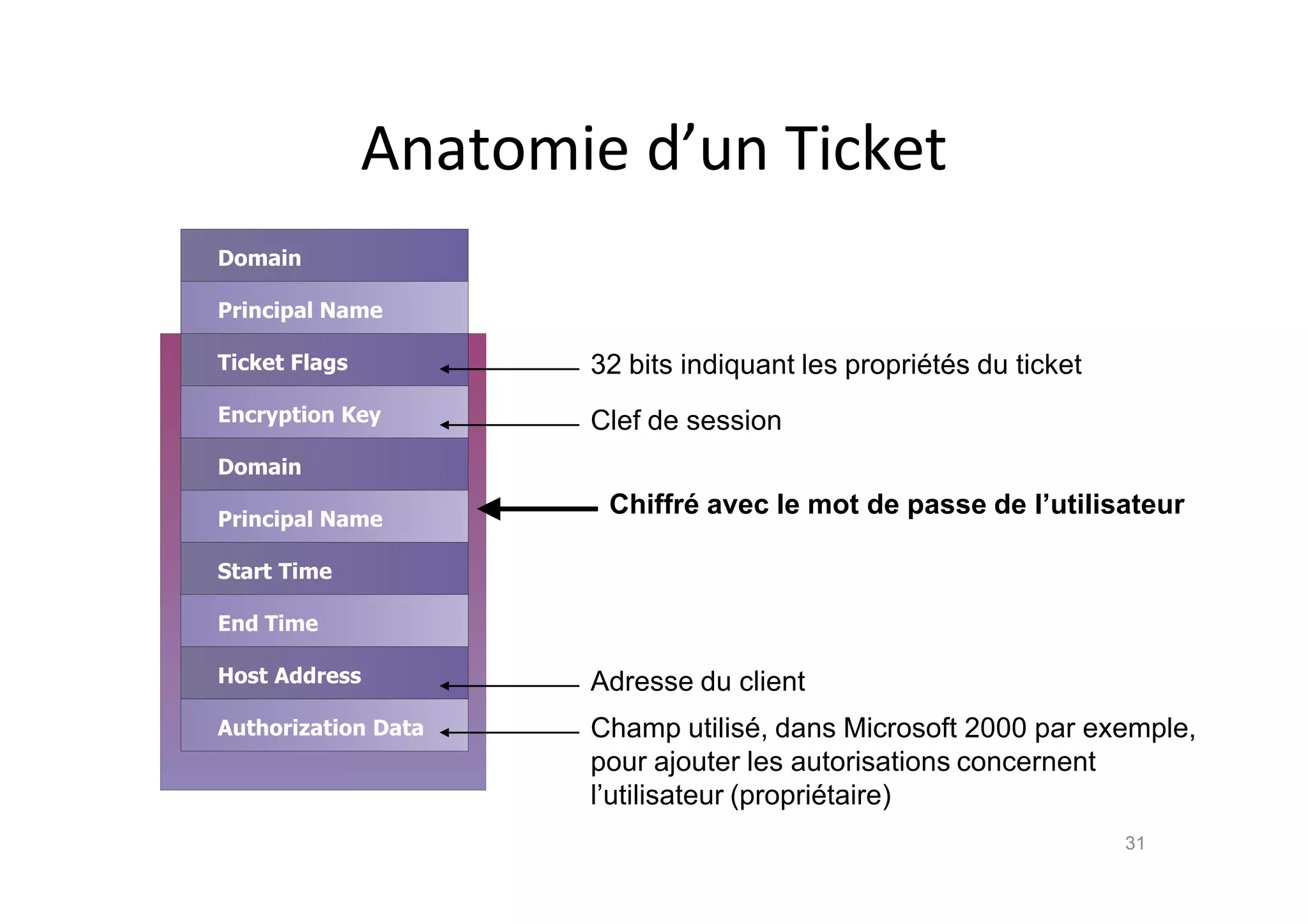

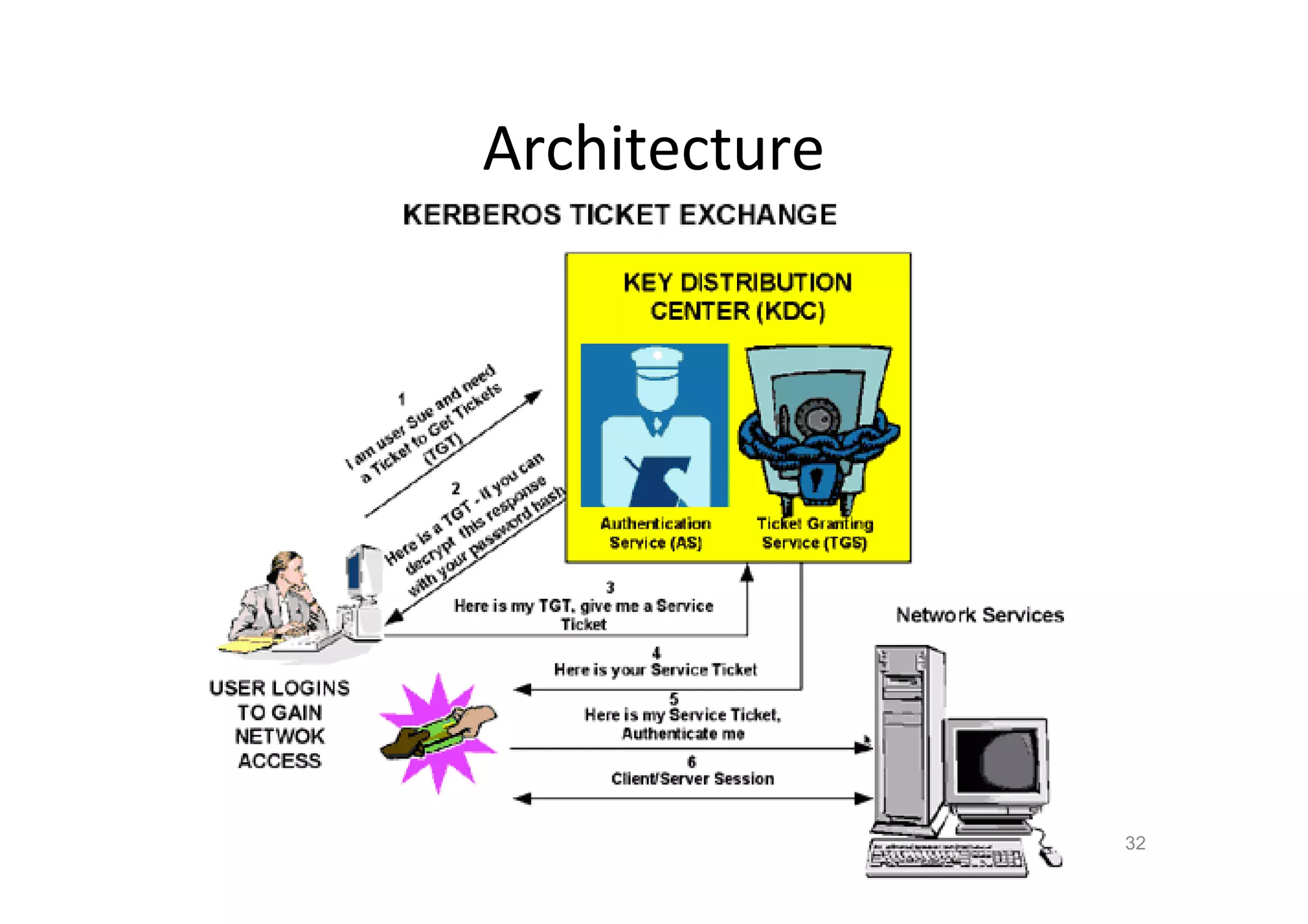

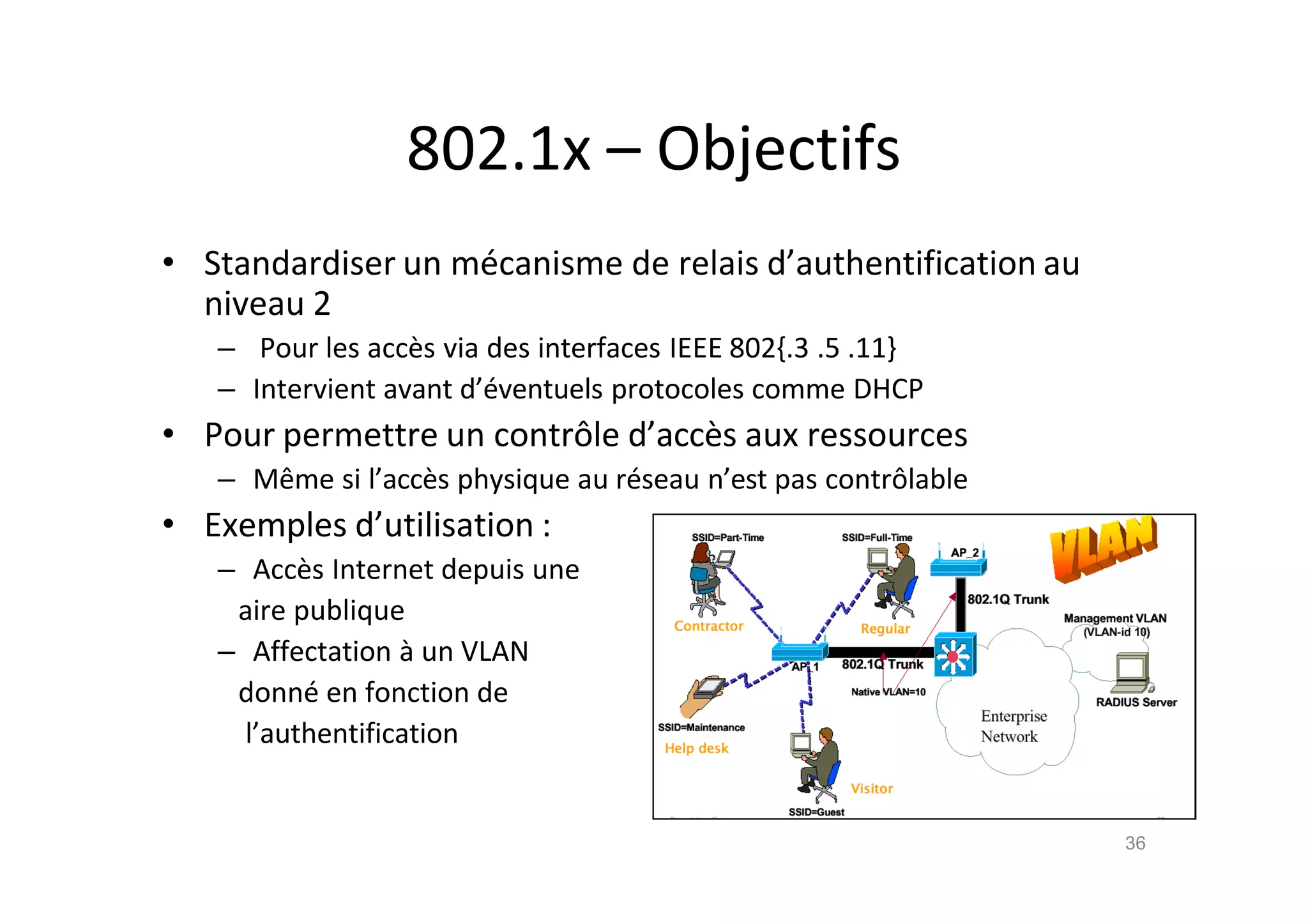

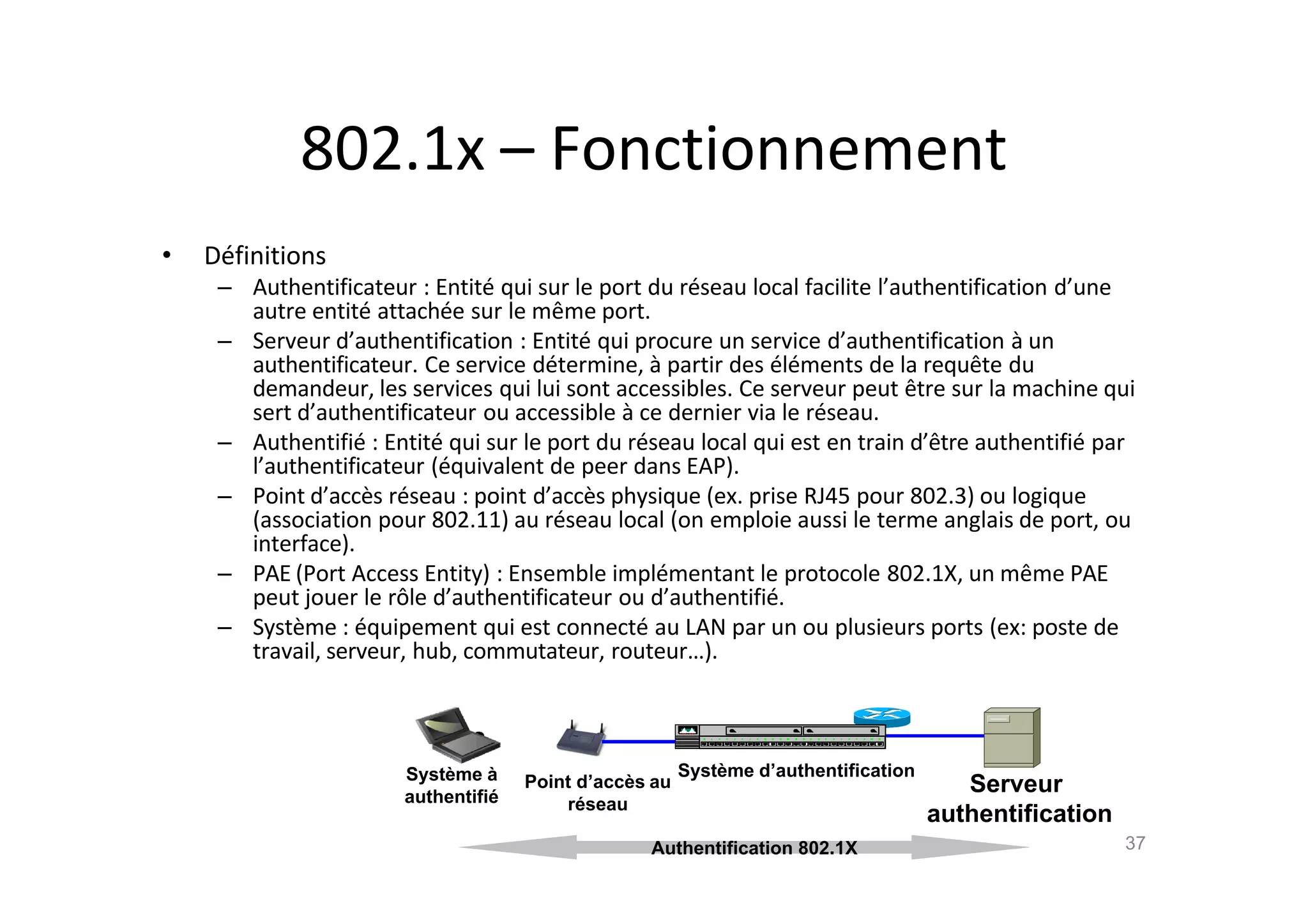

Ce document traite de la sécurité des accès aux systèmes d'information, en abordant des mécanismes tels que l'authentification, l'utilisation de mots de passe, et les techniques d'authentification forte. Il présente également divers protocoles comme Radius, TACACS+, et Kerberos, expliquant leur fonctionnement et leurs avantages. En outre, il détaille des concepts comme le Single Sign-On (SSO) et les différentes architectures d'authentification associées.