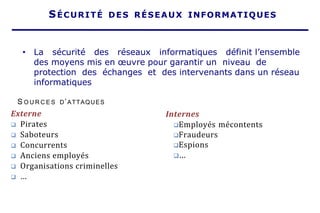

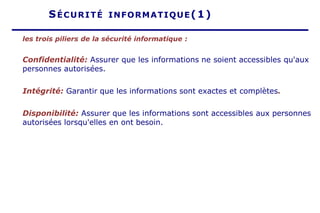

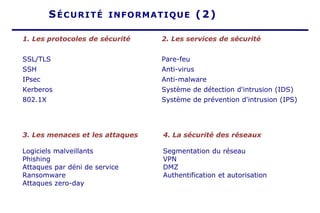

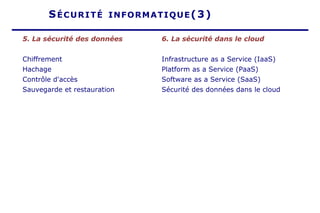

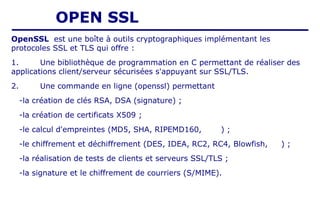

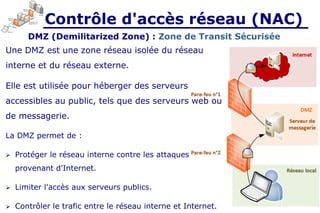

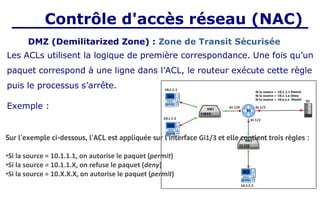

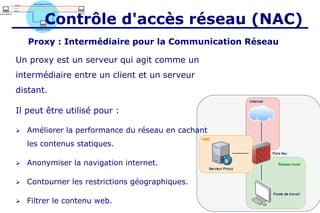

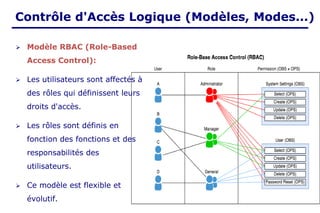

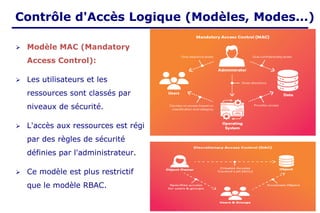

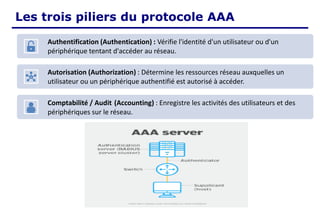

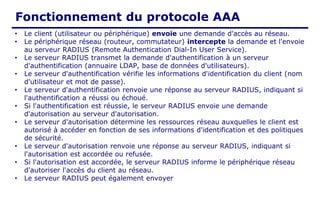

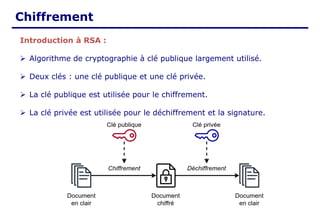

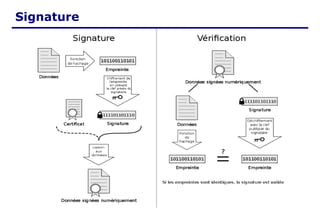

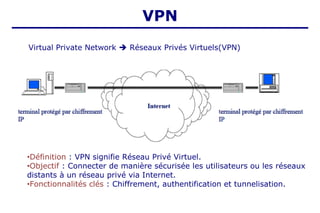

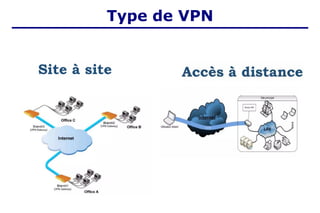

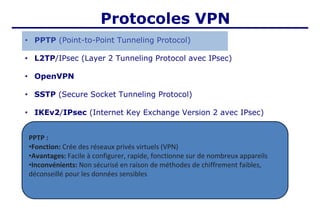

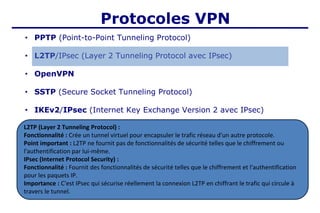

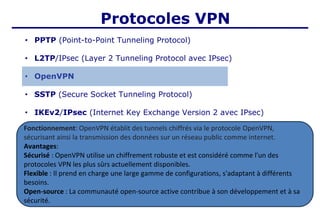

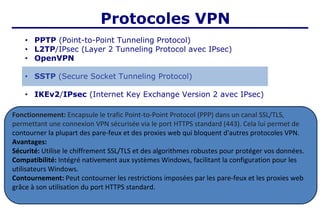

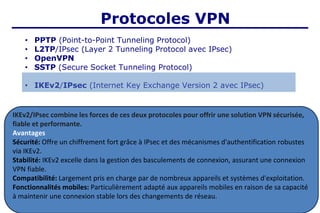

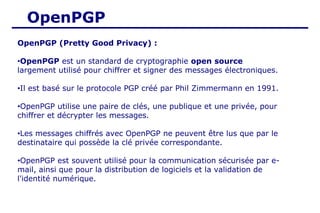

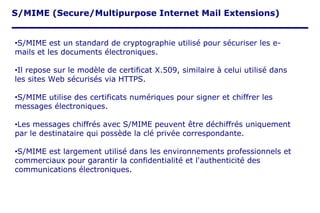

Le document aborde les protocoles et services de sécurité des réseaux informatiques, en présentant les concepts de sécurité, les types d'attaques et les solutions comme les pare-feux, VPN et antivirus. Il également examine les principes de contrôle d'accès, y compris l'authentification, l'autorisation, et les mécanismes de chiffrement. Enfin, il décrit des technologies spécifiques, telles que SSL/TLS et RSA, utilisées pour protéger les données et les échanges dans les réseaux.