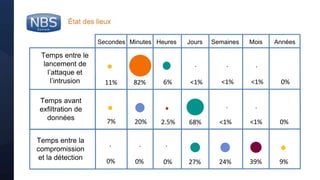

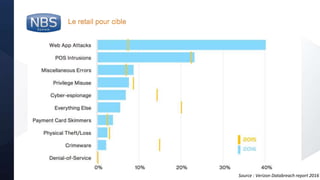

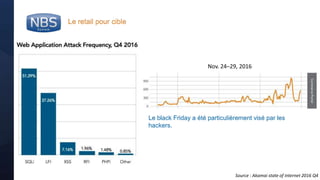

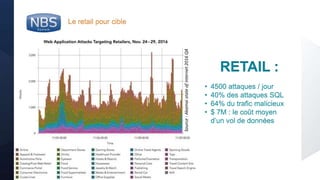

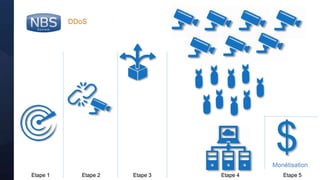

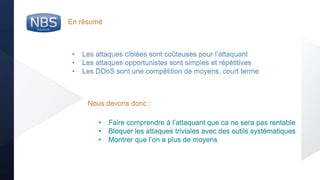

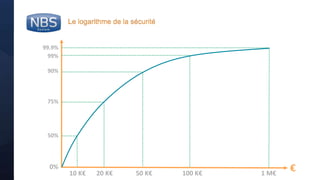

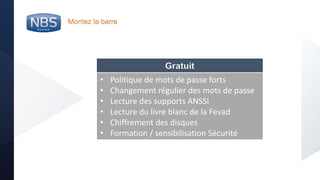

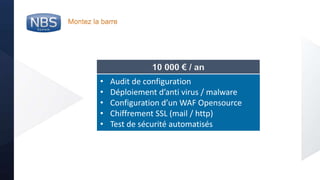

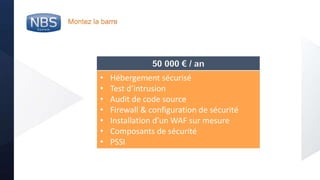

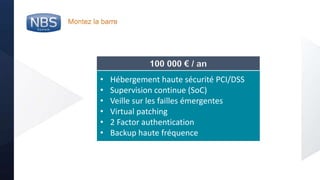

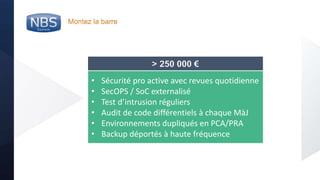

Le document présente une analyse détaillée des enjeux de sécurité numérique, notamment les statistiques sur les attaques cybernétiques dans le secteur du retail, qui est particulièrement ciblé. Il met en avant la nécessité de renforcer les mesures de sécurité en réponse au développement croissant des attaques opportunistes et ciblées. Enfin, il souligne l'importance d'adapter les investissements en sécurité pour faire face à ces menaces et protéger les données des entreprises.