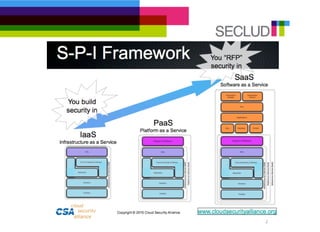

Le document examine les principales menaces pesant sur les infrastructures cloud, telles que l'utilisation abusive des ressources, les vulnérabilités des API et les risques internes. Il souligne l'impact potentiel sur la confidentialité et l'intégrité des données ainsi que les conséquences légales pour les fournisseurs. Plusieurs exemples illustrent ces menaces, mettant en évidence la nécessité de mesures de sécurité renforcées dans les environnements cloud.