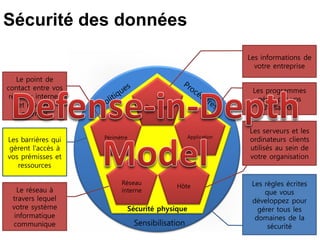

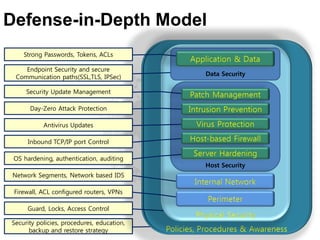

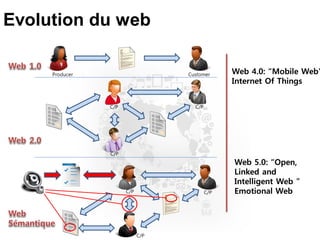

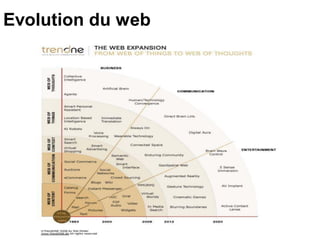

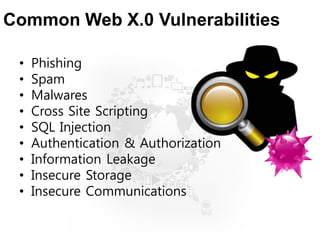

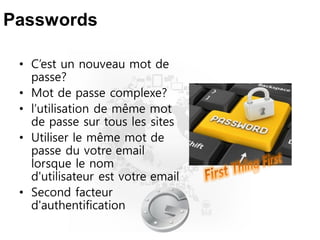

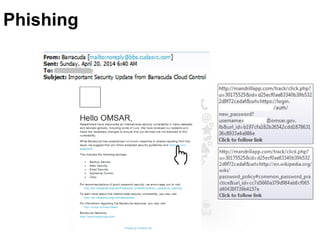

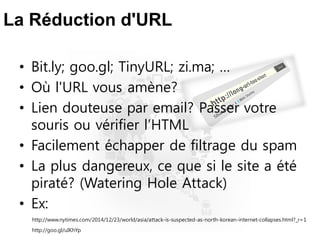

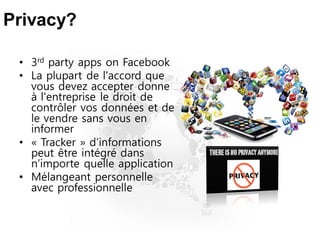

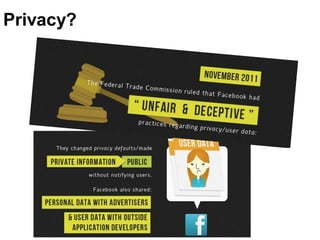

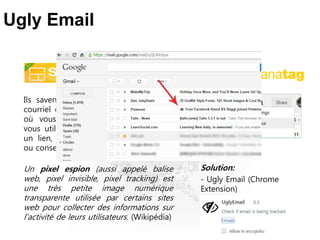

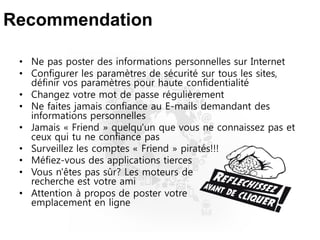

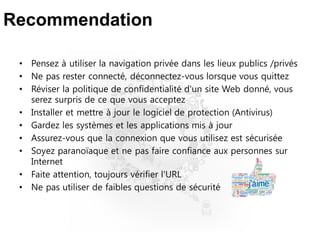

Le document traite de la sécurité des données et de la protection de la vie privée, abordant les vulnérabilités en ligne, les meilleures pratiques de sécurité, ainsi que l'évolution des technologies web. Il met en évidence l'importance d'une politique de sécurité complète, l'utilisation de mots de passe forts, et la nécessité de sensibiliser les utilisateurs aux menaces telles que le phishing. Le texte recommande également des outils et des stratégies pour protéger les informations personnelles sur les réseaux sociaux et en ligne.