Le document aborde la confiance numérique et la sécurité de bout en bout, soulignant les défis croissants pour les directions informatiques face à des menaces évolutives. Il présente des exemples de vulnérabilités et d'attaques, tout en proposant des solutions et des bonnes pratiques pour renforcer la sécurité des systèmes d'information. Le texte insiste également sur l'importance de la conformité aux régulations comme celles de la CNIL.

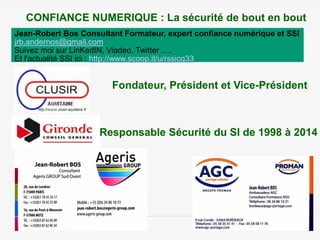

![10/10/2014 Jean-Robert Bos Consultant Formateur

Expert confiance numérique et SSI

46

CONCLUSION

Hors les impacts financiers s’assurer

que les informations sensibles

demeurent sécurisées, pour éviter des

sanctions réglementaires/juridiques ou

de voir sa réputation remise en cause

mais aussi , pour pérenniser la

confiance de ses clients et de son

entreprise

[FR] cybersécurité : les criminels de la toile [vidéo] - YouTube

7 avr. 2014 ... http://www.orange-business.com/fr/securite Chacun de nous peut être la cible d' une cyber-attaque à son insu.

Pour les entreprises, les dégâts ... https://www.youtube.com/watch?v=u6V5cuSjUCA](https://image.slidesharecdn.com/m2ivxou0rggfk0q2ougw-signature-11b6b6afbb7829607b23b11889d3d9da4cf0be86443ca93d762231d4343fbaac-poli-150408113606-conversion-gate01/85/Cci-octobre-2014-46-320.jpg)