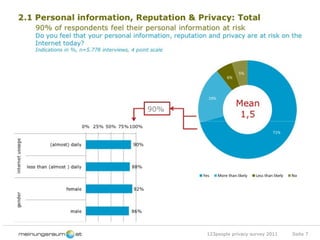

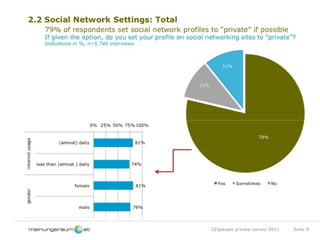

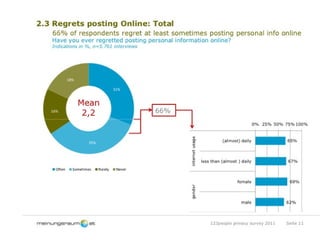

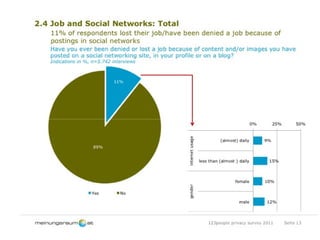

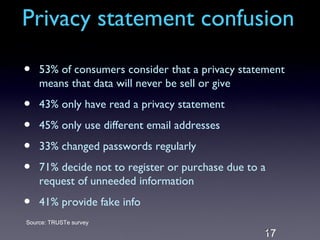

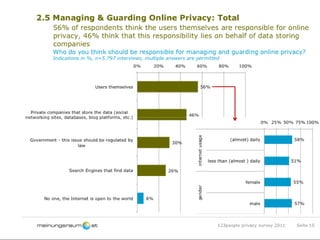

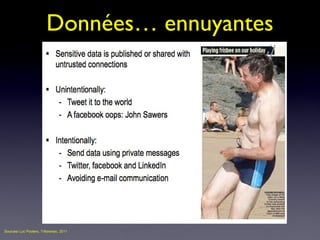

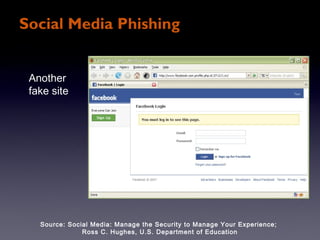

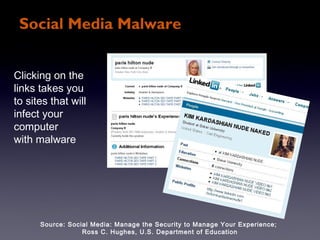

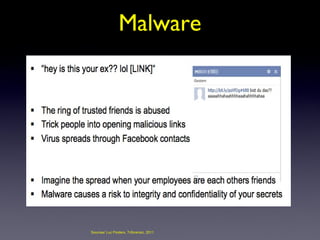

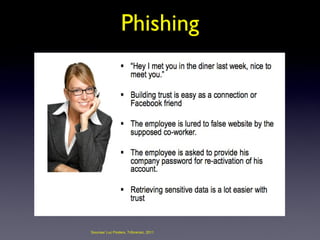

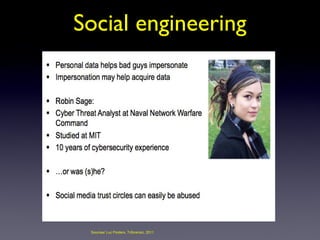

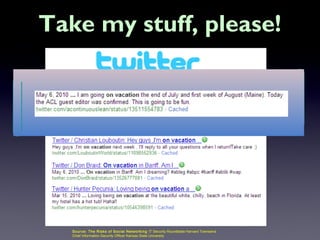

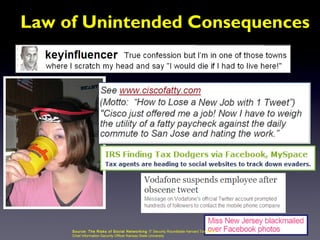

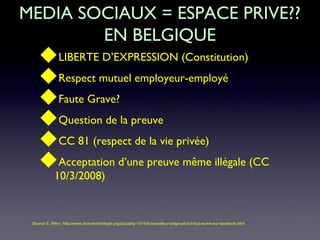

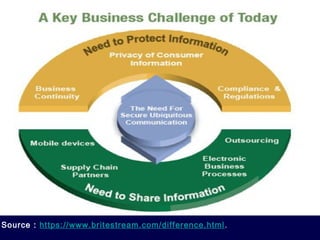

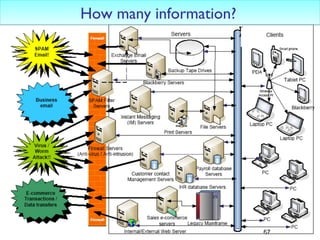

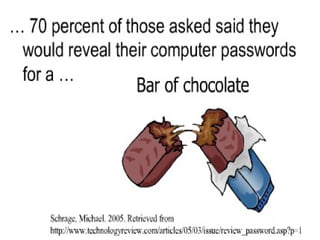

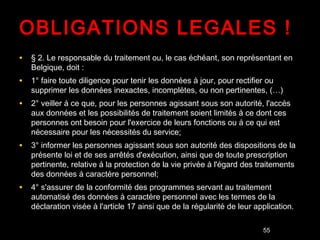

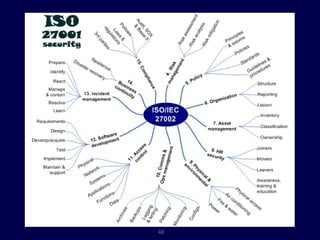

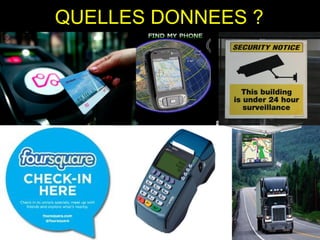

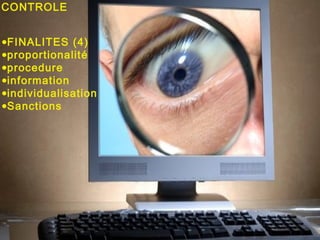

La présentation aborde les médias sociaux, les risques associés, la sécurité des données et le respect de la vie privée. Elle souligne l'importance d'un contrôle adéquat des informations personnelles et de la sécurité informatique comme obligation légale. Enfin, elle met en avant la nécessité d'une adaptation face à l'évolution des technologies et des réglementations.