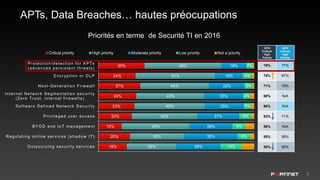

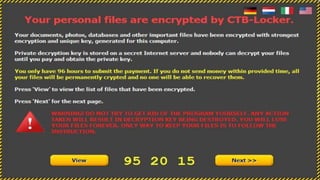

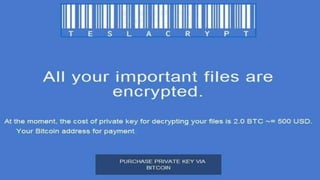

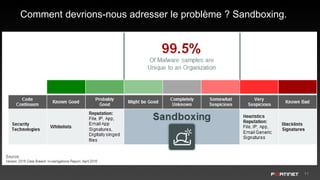

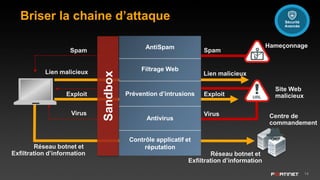

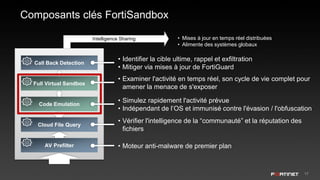

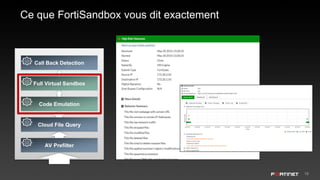

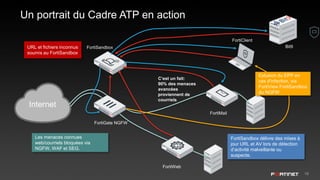

Le document discute des défis de sécurité liés aux ransomwares et à l'augmentation des cybermenaces, soulignant l'importance du sandboxing comme méthode de prévention. Il présente également les priorités de sécurité pour 2016 et la nécessité d'adopter des technologies avancées pour contrer les menaces persistantes. Fortinet y propose sa solution FortiSandbox, qui offre des mises à jour en temps réel et une détection proactive des menaces via une simulation de menace.